데이터 파괴목적 핵티비즘형 랜섬웨어 주의

안녕하세요? 이스트시큐리티 시큐리티대응센터(ESRC) 입니다.

해외에서 일명 '이스라바이(israbye)'라는 새로운 유형의 랜섬웨어가 등장했습니다. 현 시점까지 국내 유입 및 피해사례가 공식보고 되진 않았지만, 관련 내용을 숙지하시어 사전에 대비하시길 당부드립니다.

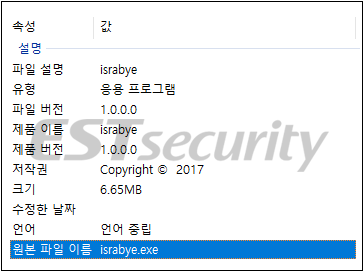

이 랜섬웨어는 2017년 07월 24일 닷넷 기반 프로그래밍으로 제작되었으며, 파일속성에 다음과 같은 정보를 보유하고 있습니다. 제작자가 지정한 원본 파일 이름은 'israbye.exe' 입니다. 이 파일명은 '이스라엘 바이' 라는 의미로 해석되고 있습니다.

[그림 1] israbye 랜섬웨어 파일 속성 정보

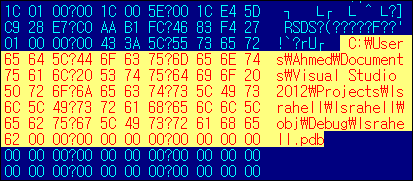

파일 내부에는 제작자로 추정할 수 있는 아티팩트가 포함되어 있는데, 'Ahmed' 라는 컴퓨터 계정을 사용하고 있음을 알 수 있습니다. 더불어 내부에 다수의 PDB 코드가 포함되어 있습니다.

[그림 2] 랜섬웨어 제작자의 아티팩트 화면

▶ C:\Users\Ahmed\Documents\Visual Studio 2012\Projects\Israhell\Israhell\obj\Debug\Israhell.pdb

▶ C:\Users\Ahmed\Documents\Visual Studio 2012\Projects\Luncher\Luncher\obj\Debug\Luncher.pdb

▶ C:\Users\Ahmed\Documents\Visual Studio 2012\Projects\Cursor\Cursor\obj\Debug\Cursor.pdb

▶ C:\Users\Ahmed\Documents\Visual Studio 2012\Projects\explore\explore\obj\Debug\explore.pdb

▶ C:\Users\Ahmed\Documents\Visual Studio 2012\Projects\israbye\israbye\obj\Debug\israbye.pdb

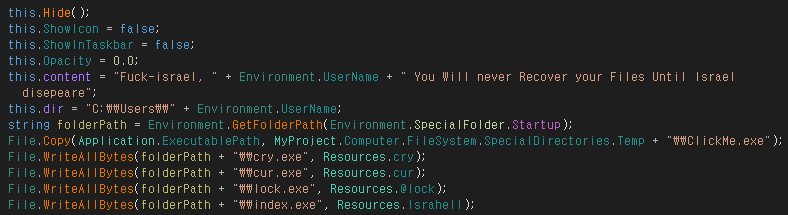

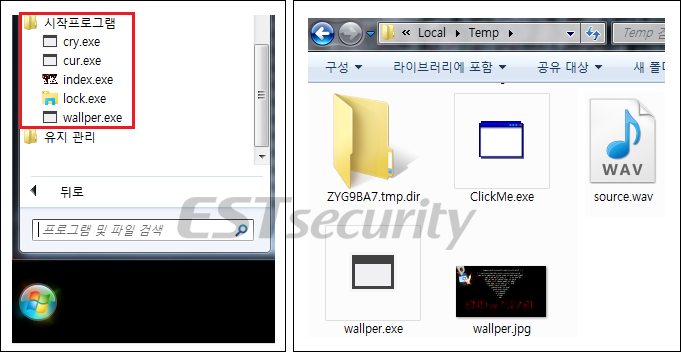

랜섬웨어 파일이 실행되어 감염활동을 시작하게 되면 내부에 포함되어 있던 'cry.exe', 'cur.exe', 'index.exe', 'lock.exe', 'wallper.exe', 'ClickMe.exe', 'source.wav', 'wallper.jpg' 파일 등을 임시폴더(Temp)와 시작프로그램(Start Menu) 경로 등에 생성하고 실행합니다. 더불어 별도의 하드디스크 드라이브에는 'ClickMe.exe' 파일도 생성하여 추후 별도의 드라이브에서 추가 활동하도록 만듭니다.

[그림 3] 랜섬웨어 내부 코드 구성 화면

[그림 4] 랜섬웨어 감염시 생성되는 추가 악성프로그램 화면

랜섬웨어가 작동되면 다양한 데이터 파일을 파괴하는데, 기존 확장자명 다음에 '.israbye' 이름을 추가하며, 기존 데이터를 암호화하는 방식이 아닌 특정 문자열을 삽입해 원본 데이터가 유실되도록 만듭니다.

[그림 5] 랜섬웨어 감염시 파괴되는 데이터 파일 내부 코드 화면

파괴된 파일 내부에는 다음과 같은 문자열이 포함되어 있음을 확인할 수 있는데, 이를 통해 어느정도 악성프로그램 제작 의도를 살펴볼 수 있습니다.

Fuck-israel, [사용자계정] You Will never Recover your Files Until Israel disepeare

그리고 바탕화면을 변경하고, 'source.wav' 음원파일을 실행함과 동시에 랜섬노트 화면을 출력하여 보여주게 됩니다. 그리고 마우스 커서에 'END OF ISRAEL' 문자가 따라다니도록 만듭니다.

그리고 작업표시줄 화면이 사라져 사용자가 정상적인 컴퓨터 운영에 어려움을 겪을 수 있습니다.

[그림 6] 랜섬웨어 감염시 변경되는 바탕 화면

[그림 7] 랜섬웨어 감염시 컴퓨터에 나타나는 랜섬노트 화면

금번 악성프로그램은 랜섬웨어 유형을 가지고 있지만, 정치적 성향이나 목적을 가진 경우라 할 수 있습니다. 더군다나 컴퓨터에 존재하는 주요 데이터 파일이 파괴(Wiper)되는 피해를 입을 수 있어 각별한 주의가 필요합니다.

현재 알약 제품에서는 해당 악성파일을 'Trojan.Ransom.Israbye' 탐지명으로 진단 및 치료하고 있습니다.