PC방을 중심으로 확산되는 ARP Spoofing 공격 악성코드 주의

안녕하세요 이스트소프트 알약보안대응팀입니다.2011년 2월 초부터 PC방에서 인터넷 속도 저하를 유발하고, 백신 소프트웨어를 삭제하는 악성코드의 감염이 급증하고 있어 PC 사용자들의 주의가 필요합니다.

현재 알약에서는 이 악성코드를 V.TRJ.KillAV.208053로 진단하고 있습니다. 반드시 알약을 설치하여 DB를 항상 최신버전으로 유지해 주시고, 실시간 감시 기능을 활성화 해주시기 바랍니다. 인터넷 연결이 원활하지 않거나 알약 업데이트가 불가능한 경우, 인터넷 연결이 가능한 PC를 통해서 알약 전용백신을 다운로드 하신 후 감염 PC를 치료하시기 바랍니다.

[전파방법]

최초 유포 경로는 확인이 되지 않으며, 일단 한 PC에 감염이 되면 감염된 PC에서 ARP 스푸핑 공격을 이용하여 NAT 환경 하에 있는 다른 PC에 Iframe 삽입을 시도합니다.

[증상]

1) 백신 프로세스 종료 및 삭제네이버 백신, V3Lite, 알약의 서비스를 중지시키고 파일을 삭제한다.2) 서비스 생성ARP 스푸핑 공격을 이용하여 악성코드 전파용 웹서버 서비스 및 RAdmin 서비스를 생성한다.웹서버 서비스명 : MongooseRAdmin 서비스명 : r_server3) 방화벽 예외 포트 등록웹서버 및 RAdmin, 네트워크 공유를 위한 포트 오픈 및 방화벽 차단 예외를 등록한다.4) 웹 서버 설치ARP 스푸핑 공격을 이용한 악성코드 전파를 위하여 웹서버를 설치한다.5) 공격자의 접속을 대기UpdateService.exe 파일을 이용하여 공격자에게 PC 맥어드레스를 전송하고 TCP(1037) 포트를 오픈하여 접속을 대기한다.접속URL : phdondon.dyndns.org(59.188.27.198:30308)전송 데이터 : MyPCAgent.[맥어드레스].[실행 된 프로그램 이름].1.2.ZOMBI.111

[치료 방법]

1) 알약 사용자께서는 DB를 항상 최신버전으로 유지해 주시고, 실시간 감시 기능을 활성화 시켜 주시기 바랍니다.2) 현재 알약에서는 해당 악성코드 파일들을 V.TRJ.KillAV.208053로 진단하고 있으며, 제거가 가능합니다.이미 감염된 PC에서는 반드시 알약을 설치하여 최신 DB로 업데이트 한 후 기본/정밀 검사를 실시해야 합니다.

※ 인터넷 연결이 원활하지 않은 PC의 경우, 정상적으로 인터넷 연결이 되는 PC에서 알약 전용백신을 내려 받아 치료해야 합니다.

[전용백신 다운로드]

전용백신 다운로드[예방 방법]

1) 알약 DB 업데이트 상태를 항상 최신으로 유지해야 합니다.2) 알약의 실시간 감시를 항상 활성화시켜 악성코드가 PC로 유입되지 않도록 차단합니다.

[네트워크 관리자 안내]

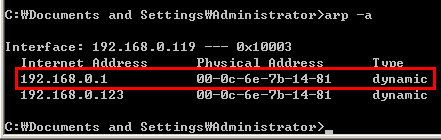

xArp 프로그램(무료)를 PC에 설치해 실행하면 아래와 화면과 같이 ARP Spoofing 공격 여부를 탐지하실 수 있습니다. 참고로, 명령 프롬프트에서 “arp -a” 명령을 이용해 중복 MAC 주소를 찾아내 탐지하는 방법도 있습니다.

xArp 다운로드 주소 : http://www.chrismc.de/development/xarp/index.html

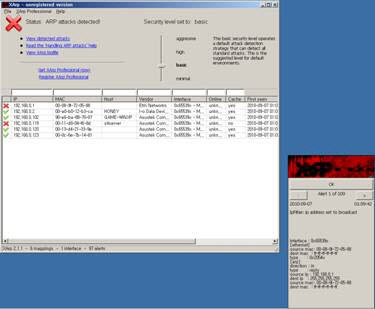

<xArp 프로그램의 ARP Spoofing 공격 탐지 화면>

<게이트웨이와 감염PC의 MAC 주소가 중복되어 있는 ARP Spoofing 공격 상태 화면>

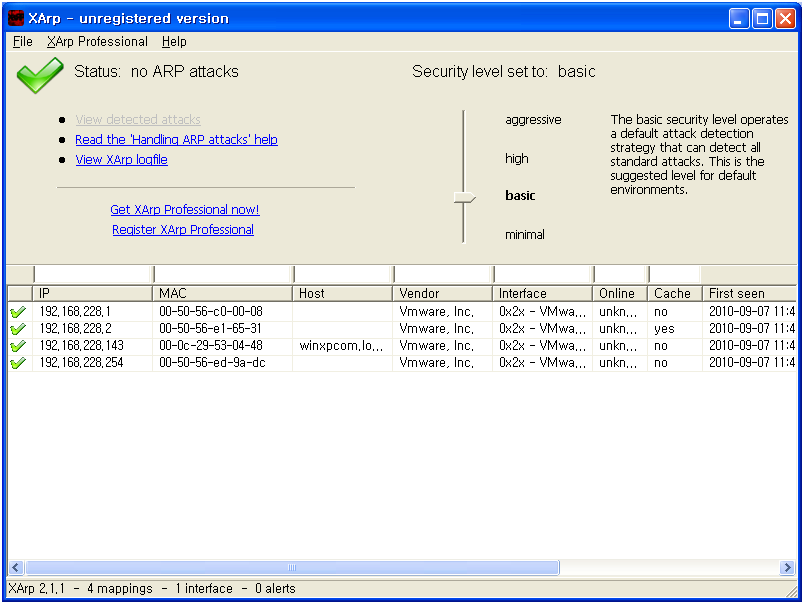

[ARP Spoofing이 발생하지 않은 경우]

ARP Spoofing 공격이 발생하지 않는 PC에서는 초록색 체크 마크가 나타나게 됩니다.

<ARP Spoofing 공격이 발생하지 않는 PC 상태 화면>

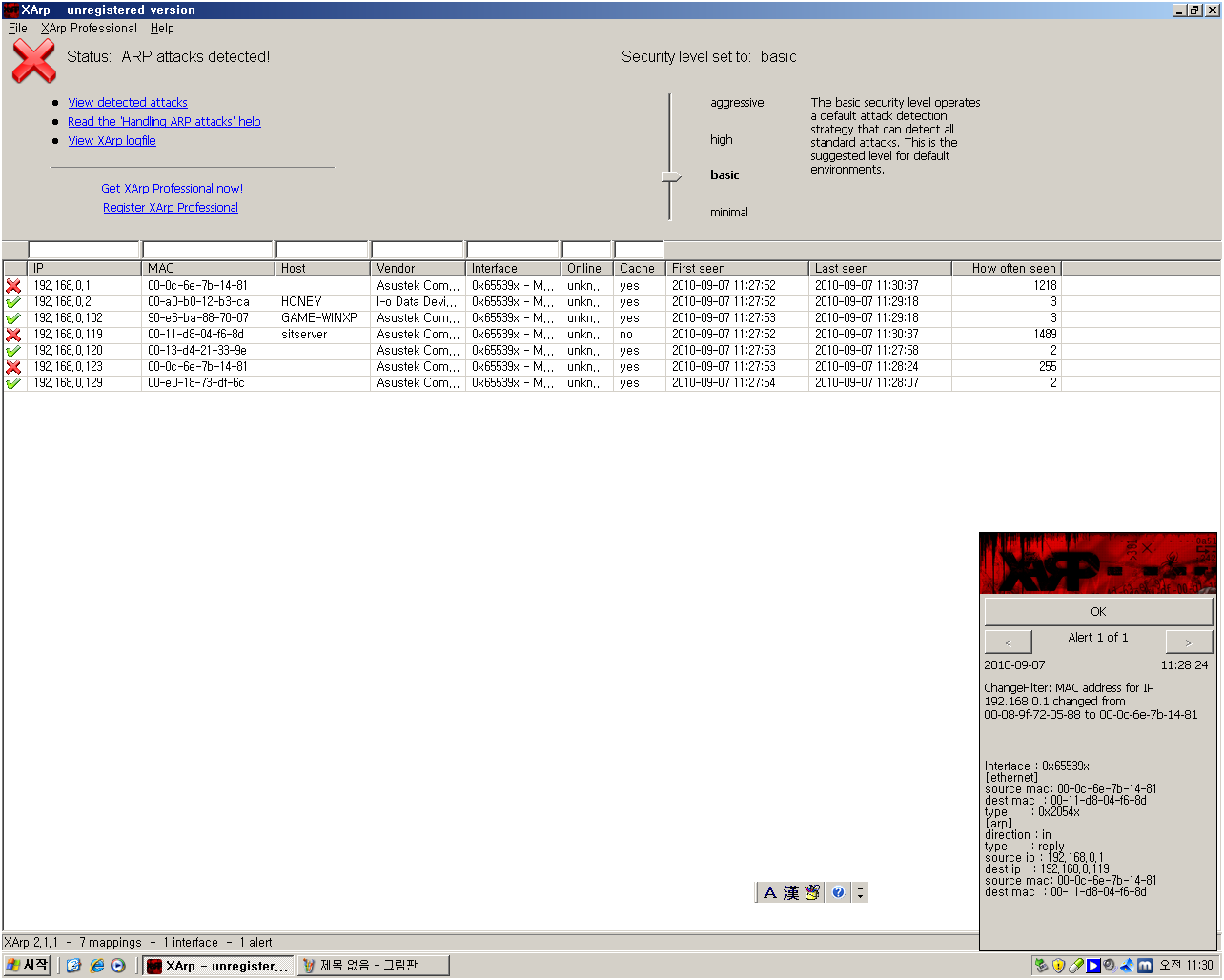

[ARP Spoofing이 발생한 경우]

일반적으로 끝자리 1번 IP 주소가 게이트웨이(Gateway)인데 1번을 제외한 빨간색 X자 표시가 된 곳을 ARP Spoofing 공격 패킷이 발송되고 있다고 의심해볼 수 있습니다.

아래의 예제 그림에서는 감염 PC(IP 주소 : 192.168.0.123)의 MAC 주소(00-0c-6e-7b-14-81)과 게이트웨이 (IP 주소 : 192.168.0.1)의 MAC 주소(00-0c-6e-7b-14-81)가 중복되어 있으므로 192.168.0.123번 PC에서 ARP Spoofing 공격이 일어나고 있음을 확인할 수 있습니다. 참고로, 192.168.0.119번에서는 xARP 설치 실행한 감염되지 않은 클린(Clean) PC로 192.168.0.129 으로부터 ARP Spoofing 공격을 받아 빨간색으로 표시되었습니다.

<xARP 검사 결과 화면>

네트워크의 전체 PC를 대상으로 알약 또는 전용백신을 이용해 점검, 치료하는 것을 권장합니다.