ESRC 주간 Email 위협 통계 (9월 첫째주)

ESRC에서는 자체 운영 중인 이메일 모니터링 시스템의 데이터를 통해 이메일 중심의 공격이 어떻게 이루어지고 있는지 공유하고 있습니다. 다음은 09월 03일~09월 09일까지의 주간 통계 정보입니다.

1. 이메일 유입량

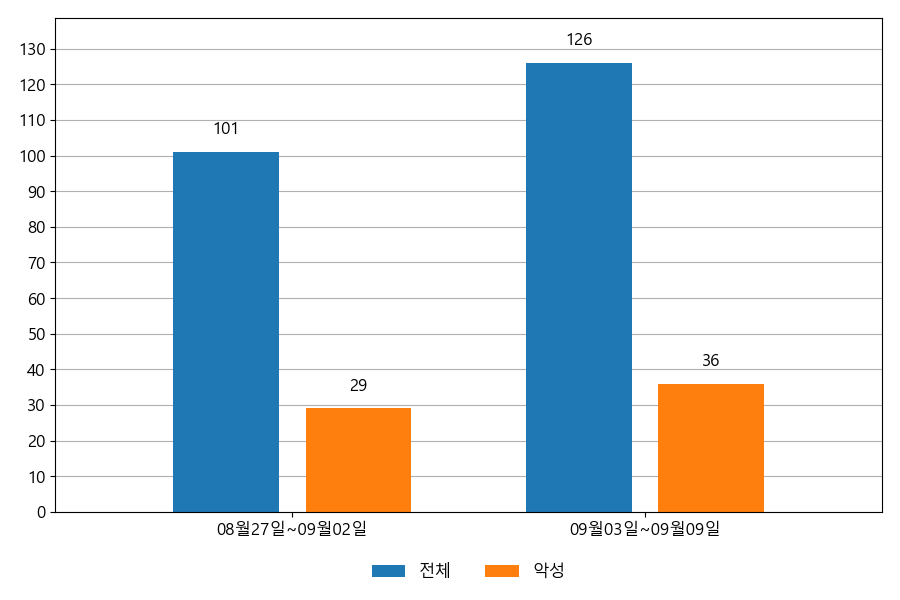

지난주 이메일 유입량은 총 126건이고 그중 악성은 36건으로 28.57%의 비율을 보였습니다. 악성 이메일의 경우 그 전주 29건 대비 36건으로 7건이 증가했습니다.

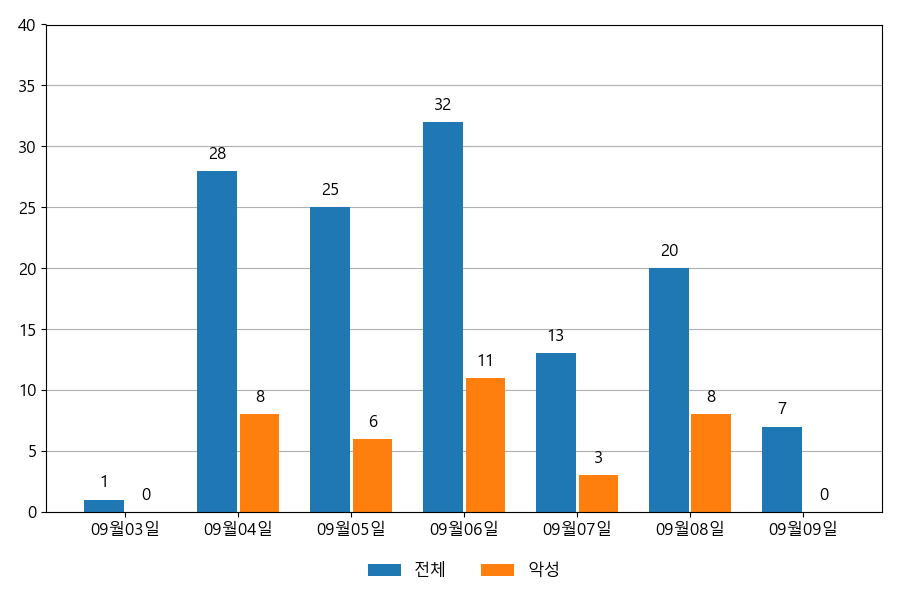

일일 유입량은 하루 최저 1건(악성 3건)에서 최대 32건(악성 11건)으로 일별 편차를 확인할 수 있습니다.

2. 이메일 유형

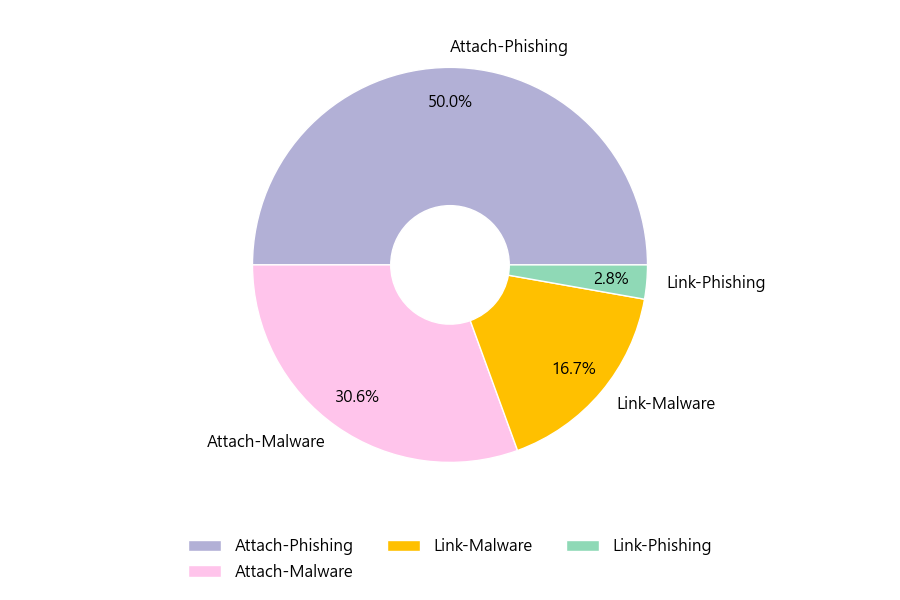

악성 이메일을 유형별로 살펴보면 36건 중 Attach-Phishing형이 50.0%로 가장 많았고 뒤이어 Attach-Malware형이 30.6%를 나타냈습니다.

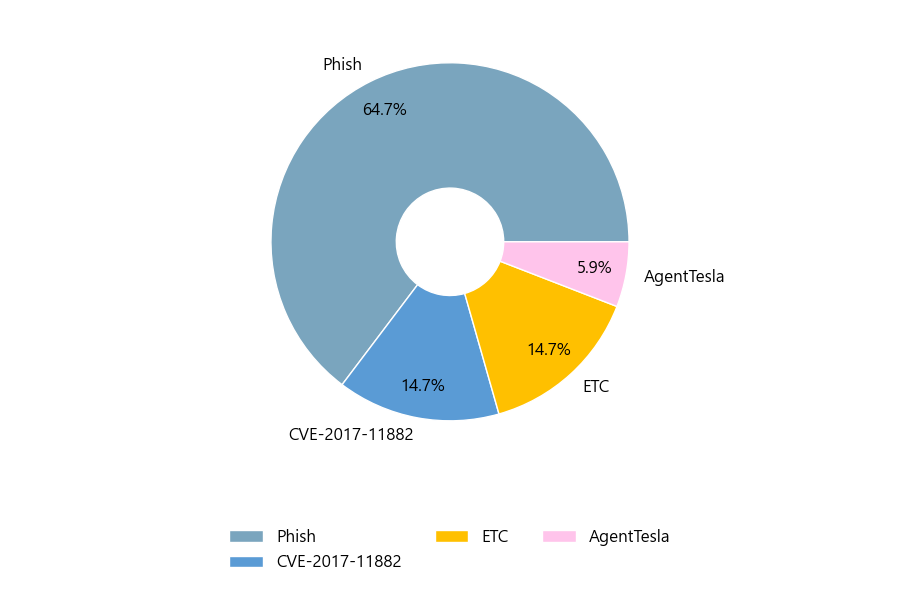

3. 첨부파일 종류

첨부파일은 ‘Phish’형태가 64.7%로 제일 큰 비중을 차지했고 뒤이어 ‘CVE-2017-11882’, ‘ETC’가 각각 14.7%, 14.7%의 비중을 차지했습니다.

4. 대표적인 위협 이메일의 제목과 첨부파일 명

지난 주 같은 제목으로 다수 유포된 위협 이메일의 제목들은 다음과 같습니다.

ㆍ비정상적인 로그인이 감지됨(지금 확인 필요)

ㆍPO 4103204250

ㆍ2023년도 부가통신사업실태조사 사전 안내

ㆍNew Order PO 10846596-DYX-VT-1078700/Project-RFQ

ㆍDaewoong ACH/EFT Payments Remittance for September 1, 2023

ㆍ$노채린84--

ㆍPayment Advice - Advice Ref:[0087654567INM] / Priority payment / Customer Ref:[SP-SEPTEMBER 2023]

ㆍ대선이앤엠 JU22400VA200 JHVJ99502외 주문 입니다.

ㆍNew Billing Request from SF Express

ㆍPurchase Order

지난 주 유포된 위협 이메일 중 대표적인 악성 첨부파일 명은 다음과 같습니다.

ㆍ电子发票2039920102-2022.pdf.htm

ㆍ电子发票2039920102-2022.jpg.htm

ㆍNew Order PO 10846596-DYX-VT-1078700Project-RFQ.htm

ㆍPO_4103204250.shtml

ㆍNew order#2_W43550970.zip

ㆍlge.html

ㆍMT103-243455.docx

ㆍSCANNED DOC.doc

ㆍInvoice-packinglist115115.html

ㆍAuth.zip

상기 이메일과 첨부파일을 확인할 경우 주의가 필요합니다.

더 많은 정보는 아래 Threat Inside를 통해 확인하시기 바랍니다.

5. 이메일 Weekly Pick

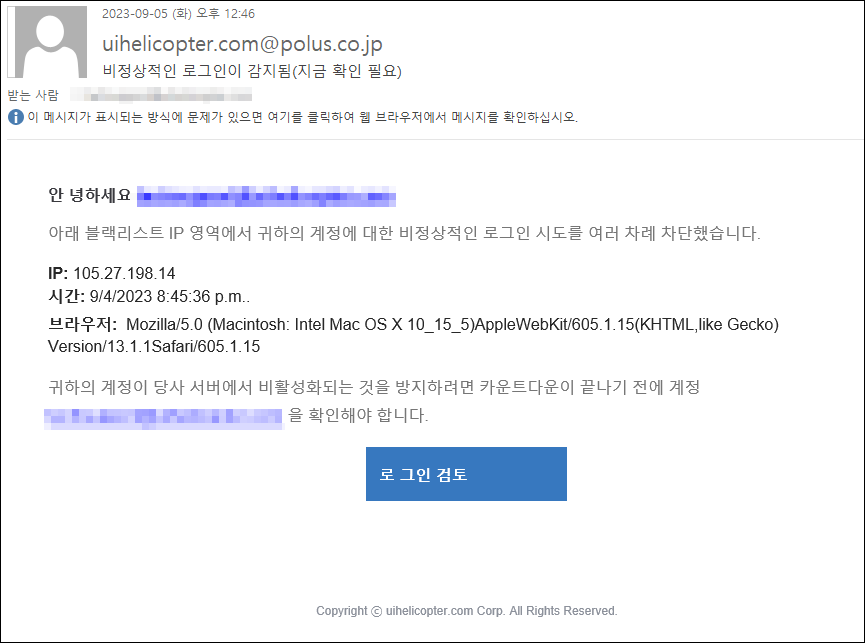

이번주 Pick으로는 비정상 로그인을 했다며 계정 탈취를 목적으로 하는 Phishing 이메일을 선정했습니다. 본문에는 실제 접근을 시도한 듯한 사용자의 IP, 시간, 브라우저 정보등이 포함되어 있고 이메일 계정이 비활성화되지 않기 위해서는 특정 사이트를 통해 검토를 하도록 유도하고 있습니다.

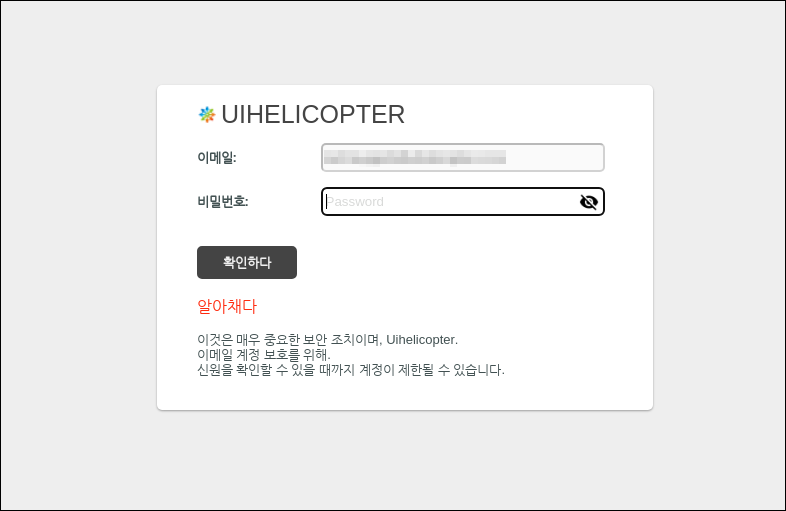

해당 사이트에 접근하면 이메일 비밀번호를 넣는 화면이 나오고 '확인하다' 버튼을 누를시 비밀번호가 탈취되도록 만들어져 있습니다. 이런 방식은 전형적인 피싱 방법이지만 아직도 유효한 방법으로 많이 사용되고 있으므로 이와 유사한 이메일을 확인시 에는 주의를 기울여야 하겠습니다.

※ 참고

지난 주간 Email 위협 통계 확인

- ESRC 주간 Email 위협 통계 (8월 다섯째주)

- ESRC 주간 Email 위협 통계 (8월 넷째주)