다변화중인 개인정보 탈취 공격 주의!

정상 서비스를 위장하여 개인정보 탈취를 시도하는 공격이 지속되고 있어 사용자들의 각별한 주의가 필요합니다.

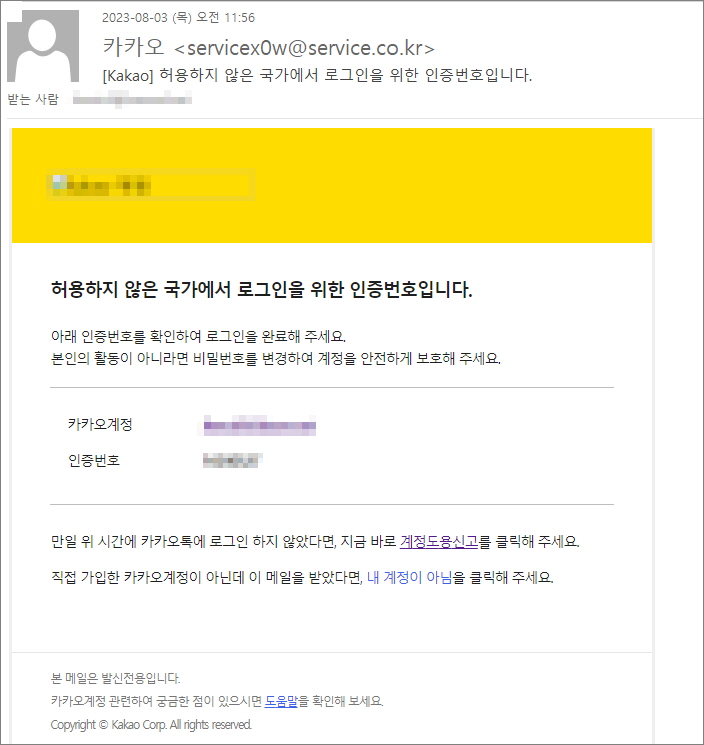

8월 초 ESRC에서는 카카오 로그인 인증번호를 사칭한 피싱 메일을 발견하였습니다.

해당 피싱 메일은 마치 누군가 사용자의 계정을 이용하여 로그인 제한 국가에서 로그인을 시도하는 것처럼 위장하고 있으며, 사용자로 하여금 [계정도용신고] 혹은 [내 계정이 아님]을 클릭 하도록 유도합니다.

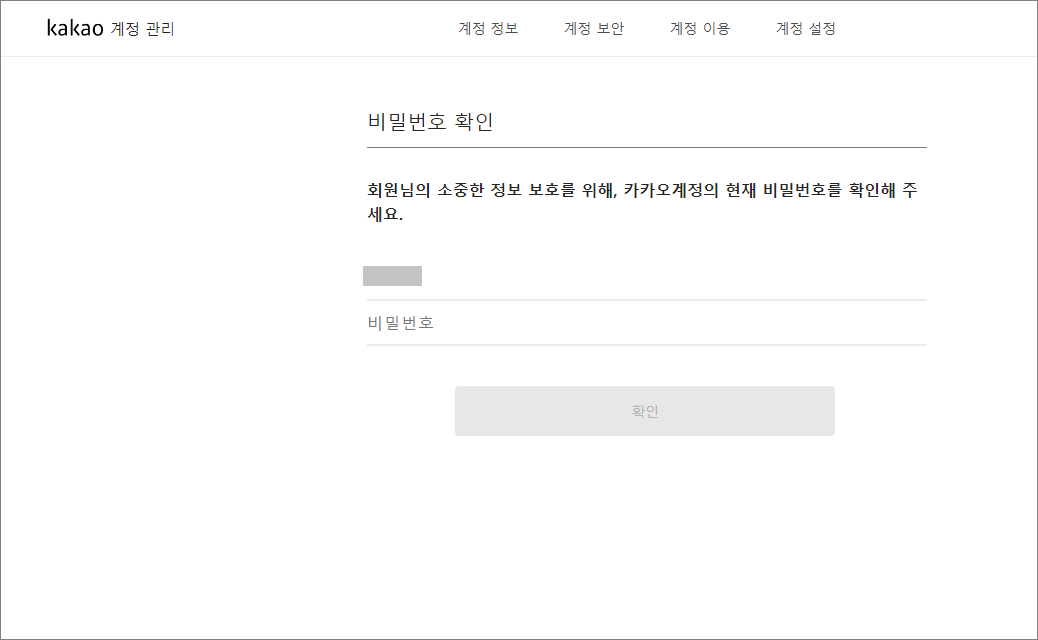

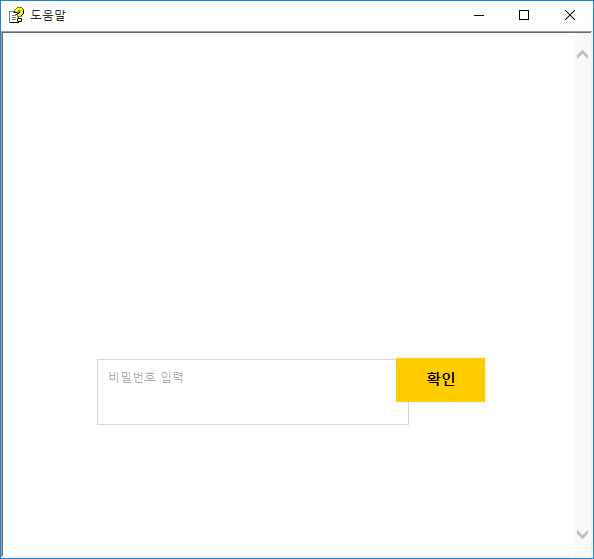

사용자가 [계정도용신고] 혹은 [내 계정이 아님]을 클릭하면, 카카오 로그인 페이지와 유사하게 제작된 피싱 페이지로 접속되며, 비밀번호 입력을 유도하여 계정정보 탈취를 시도합니다.

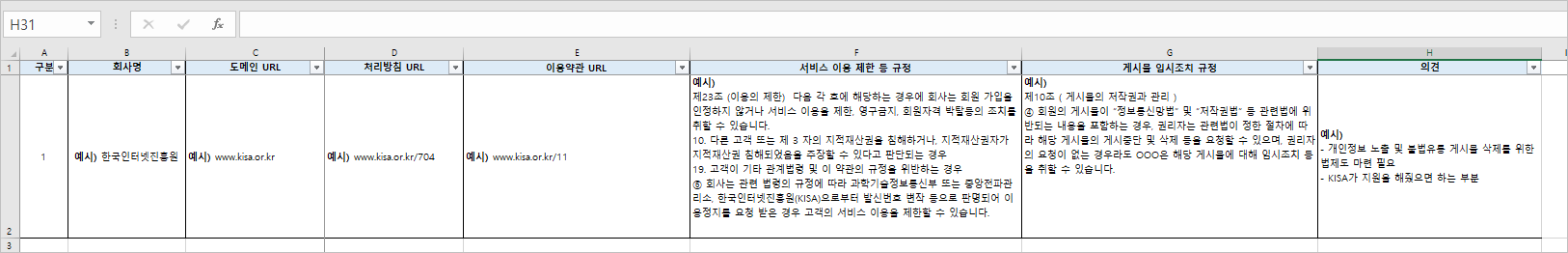

그리고 8월 중순 경 REPORT.zip 압축파일을 발견하였으며, 해당 압축파일 내에는 현황조사표라는 파일명의 악성 LNK파일이 포함되어 있었습니다.

파일 분석 결과, LNK 파일 내에는 파워쉘코드가 포함되어 있으며, 사용자가 실행할 경우, 현황조사표.xlsx 디코이 파일을 보여주어 정상 파일인것처럼 위장합니다.

하지만 백그라운드에서는 레지스트리에 .bat 파일을 등록하고 실행하며, 사용자 PC 정보를 탈취하여 공격자 서버로 전송합니다.

ESRC는 이 두 공격의 분석 과정 중, 카카오 피싱 이메일 내 피싱 사이트 주소와 현황조사표.LNK 파일 내 C2 주소가 동일한 것을 확인하여 추가 분석을 진행하였습니다.

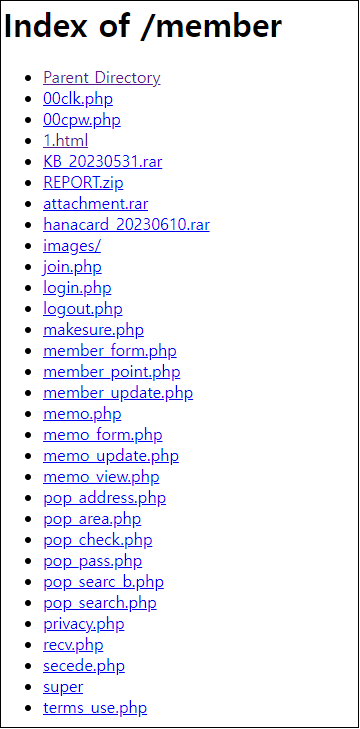

ESRC는 공격자 서버에서 REPORT.zip 파일 이외에도 KB_20230531.rar, hanacard_20230610.rar 등 파일들을 확보하였습니다.

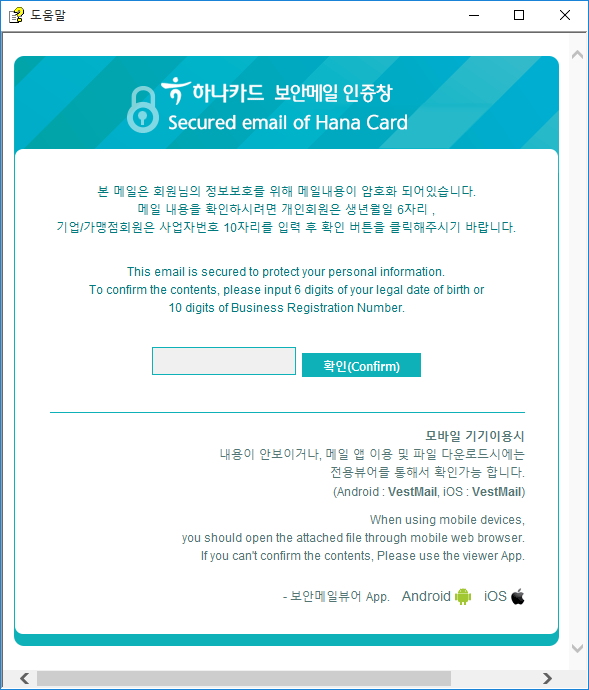

KB_20230531.rar, hanacard_20230610.rar 파일 내부에는 KB_20230531.chm, hanacard_20230610.chm 파일이 포함되어 있으며, .chm 파일을 실행하면 사용자에게 개인정보 입력을 유도하여 최종적으로 개인정보를 탈취하여 공격자 서버로 전송할 것으로 추정됩니다.

공격자들은 다양한 방법을 이용하여 생년월일과 같은 개인정보 뿐만 아니라 계정정보, 사용자 시스템 OS/폴더/파일/레지스트리/프로세스 등 다양한 정보들의 수집을 시도하고 있습니다.

이렇게 이곳 저곳에서 조금씩 수집한 개인정보들을 퍼즐처럼 조합하면 특정 개인에 대한 상세한 개인정보 완성이 가능하며, 이 개인정보들을 가지고 특정 개인을 대상으로 하는 맞춤형 공격 진행이 가능하게 되는 만큼 각별한 주의가 필요합니다.

사용자 여러분들께서는 웹 페이지 접속 시 반드시 주소창을 확인하여 주소가 맞는지 확인하시고, 파일을 실행하기 전에 파일 확장자에 대한 확인이 필요합니다. 특히, .chm, .lnk 등의 확장자의 경우 공격자들이 공격에 자주 사용하는 확장자들로 파일을 실행하기 전 확장자를 확인하시는 습관을 기르시는 것이 좋습니다.

현재 알약에서는 해당 악성파일들에 대해 Trojan.Agent.LNK.Gen, Trojan.BAT.Agent, Trojan.Downloader.CHM 등으로 탐지하고 있으며 지속적인 모니터링 중에 있습니다.

IoC

27F74072D6268B5D96D73107C560D852

2D444B6F72C8327D1D155FAA2CCA7FD7

0EB8DB3CBDE470407F942FD63AFE42B8

A6136FA5E2C7D51187221E83E52B9402

A28BB1ECE40ACAD5522365F8959A073C

136CEAA4B76934D78546271C08F51AA2