LockBit 랜섬웨어 및 Vidar 악성코드, 입사지원서 위장해 유포중!

입사지원서를 위장한 피싱 메일을 통해 락빗 랜섬웨어와 Vidar 악성코드가 유포되고 있어 사용자들의 각별한 주의가 필요합니다.

입사지원서를 위장한 피싱 메일을 통해 랜섬웨어 및 악성코드를 유포하는 방식은 공격자들이 즐겨 사용하는 공격 방식 중 하나로, 이번 공격은 주로 공기업 사용자를 대상으로 진행되었습니다.

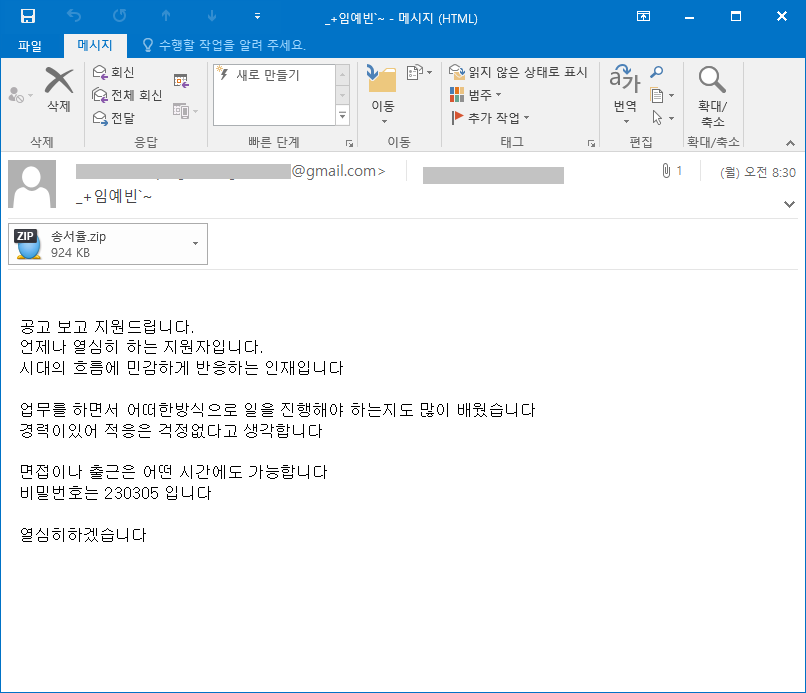

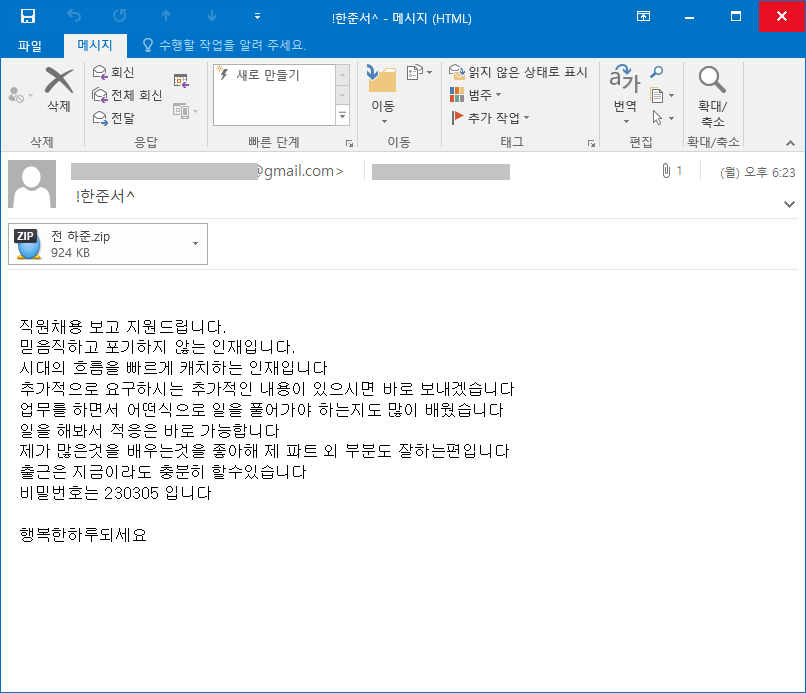

피싱 메일은 입사지원 내용과 함께 압축파일이 첨부되어있습니다. 압축파일은 비밀번호가 설정되어 있으며, 이메일 본문 내 비밀번호가 포함되어 있습니다.

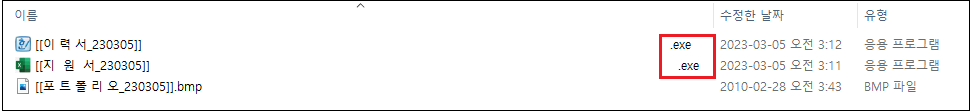

.zip 파일 내에는 .alz 파일이 포함되어 있으며, .alz 파일 내부에는 악성 파일이 포함되어 있습니다.

악성 파일은 파일명과 확장자 사이에 다수의 공백을 추가하고 한글 파일과 엑셀 파일의 아이콘을 사용하여 사용자의 실행을 유도하고 있습니다.

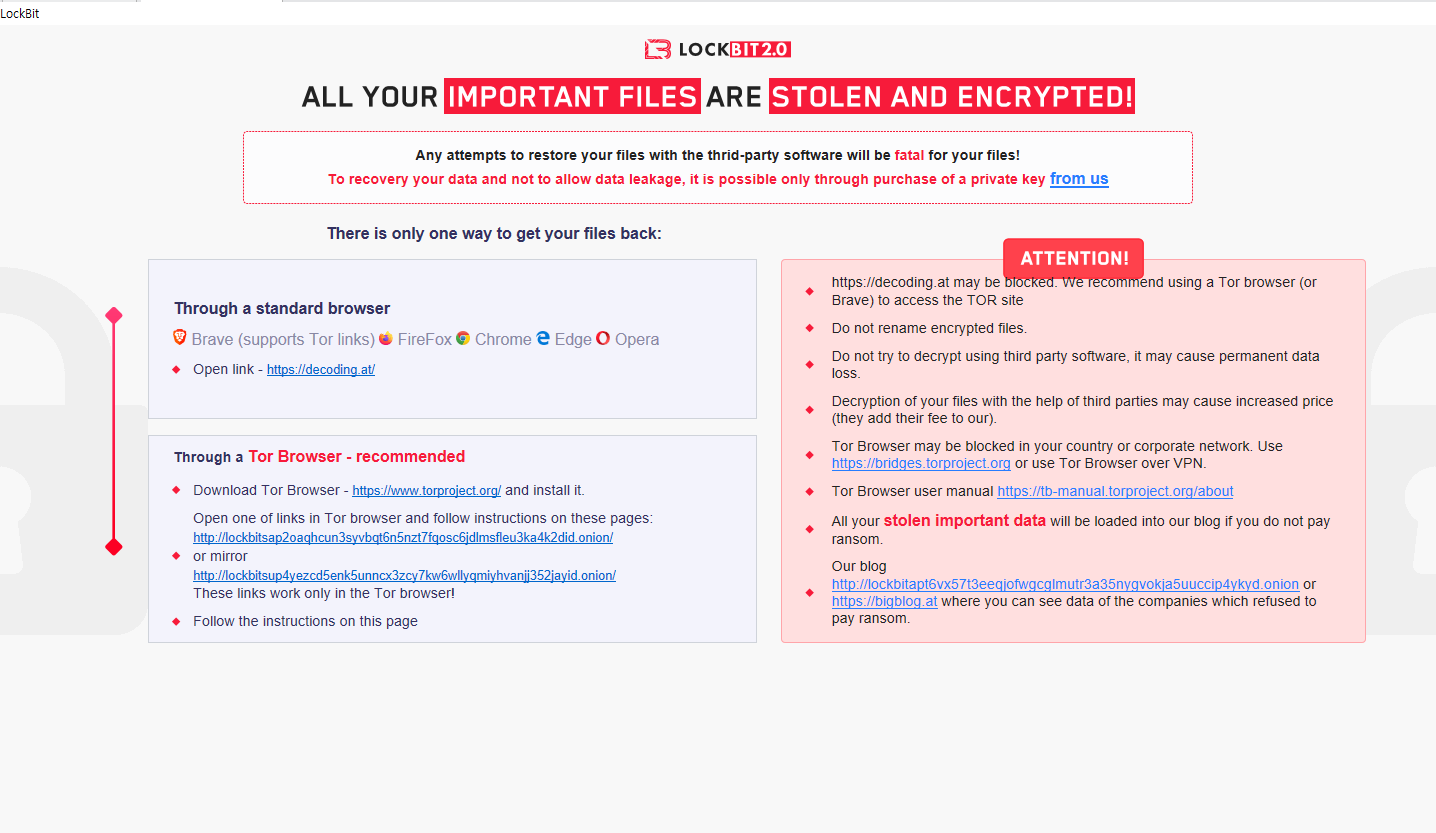

파일이 실행되면 사용자 PC내 로컬 드라이브, 연결된 네트워크 공유 드라이브, 연결된 공유 폴더들을 암호화 한 후 .lockbit 확장자로 변경합니다.

또한 파일 복구를 어렵게 하기 위하여 볼륨 섀도우 복사본 및 로컬 시스템 백업을 삭제하며, 랜섬노트 생성 및 바탕화면 변경을 통하여 랜섬웨어에 감염되었다는 사실을 사용자에게 알립니다.

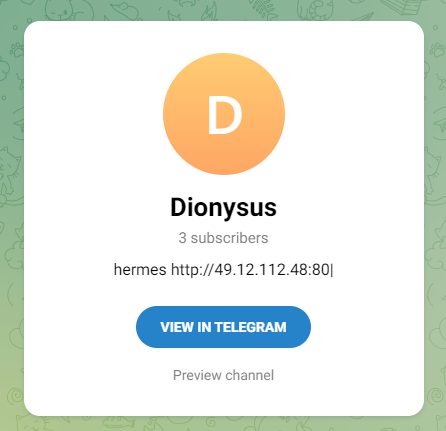

지원서 파일은 정보탈취 악성코드인 Vidar 악성코드의 변종으로, 사용자가 해당 파일을 실행하면 특정 텔레그램 주소에 접속하여 프로필에 적혀있는 C&C 주소를 받아와 C&C에 접속하여 압축 파일을 내려받습니다.

다운로드 되는 압축파일 내에는 정보 유출이 필요한 기능이 구현된 정상 DLL 파일들이 포함되어 있으며, C&C서버 접속과 동시에 크롬(Chrome), 엣지(Edge) 브라우저에 저장되어 있는 정보들을 수집하여 ProgramData 폴더로 복사 후, 사용자 시스템 정보 수집을 시작합니다.

이밖에도 WinSCP, FileZila 같은 FTP 프로그램의 정보, Tronium, Trust Wallet, bitwarden, Hashpack 같은 가상화폐 프로그램 관련 정보들도 함께 수집됩니다.

정보 수집이 완료되면 현재 동작중인 화면을 찍은 screenshot.jpg 파일과 함께 수집 정보와 시스템 정보를 취합한 파일들을 압축하여 C&C 서버로 전송합니다.

현재 알약에서는 해당 악성코드에 대해 Trojan.PSW.Vidar, Trojan.Ransom.LockBit로 탐지중에 있으며, 변종에 대해서도 지속적인 모니터링 중에 있습니다.

IoC

c08995efb1a85d0fe00a464efdf4c92c

15270077906b551914cb70b2cbf5b6a0