[Trojan.Android.SmsSpy] 악성코드 분석 보고서

스미싱을 통한 악성 앱 공격은 스마트폰을 사용하기 시작했던 초기부터 꾸준히 발견되어 왔습니다. 그리고 스미싱 공격을 위한 문자 내용 또한 다양한 키워드들을 사용하며 수사기관을 사칭하는 스미싱 공격도 이중의 하나입니다.

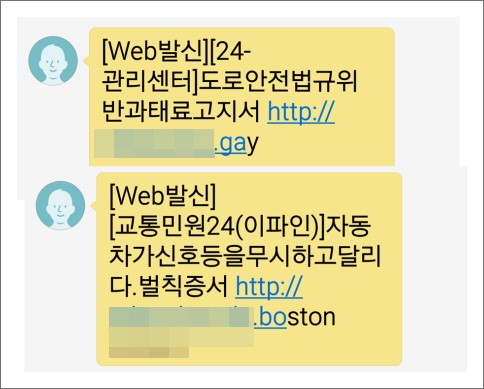

수사기관 사칭 스미싱의 주요 사칭 대상은 경찰이며 검찰을 사칭하는 경우도 있습니다. 최근 발견된 경찰 사칭 스미싱 공격은 교통법규 위반을 안내하는 내용으로 구성되어 있으며 택배와 같이 자주 접할 수 있는 문자가 아니기에 쉽게 속을 가능성이 높습니다.

[그림 ] 수사기관 사칭 스미싱 문자

Trojan.Android.SmsSpy는 스미싱을 통해 유포되는 대표적인 악성 앱들 중의 하나입니다. 악성 행위를 살펴보면 피해자의 민감한 개인정보 탈취를 목적으로 하고 있다는 것을 알 수 있습니다. 악성 앱이 개인 정보를 탈취하게 되면 공격자들은 탈취한 개인 정보를 활용하여 2차 공격을 감행할 것으로 추측할 수 있습니다. 이런 2차 공격은 결국 피해자의 금전 탈취를 목적으로 하고 있음을 쉽게 유추할 수 있을 것입니다. 이런 공격들은 사용자가 앱 설치에 충분한 주의를 기울인다면 예방할 수 있기에 사용자의 예방 노력이 무엇보다 중요합니다.

공식 스토어 이외의 경로를 통한 앱 설치 시 앱 제작자와 앱에 대하여 충분히 알아본 후 설치를 하여야 하며 공식 스토어를 이용하더라도 신뢰할 수 있는 앱 제작자인지 확인이 필요합니다. 그리고 백신 애플리케이션을 설치하여 항상 최신 업데이트 버전으로 유지하는 것이 위협으로부터 자신을 지키는 첫걸음이라 할 수 있을 것입니다.

앱 설치 시 본인의 스마트폰이 위협에 노출될 수 있음을 인지하고 주의를 기울여야 하며 알약M과 같은 신뢰할 수 있는 백신을 사용해야 합니다.

다음은 악성 앱 공격의 예방 및 대응 방법입니다.

- 악성 앱 예방

1) 출처가 불분명한 앱은 설치하지 않는다.

2) 구글 플레이 스토어 같은 공식 사이트에서만 앱을 설치한다.

3) SMS나 메일 등으로 보내는 앱은 설치하지 않는다.

- 악성 앱 감염 시 대응

1) 악성 앱을 다운로드만 하였을 경우 파일 삭제 후 신뢰할 수 있는 백신 앱으로 검사 수행.

2) 악성 앱을 설치하였을 경우 신뢰할 수 있는 백신 앱으로 검사 및 악성 앱 삭제.

3) 백신 앱이 악성 앱을 탐지하지 못했을 경우

A. 백신 앱의 신고하기 기능을 사용하여 신고.

B. 수동으로 악성 앱 삭제

자세한 내용은 보안동향보고서에서 확인하실 수 있으며, 현재 알약에서는 관련 악성코드를 'Spyware.Android.Agent’ 로 진단하고 있습니다.