외교안보 전문가 대상 표적 공격 급증 주의보 ‘탈륨’ 조직 연루

최근 국내 유명 언론사, 민간 정책연구소, 전문 학회 등을 사칭해 안보·통일·외교 정책 분야 전문가를 대상으로 전 방위적 해킹 시도가 지속적으로 수행되고 있어 각별한 주의가 필요합니다.

이번 해킹 공격 배후 세력으로는 2021년 상반기 연이어 발생하는 위협 그룹 중 가장 활발한 움직임을 보이고 있는 ‘탈륨(Thallium)’ 조직이 다시 지목되었습니다.

이번 사건에 연루된 ‘탈륨’은 미국 마이크로소프트(MS)로부터 정식 고소를 당해 국제 사회에 주목을 받은 해킹 조직으로, 한국에서는 외교·안보·통일·국방 전현직 관계자를 주요 해킹 대상으로 삼아 사이버 첩보전 활동을 활발히 전개하며, 얼마전 통일부를 사칭한 피싱 공격도 이들 소행으로 확인된 바 있습니다.

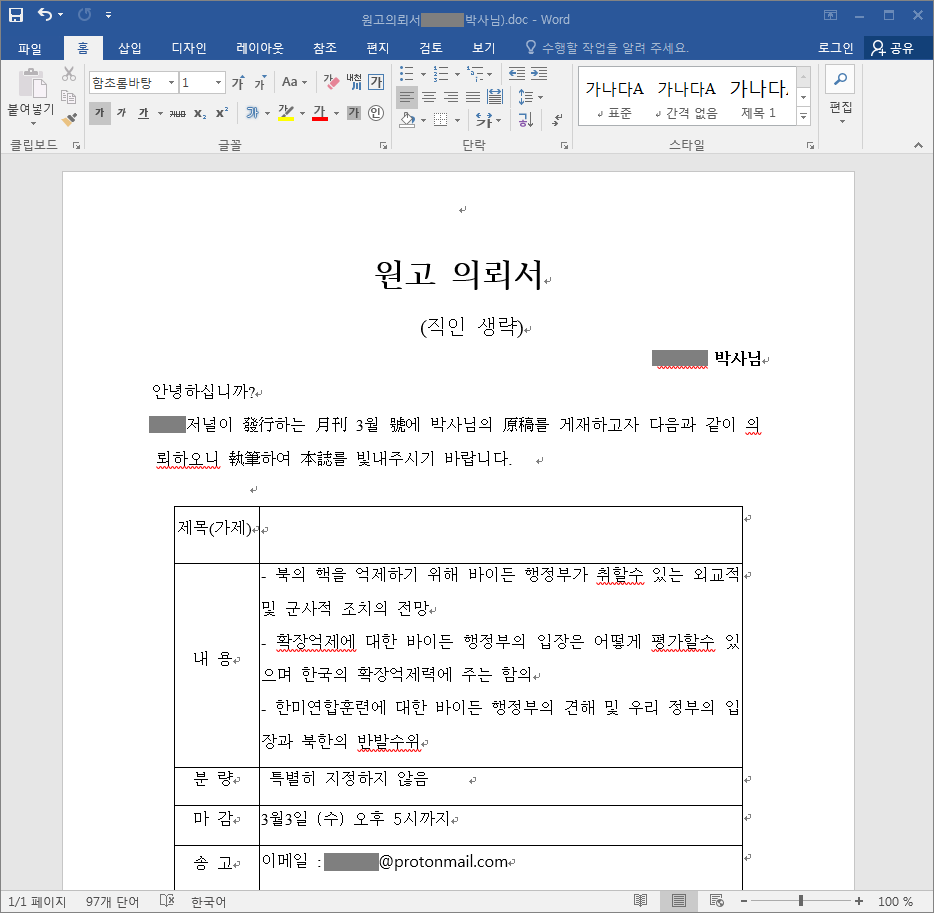

탈륨 그룹은 주로 국내 외교 안보분야 전문가로 활동하는 인물들을 노리며, 대북정책 포럼이나 유명 안보 단체처럼 사칭해 선별한 특정인을 대상으로 논문이나 기고문 원고 요청, 학술회의 세미나 참석 신청서, 사례비 지급 의뢰서나 개인정보 이용 동의서 문서로 위장한 신규 악성 파일을 첨부해 전달하는 방식으로 공격을 수행합니다.

보통 활동 분야나 주제에 따라 현혹하기 위한 미끼용 본문이 달라지기 마련인데, 최근 실제 사례들을 종합해 본 결과 공통적으로 이메일 회신을 요청하며, 자연스럽게 첨부된 악성 문서를 열람하도록 유도하는 특징이 발견되었으며 특히, 해킹 이메일에 속은 수신자가 회신할 경우 공격자는 나름 적극적으로 답변하는 등 신뢰 기반을 동원한 전술이 갈수록 과감하고 노골적인 양상으로 진화하는 모습을 보이고 있습니다.

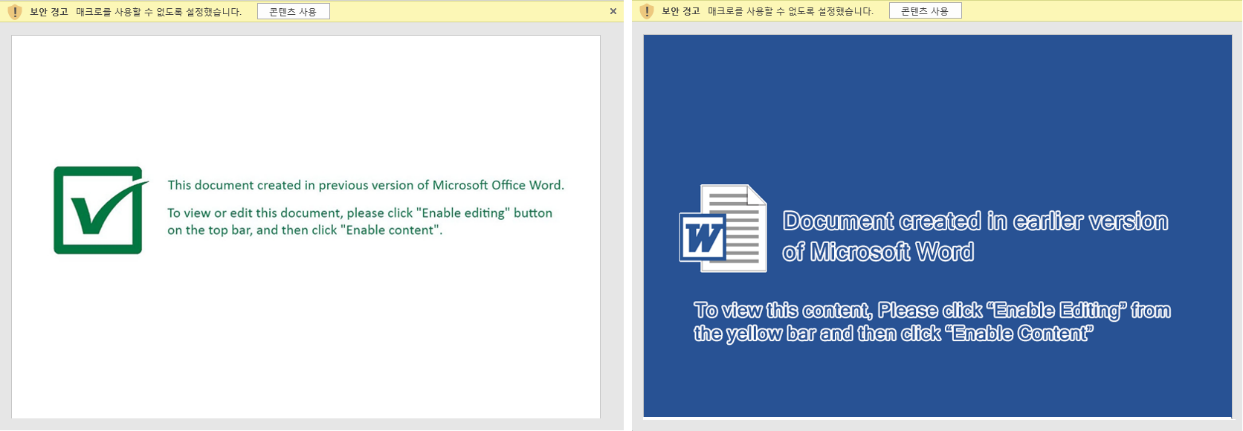

기존에 널리 쓰이던 HWP 문서의 취약점 대신 최근에는 DOC워드 문서 공격이 증가 추세이고, 악성 매크로나 원격 템플릿 실행을 유도하기 위해 DOC가 처음 열릴 때 허위로 조작된 영문 화면을 먼저 보여주고, [콘텐츠 사용] 버튼 클릭을 유도하는 수법이 성행하고 있습니다.

분석 결과, 영문 유도 화면은 이미 해외에서 보고된 바 있는 ‘TA551’ 문서 템플릿과 유사한 사례도 있는데, ‘탈륨’ 조직이 모방한 것으로 추정되며, 공격에 사용된 명령 제어(C2) 서버는 yezu212.myartsonline[.]com, quarez.atwebpages[.]com 등이 사용되었습니다.

전문가들은 “최근 악성 DOC 파일을 이용한 스피어 피싱 공격이 기승을 부리고 있고, 피해 대상자의 해당 분야에 따라 맞춤형 공격 시나리오를 적절히 구사하고 있다”며, “특정 정부와 연계된 것으로 알려진 탈륨의 사이버 공격 수위는 갈수록 증대되고 있어 유사한 위협에 노출되지 않도록 민관의 각별한 주의와 관심이 요구된다”고 당부했습니다. 또한 “최근 공격자들이 사용한 명령 제어(C2) 서버들은 해외 호스팅을 사용하는 경우가 많지만, 간혹 국내 웹 서버를 사용하는 경우도 있어 서버 관리자의 정기적인 보안 점검과 강화가 필요하다”고 덧붙였습니다.

현재 알약에서는 해당 악성코드를 ‘Trojan.Downloader.DOC.Gen’ 탐지명으로 진단하고 있으며, 추가 침해 지표(IoC)는 Threat Inside 웹서비스 구독을 통해 확인이 가능합니다.