한국식 표현이 포함된 ‘카카오톡 위장 랜섬웨어 변종’ 발견

안녕하세요. 이스트시큐리티 시큐리티대응센터(ESRC) 입니다.

한국식 표현이 포함된 ‘카카오톡 위장 랜섬웨어 변종’이 발견되어 주의가 필요합니다.

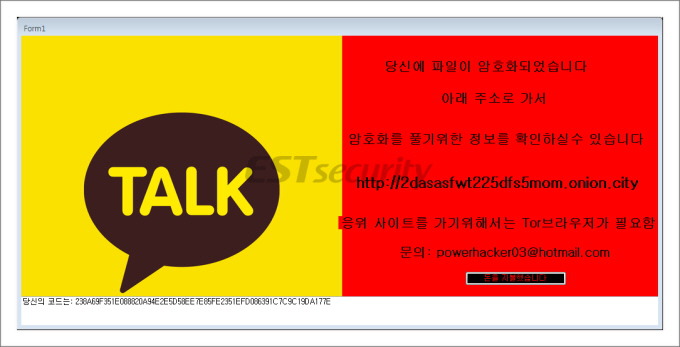

[그림 1] 2018년 변종 KOREAN 랜섬웨어

새롭게 발견된 카카오톡 위장 랜섬웨어는 지난 2016년 8월 20일경 발견된 KOREAN 랜섬웨어와 비교했을 때 폰트, 이미지 등을 제외한 대부분의 특성이 흡사한 것으로 나타났습니다.

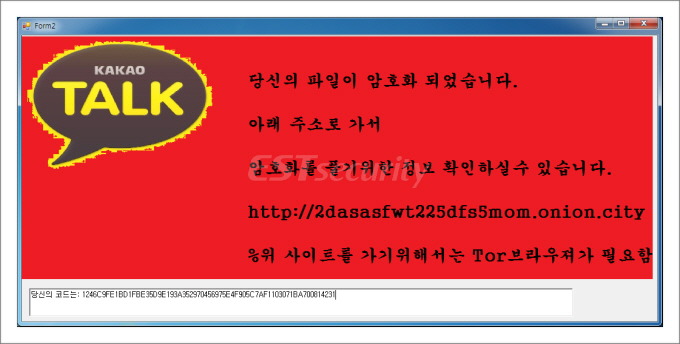

[그림 2] 2016년 발견된 KOREAN 랜섬웨어]

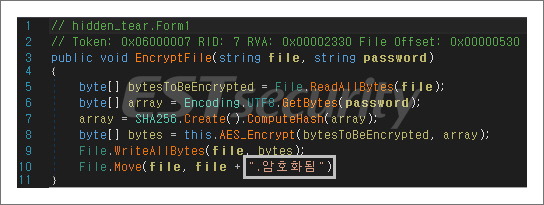

Hidden-Tear 오픈 소스 기반으로 제작된 이 랜섬웨어는 바탕 화면 경로에 있는 파일들 중 아래에 해당하는 확장자만 AES 알고리즘을 이용하여 “[기존파일명][기존확장자명].암호화됨” 으로 암호화를 진행한 뒤 1 비트코인을 요구 합니다. (한화 13,500,000 원)

[표 1] 대상 확장자

[그림 3] -암호화 코드에 포함된 한글

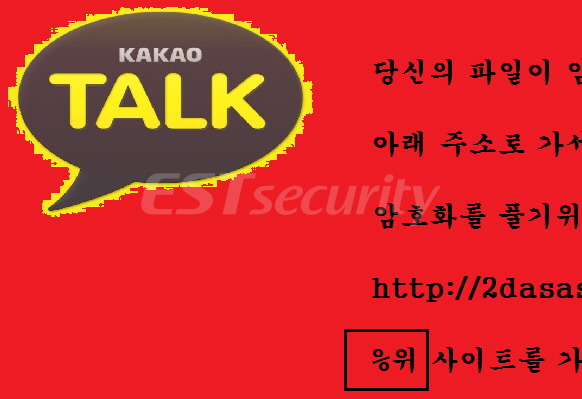

[그림 4] - 암호화 완료 화면

지난 2016년 8월경 발견된 악성파일과 비교하여 보면 토르 사이트 주소는 동일하나 폰트와 이미지, 암호화 대상 확장자 등 바뀐 부분을 확인할 수 있으며, “%위” 를 “응위”로 작성한 것으로 보아 모방한 것으로 추정되어 집니다. 이전 코드와 비교한 부분은 아래의 표로 확인할 수 있습니다.

| 2016년 KOREAN 랜섬웨어 | 2018년 KOREAN 랜섬웨어 |

Time Stamp | 2016-08-16 08:54:52 UTC | 2018-01-18 01:59:19 UTC |

PDB Path | C:\Users\test\Desktop\소스\hidden-tear-master\hidden-tear\hidden-tear\obj\Debug\KakaoTalk.pdb | C:\Users\power\Desktop\VapeHacksLoader\ obj\Debug\Minecraft.pdb |

확장자 대상 순서 | ".txt",".doc",".docx",".xls",".xlsx",".ppt", ".pptx",".odt",".jpg",".png",".csv",".sql", ".mdb",".hwp",".pdf",".php",".asp",".aspx", ".html",".xml",".psd" | ".txt",".doc",".docx",".xls",".xlsx",".ppt", ".pptx",".odt",".jpg",".png",".csv",".sql", ".mdb",".sln",".php",".asp",".aspx",".html", ".xml",".psd",".URL",".kys",".bat",".java", ".hwp",".zip",".mp3",".bmp",".rtf",".pdf"

|

이메일 여부 | X | powerhacker03@hotmail.com |

토르 사이트 주소 | http://2dasasfwt225dfs5mom.onion.city | http://2dasasfwt225dfs5mom.onion.city |

문자열 비교 | | |

[표 2] 이전 코드 비교 화면

암호화에 사용하는 확장자가 “암호화됨” 이라는 한국말인 점과 한국에서 사용하는 메신저 앱인 카카오톡 이미지를 사용하고 한국에서 만든 나무 위키를 사용, 비트 코인 구매 방법으로 한국 거래소 등을 알려주는 점으로 보아 제작자는 우리나라 환경에 익숙한 사람으로 추정됩니다.

Hidden Tear는 본래 교육용으로 배포된 랜섬웨어이나 위와 같이 실제 활용되어 배포되고 있습니다. 아무리 단순 호기심이나 장난이라도 랜섬웨어를 제작하는 것은 매우 위험한 행위이며, 현재 이 랜섬웨어는 정상적으로 감염 활동이 가능한 상태이기 때문에 각별한 주의가 필요합니다.

알약에서는 Trojan.Ransom.HiddenTear 탐지명으로 추가된 상태이며, 또 다른 변종 출현에 대비에 랜섬웨어 보안 모니터링을 강화하고 있습니다.