암호화된 PDF 문서 파일로 둔갑한 '이메일 피싱' 주의보

안녕하세요 알약입니다.국내 의료공학분야 연구원을 상대로 한 피싱(Phishing) 공격이 발견되어, 유사 보안 위협 피해 예방을 위해 사용자 여러분의 주의와 보안 강화를 당부 드립니다.

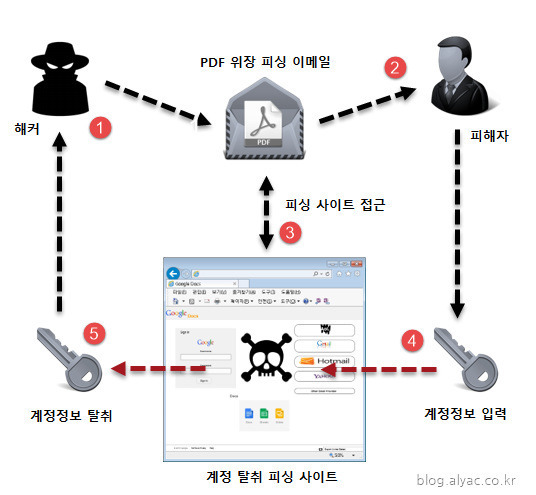

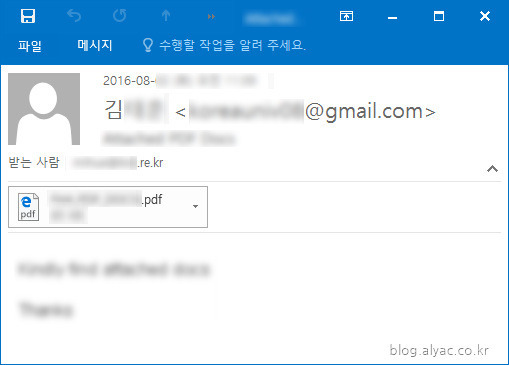

국내에서 발견된 이번 사례는 PDF 형식의 문서가 첨부된 이메일을 특정인을 대상으로 발송하고, 공격자가 제작한 피싱 사이트에 접속해 각종 정보를 입력하도록 유도하는 형태를 띄고 있습니다.

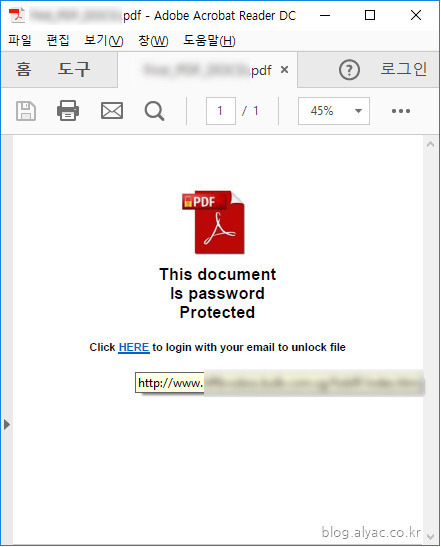

실제로 이번 공격은 악성 PDF 파일이 첨부된 이메일을 수신한 사용자가 해당 파일을 실행하였을 때, 마치 문서 내용 보호를 위해 파일이 암호화된 것처럼 사용자를 현혹하는 안내문을 띄워 암호 해제를 위한 링크를 클릭하도록 유도하고 있습니다.

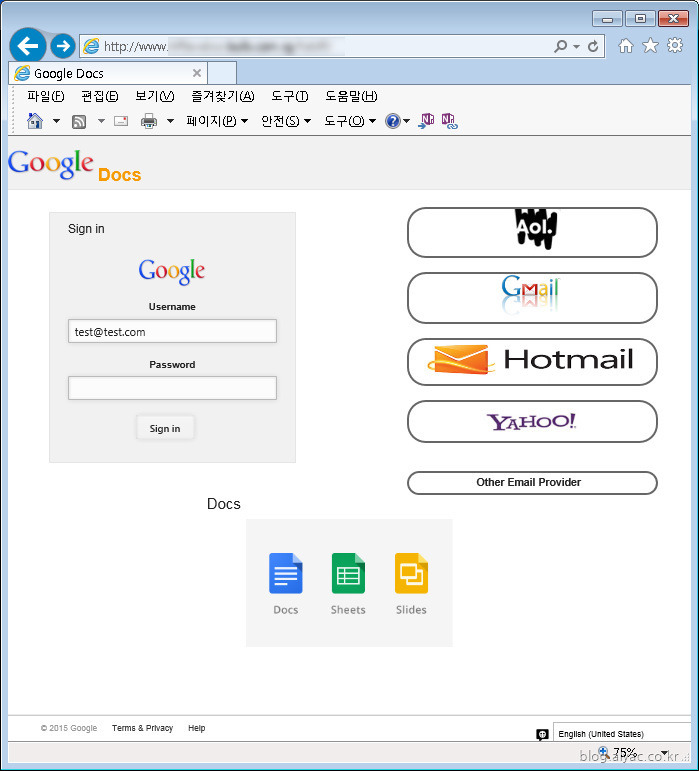

또한 사용자가 암호 해제를 위해 안내문에 포함된 텍스트 링크(‘HERE’ 표기)를 클릭하면 해커가 제작해둔 특정 피싱 사이트로 자동 연결되고, 다양한 이메일 서비스 중 사용자가 실제 사용 중인 메일 서비스를 선택하도록 만듭니다.

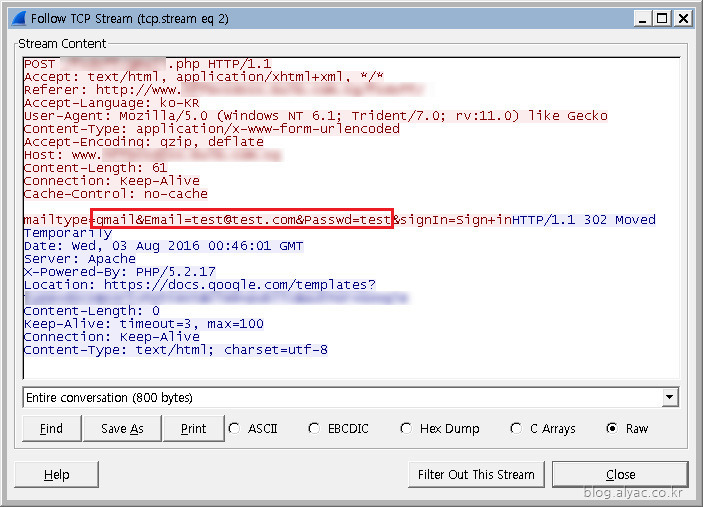

이때 사용자가 실제 이용중인 이메일 서비스를 선택해 계정 정보를 입력하고 로그인을 시도하면, 입력된 사용자 계정 정보는 해커에게 즉시 전송되어 탈취가 이루지는 것으로 분석되었습니다.

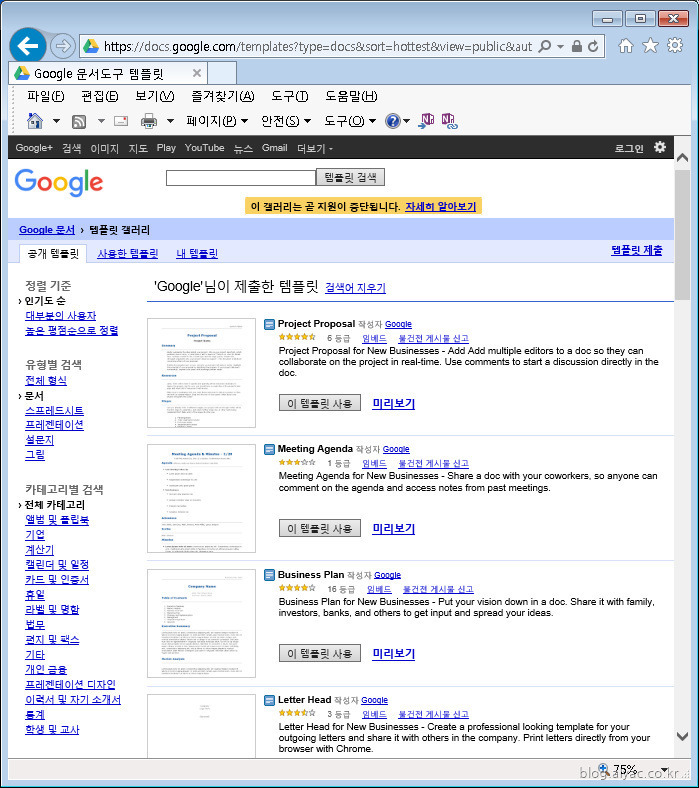

특히 이번 피싱 공격은 사용자가 정상적인 서비스로 생각하도록, 사용자의 이메일 계정정보 탈취 완료 후 정상적인 구글 사이트로 화면 교체가 이루어지는 특징도 가지고 있는 것으로 나타났습니다.

이메일 피싱은 매우 고전적인 수법이지만 공격자 입장에서는 성공 가능성이 높기 때문에 다년간 꾸준히 악용되고 있습니다. 이메일이나 문서 파일에 포함된 링크(URL)는 가급적 클릭하지 않는 것이 중요하고, 연구원 계정 정보가 노출될 경우 오랜 기간 연구한 중요 자료들이 외부로 유출되는 피해를 입을 수 있다는 점에서 각별한 주의가 필요하겠습니다.

한편, 알약은 해당 악성코드를 Trojan.PDF.Fakesite로 탐지하고 있습니다.