LockBit 랜섬웨어, 피싱메일을 통해 유포중!

금일 오전부터, 피싱 메일을 통해 LockBit 랜섬웨어가 유포중에 있어 사용자들의 주의가 필요합니다.

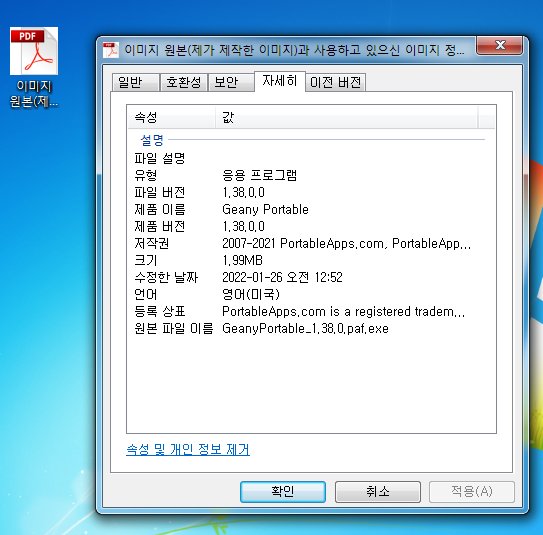

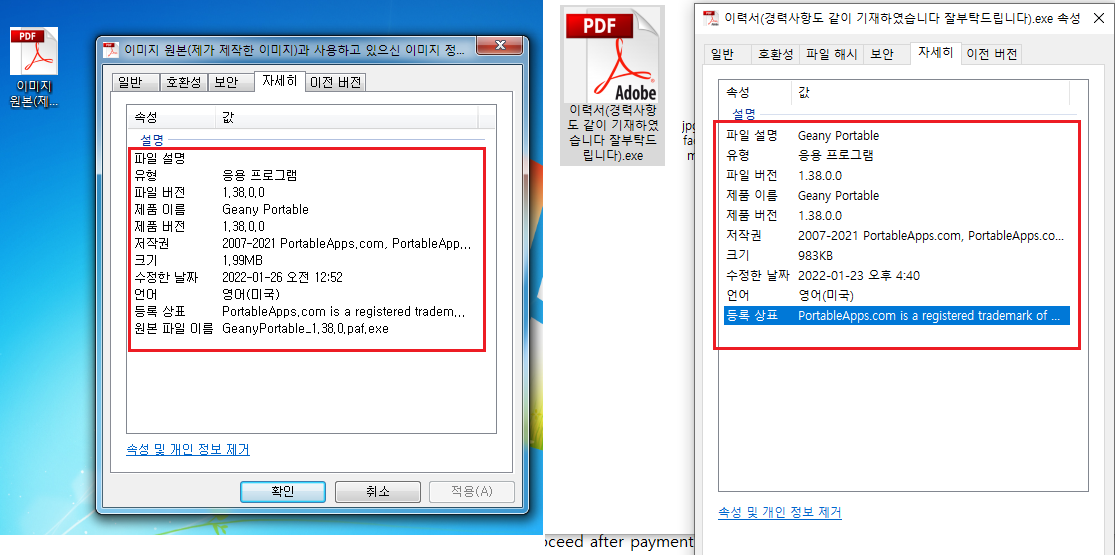

피싱 메일은 저작권 위반을 위장하여 유포중인 것으로 추정되며, pdf 파일을 위장한 '

이미지 원본(제가 제작한 이미지)과 사용하고 있으신 이미지 정리한 내용' 파일명의 악성파일이 첨부되어 있습니다.

만일 사용자가 해당 파일을 pdf 파일로 오인하여 실행하면, 악성 파일이 실행됩니다.

악성 파일은 NSIS 설치 패키지 형태로, 실행되면 자식 프로세스를 생성하고 LockBit 2.0랜섬웨어 파일을 메모리에 드랍합니다.

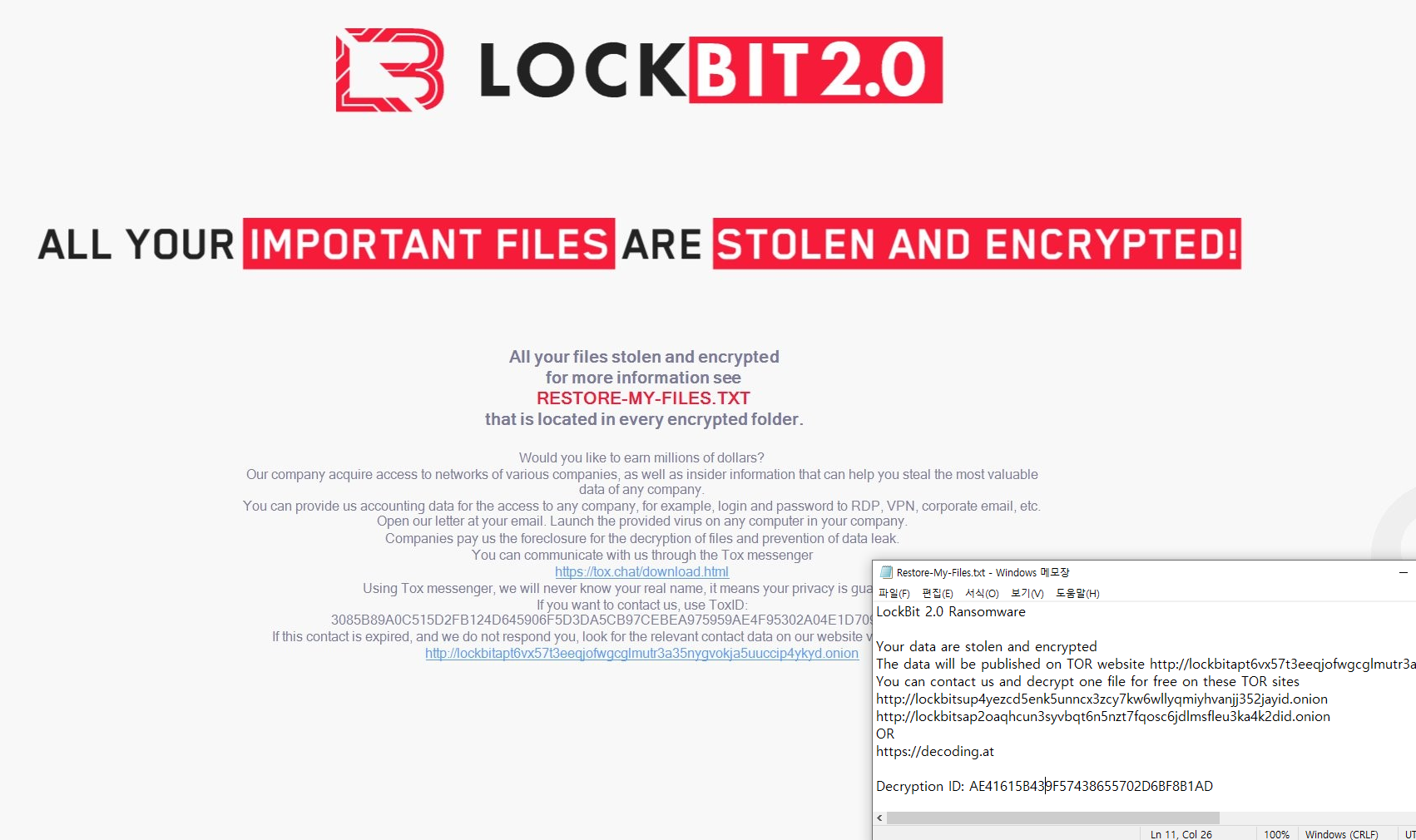

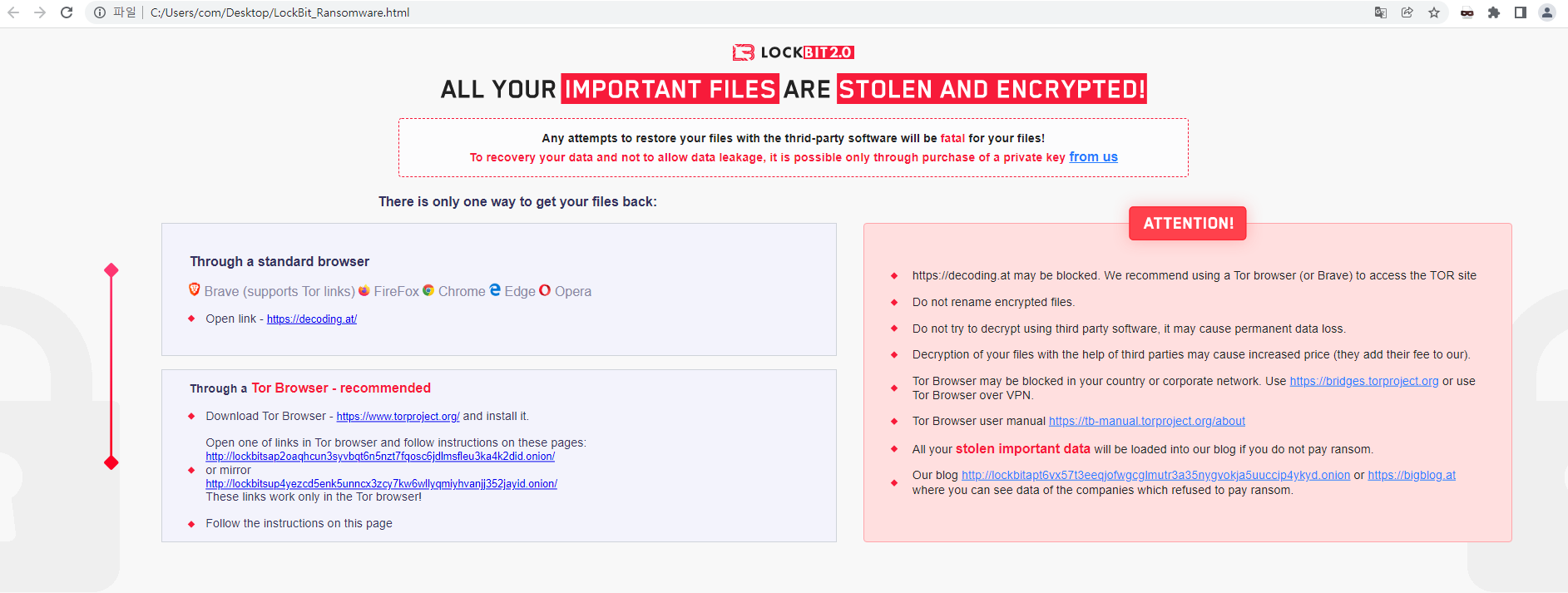

이후 사용자 PC의 파일들을 암호화 하며, 암호화 후 확장자를 .lockbit으로 변경합니다. 또한 Restore-My-Files.txt 명의 랜섬노트와 LockBit_Ransomware.hta 파일을 바탕화면에 드롭하여 배경화면을 변경하며, 재부팅 시에도 바뀐 화면이 뜰 수 있도록 레지스트리에 등록합니다.

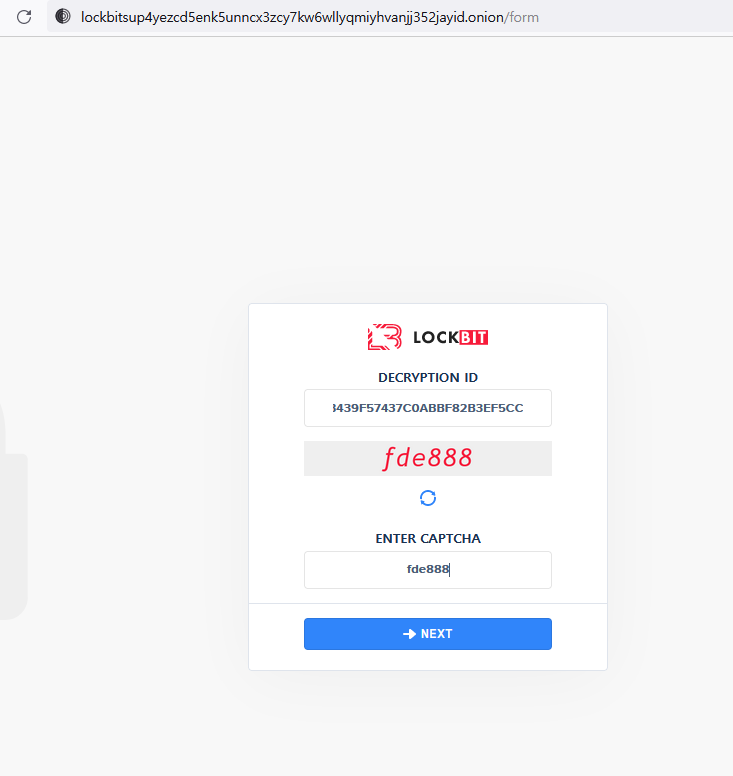

LockBit 랜섬웨어는 토르(Tor) 브라우저를 통한 웹사이트 접속을 유도하며, 해당 페이지에는 랜섬머니 지불방법이 명시되어 있습니다.

LockBit 랜섬웨어는 2019년 9월 등장한 서비스형 랜섬웨어(RaaS)로 21년 6월 2.0 버전이 발견되었으며 현재 전 세계적으로 활동중에 있습니다.

이번에 유포된 Lockbit 랜섬웨어의 분석 결과, 파일 속성 및 유포방식 등을 보아, 국내에서 이력서, 저작권 등의 피싱메일을 통해 지속적으로 랜섬웨어를 유포중인 비너스락커 조직의 소행으로 추정되며, 비너스락커 조직이 피싱 메일을 통해 LockBit 2.0 랜섬웨어를 유포한 최초로 확인됩니다.

ESRC에서는 지속적인 모니터링을 진행 중이며, 사이버 위협 정보를 한국인터넷진흥원(KISA) 등 관계당국과 긴밀히 공유해 기존에 알려진 위협이 확산되지 않도록 협력을 유지하고 있습니다.

현재 알약에서는 해당 랜섬웨어에 대하여 Trojan.Ransom.LockBit로 탐지중에 있습니다.