해외 직구 쇼핑몰을 위장한 피싱 앱 주의!

해외 직구 쇼핑몰을 위장한 피싱 앱이 지속적으로 유포중에 있어 사용자들의 주의가 필요합니다.

해당 앱은 스미싱 문자를 통해 유포되는 것으로 추정되며, 이미 ESRC에서도 관련하여 포스팅 한 적이 있습니다.

▶ 해외결제를 위장한 스미싱 지속적 유포중!

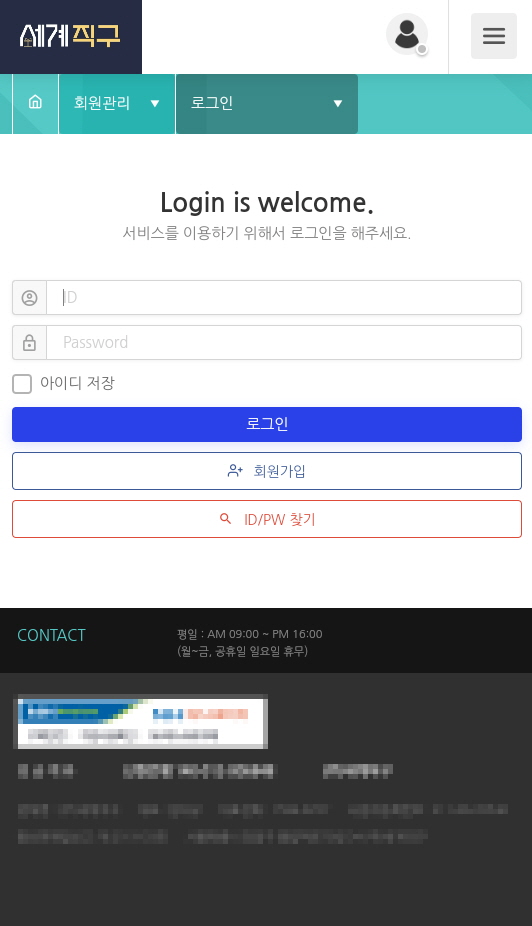

이번에 발견된 앱들은 세계직구, 대성물류, LF몰 등 해외 직구앱을 위장하고 있습니다.

기존과 동일하게 모든 메뉴를 클릭하여도 로그인 페이지로 이동시켜 사용자로 하여금 계정 입력을 유도하며, 계정정보 입력 시 입력한 정보들은 공격자의 서버로 전송됩니다.

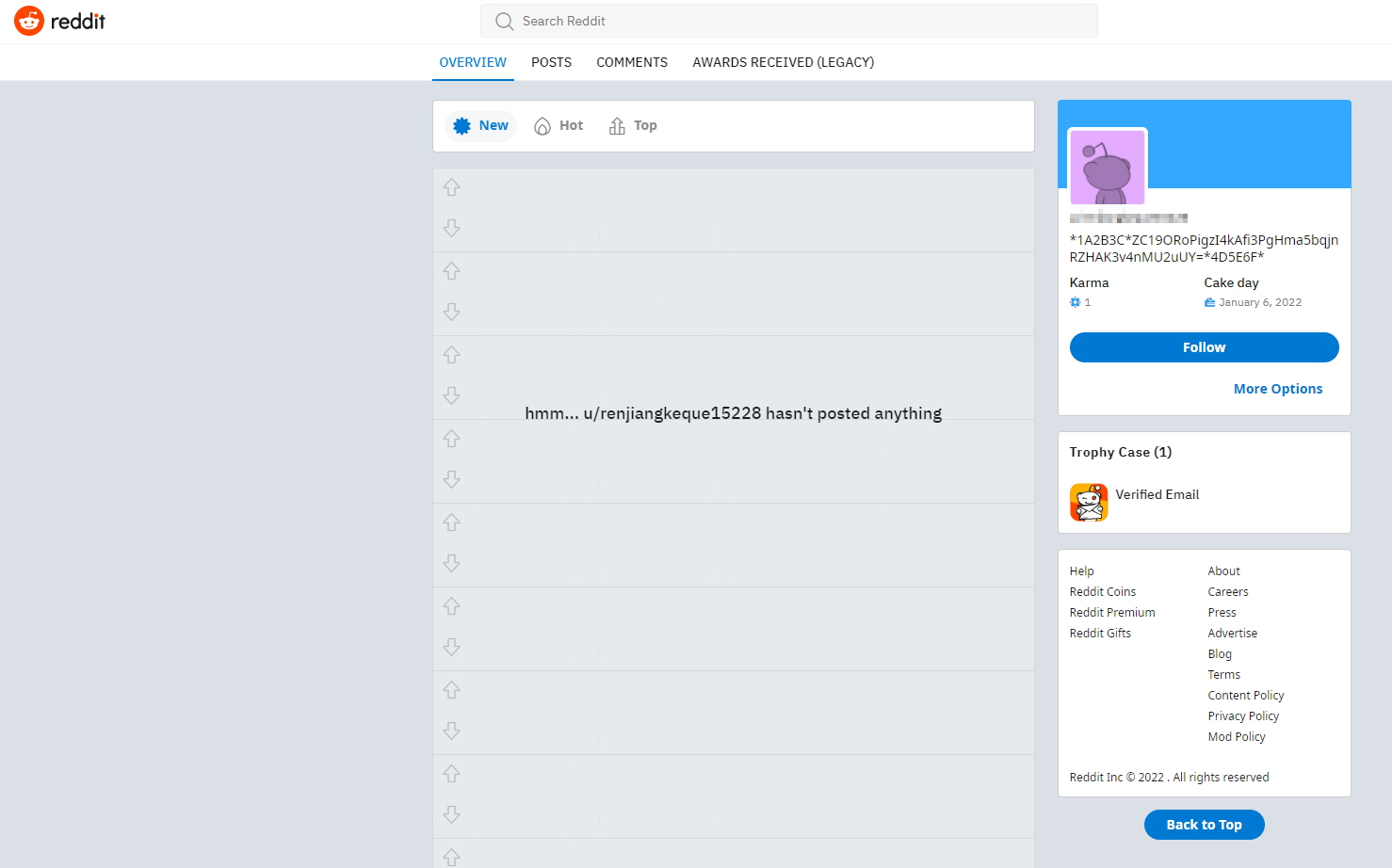

이전의 앱들과 달라진 점은, C2 방식이 기존의 Github에서 레딧 사이트로 변경되었으며, 레딧 사이트에서 공격자가 설정해 놓은 문자열을 파싱받아 오며, 문자열 중 중간값을 복호화 하면 C2주소가 나오게 됩니다.

*1A2B3C*ZC19ORoPigzI4kAfi3PgHma5bqjnRZHAK3v4nMU2uUY=*4D5E6F*

파싱 받아오는 문자열은 가변적으로, C2를 유동적으로 사용하고자 이러한 방식을 사용하고 있는 것으로 추정됩니다.

해당 악성앱은 다음과 같은 권한을 요구합니다.

- 위치

- 마이크

- 저장용량

- 전화

- 주소록

- 카메라

- 통화 기록

- SMS

이렇게 요구한 권한들을 통하여 SMS,연락처,통화목록 탈취, 공격자 명령 수행 등의 악성행위가 가능합니다.

C2 주소

hxxp://27.124.37[.]77/

현재 알약M에서는 해당 악성앱에 대해 Trojan.Android.Banker로 탐지중에 있습니다.