보스톤 폭탄테러 이슈를 악용해 기업전산망 침입 노린 APT공격 발견

안녕하세요, 알약대응팀입니다.보스턴 마라톤 폭탄테러 소식을 가장한 APT공격이 발견되어 알려드립니다.

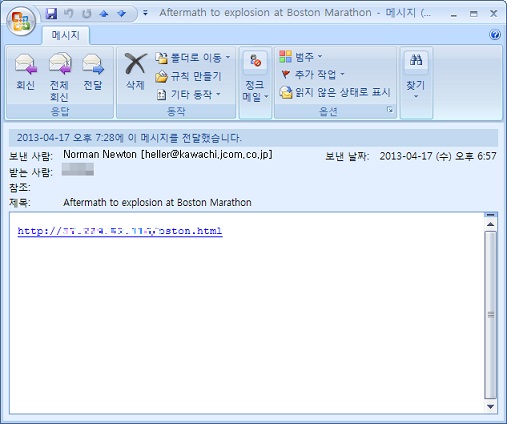

공격코드는 보스턴 마라톤 폭탄테러 소식을 가장한 이메일로 전송되었습니다. 수신된 메일주소의 상당수는 간단한 단어 및 몇몇 기업들의 도메인을 조합하여 만들었으며, 이중 일부는 실제직원의 이메일 주소와 일치해서 해당 직원들에게 정확히 배달된 것으로 확인되었습니다.

<보스턴 마라톤 폭탄테러 소식을 가장한 이메일 캡쳐화면>

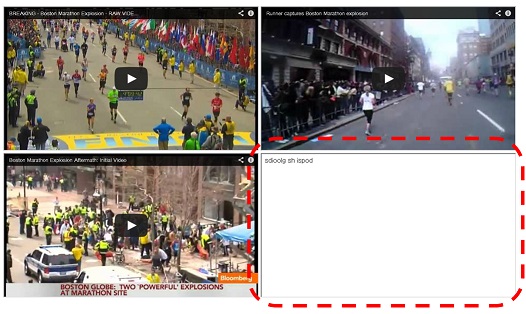

메일은 수신자의 관심을 끌기 위해 보스턴 마라톤 폭탄 테러 이슈를 악용하고 있고, 메일 내용에 포함된 링크를 클릭하면 보스턴 마라톤 폭발사고 관련 실제 유튜브 영상이 담긴 페이지로 연결되는데 해당 페이지 하단에는 악성페이지가 링크되어있습니다.

<악성페이지 링크가 삽입되어 있는 유튜브 영상 페이지>

웹사이트는 폭탄테러 장면을 담은 동영상 사이에 JAVA의 취약점(CVE-2013-0422)을 이용해 원격서버로부터 파일을 악성코드를 자동으로 다운로드하고 설치합니다. 일단 악성사이트에 접속하면 페이지에 포함된 정상적인 동영상의 실행여부와 상관없이 PC에 설치된 JAVA가 취약점이 패치 되지 않은 경우 악성코드에 감염됩니다. JAVA 취약점으로 생성된 악성코드는 감염자 PC에서 대부분의 FTP 프로그램의 설정파일 정보 (서버IP, 서버계정정보)를 수집하며, 정보를 수집하는 FTP 프로그램은 WinSCP, 32bit FTP, FTP Control, SecureFX, BitKinex, CuteFTP, WS_FTP, FFFTP, CoreFTP, FileZilla, FTP Explorer, SmartFTP, FTPRush, UltraFXP, Frigate3 FTP, WISE, WinFTP, FTPGetter, ALRTP, DeluxeFTP, Staff_FTP, BlazeFtp, GoFTP, 3D_FTP, EasyFTP, XFTP 입니다. 이는 FTP 프로그램을 사용하는 사람들이 대부분 서버 및 계정정보를 사전에 저장하고 사용하는 습관을 노린것입니다.

기업 직원의 PC를 감염시켜 백도어를 만들고 외부의 해커에게 지속적으로 정보를 전달하면서 기업 내부의 주요 시스템을 찾기 위한 이와 같은 활동은 APT 공격의 초기단계라고 할 수 있습니다.

또한 해당 악성코드는 FTP에 저장된 정보를 탈취하는 행위 외에도 ▲ 감염된 PC를 스팸서버로 동작하게 하여 다수의 스팸메일을 발송 ▲ 감염된 PC에 이동식디스크(USB)를 연결시 자신을 USB에 복사한 뒤 USB내의 폴더와 파일의 속성을 숨김으로 변경 및 숨겨진 폴더명으로 바로가기 아이콘을 생성하여 해당 아이콘을 클릭 즉시 재감염 등의 행위를 합니다

알약에서는 현재까지 발견된 악성코드들을 Exploit.Java.CVE-2013-4422 등으로 모두 탐지하고 있으며, 변종들이 지속적으로 발견되고 있으므로 계속 주의가 필요합니다. 특히 기업이나 단체의 경우, 공개되었거나 외부로 노출된 적이 있는 주소로 수신되는 이메일에 대해서 더욱 보안을 강화해야 하며, 직원들의 보안교육을 통해 의심스런 메일을 확인하지 않는 등의 주의도필요합니다. 아울러 자바나 플래시와 같이 지속적으로 취약점이 발견되는 소프트웨어는 반드시 최신버전을 유지해야 이 같은 보안사고를 줄일 수 있습니다.

감사합니다.