Babuk 랜섬웨어 Builder 분석

2021년 1월 최초로 등장한 Babuk 랜섬웨어는 지난 4월까지 전 세계 기업 및 특정 개인을 대상으로 활발한 공격 활동을 펼쳤습니다.

하지만 지난 4월, 워싱턴 DC 경찰서 공격을 마지막으로 랜섬웨어 운영을 중단하였습니다.

그 후 5월 말, Babuk 랜섬웨어 운영자는 데이터 유출 사이트를 Payload.bin으로 리브랜딩 후 다른 공격자들에게 피해자들로부터 훔친 데이터를 유출할 수 있는 기회를 제공하였습니다.

6월 말, 악성코드 스캐닝 사이트 Virustotal에 Babuk 랜섬웨어 빌더가 업로드되었으며, 이를 한 보안 연구원이 발견하였습니다. 이 빌더가 Virustotal 사이트에 업로드된 경위는 아직 확인되지 않았습니다.

이에 ESRC에서는 해당 Babuk 랜섬웨어 Builder에 대해 간단히 분석해 보았습니다.

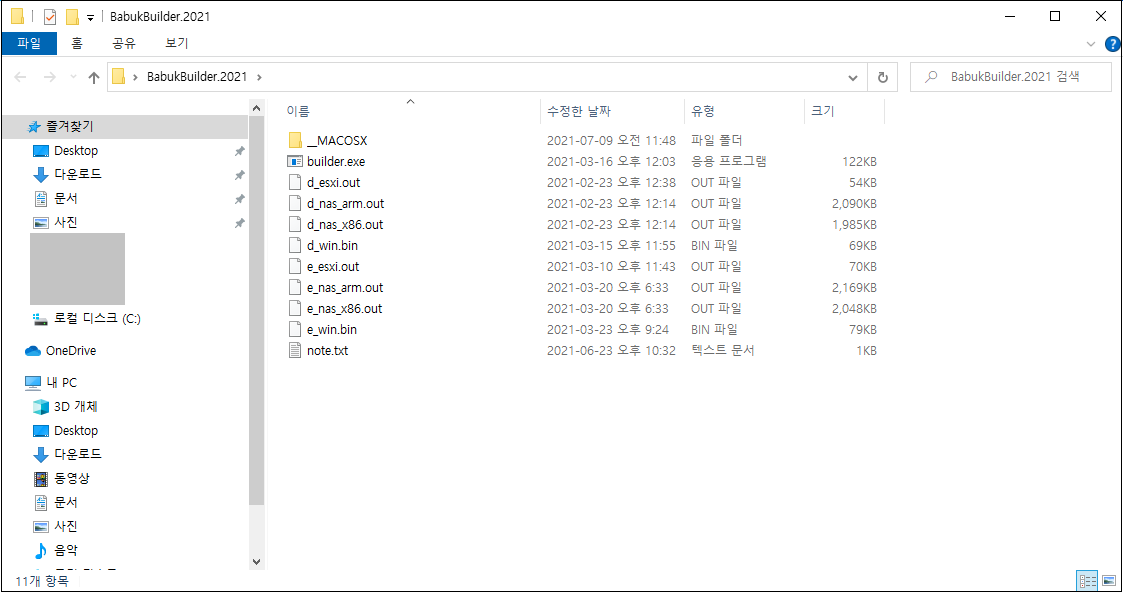

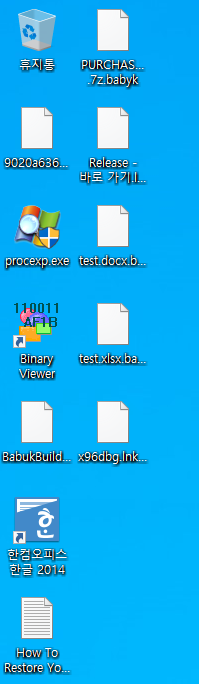

Virustotal에 올라온 Babuk 랜섬웨어 Builder는 다음과 같은 파일로 구성되어 있습니다.

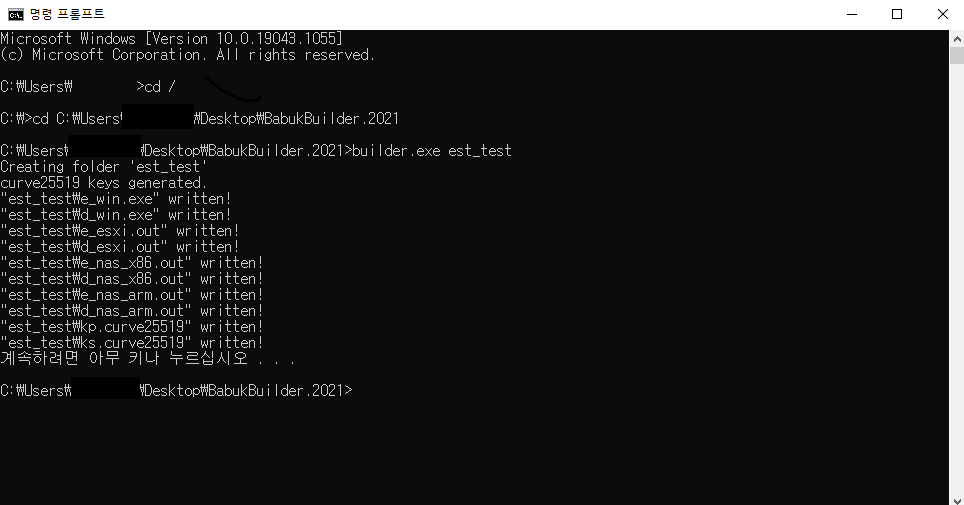

우리는 Builder.exe 파일을 실행하여 암호화/복호화 파일을 생성 해 보았습니다.

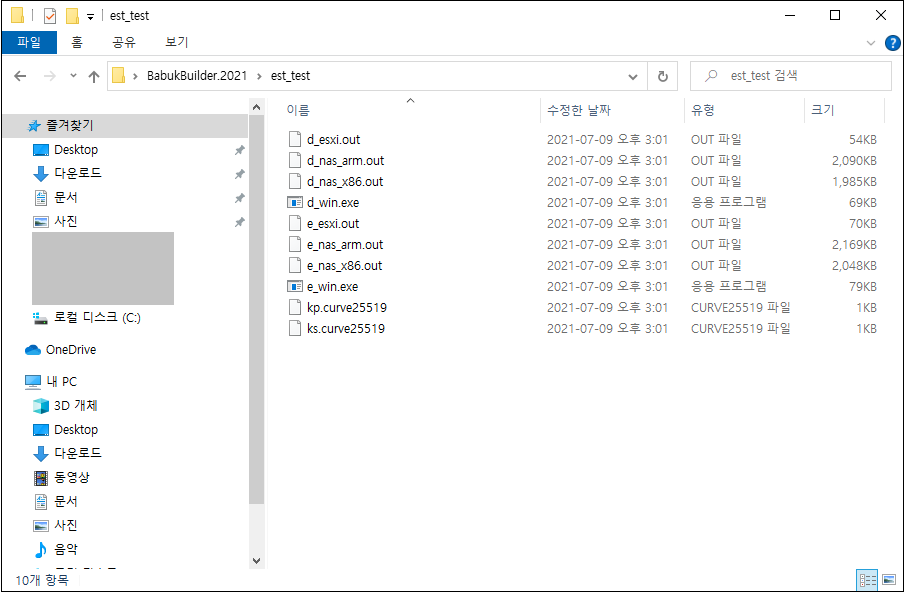

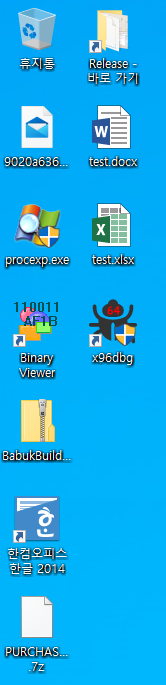

생성된 바이너리 파일들은 다음과 같습니다.

생성된 바이너리 파일들 중 e_win.exe 파일은 파일들을 암호화할 때 사용되며, d_win.exe 파일은 암호화된 파일들을 복호화할 때 사용합니다.

e_win.exe 파일을 실행하면, 다음과 같이 파일들을 .babyk 확장자 파일로 암호화를 하며 랜섬노트를 생성합니다.

다시 d_win.exe 파일을 실행하면, 암호화된 파일들이 다시 복호화가 됩니다.

암호화키와 랜섬노트는 하드코딩 되어있으며, 리버싱을 통해 해당 부분만 변경한다면 누구나 해당 빌더를 이용하여 손쉽게 랜섬웨어를 제작할 수 있습니다.

이번 랜섬웨어 빌더 유출로 인해 랜섬웨어 공격 증가가 예상되는 만큼, 사용자 및 기업들의 각별한 주의가 요구되고 있습니다.

현재 알약에서는 해당 랜섬웨어 빌더에 대해 Misc.Riskware.RansomBuilder, Trojan.Ransom.Babuk로 탐지중에 있습니다.