ESRC 주간 Email 위협 통계 (1월 첫째주)

안녕하세요? 이스트시큐리티 ESRC(시큐리티대응센터)입니다.

ESRC에서는 자체 운영 중인 이메일 모니터링 시스템의 데이터를 통해 이메일 중심의 공격이 어떻게 이루어지고 있는지 공유하고 있습니다. 다음은 01월 03일~01월 09일까지의 주간 통계 정보입니다.

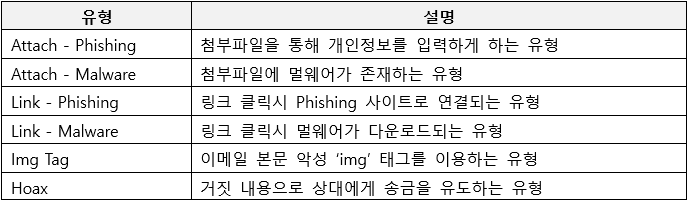

1. 이메일 유입량

지난주 이메일 유입량은 총 119건이고 그중 악성은 56건으로 47.06%의 비율을 보였습니다. 악성 이메일의 경우 그 전주 29건 대비 56건으로 27건이 증가했습니다.

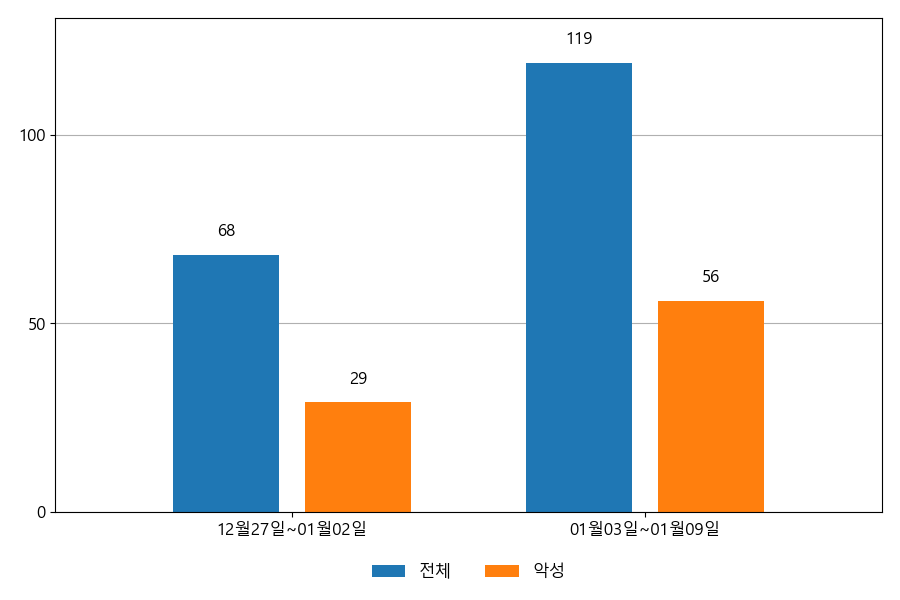

일일 유입량은 하루 최저 3건(악성 2건)에서 최대 29건(악성 17건)으로 일별 편차를 확인할 수 있습니다.

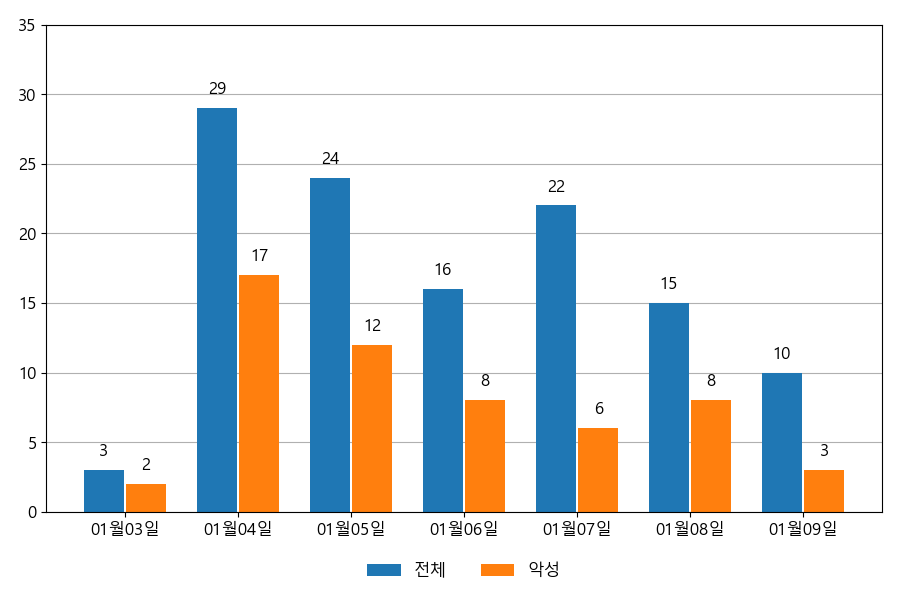

2. 이메일 유형

악성 이메일을 유형별로 살펴보면 56건 중 Attach-Malware형이 51.8%로 가장 많았고 뒤이어 Link-Malware형이 26.8%를 나타냈습니다.

3. 첨부파일 종류

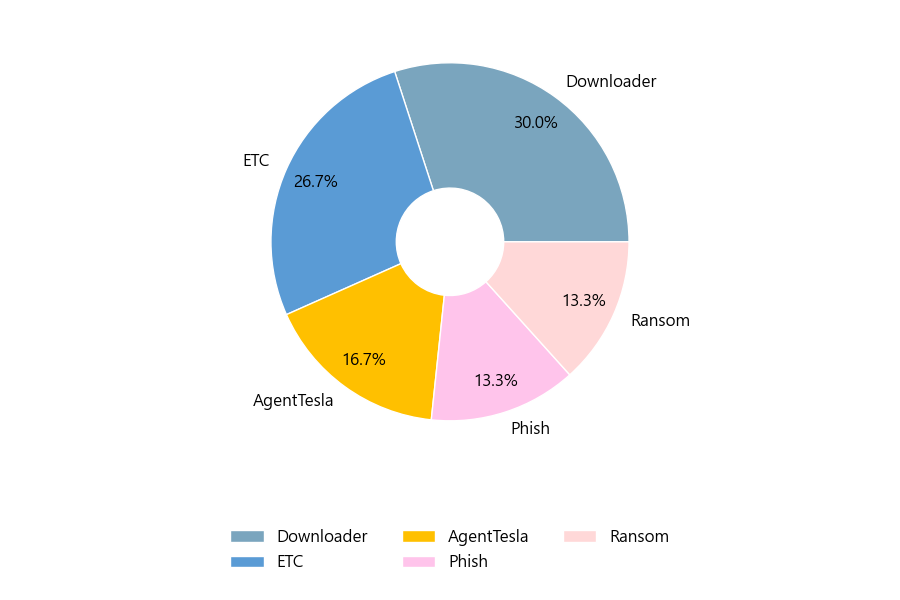

첨부파일은 ‘Downloader’형태가 30.0%로 제일 큰 비중을 차지했고 뒤이어 ‘ETC’, ‘AgentTesla’가 각각 26.7%, 16.7%의 비중을 차지했습니다.

4. 대표적인 위협 이메일의 제목과 첨부파일 명

지난 주 같은 제목으로 다수 유포된 위협 이메일의 제목들은 다음과 같습니다.

ㆍurgent quotation needed - Order

ㆍRe:

ㆍRTGS transfer confirmation

ㆍBusiness offer.

ㆍPrepayment Status

ㆍRe: 191205-210-604-1-VGM_5. AR

ㆍRE: RE: Hyundai Force v.080W --- Request to provide all of DG cert.

ㆍMAILBOX SECURITY UPDATE

지난 주 유포된 위협 이메일 중 대표적인 악성 첨부파일 명은 다음과 같습니다.

ㆍInquiry89847.rar

ㆍarc U1570.zip

ㆍrtgs..rar

ㆍINF78465910724.zip

ㆍD1624-2021.zip

ㆍFILE-LS216.zip

ㆍARCHIVOFile 0401 973_3961.zip

ㆍBANK SLIP.zip

ㆍKim,YungDong.zip

ㆍARCH_04_012021.zip

상기 이메일과 첨부파일을 확인할 경우 주의가 필요합니다.

5. 이메일 Weekly Pick

이번주 Pick으로는 저작권 침해 관련 내용으로 랜섬웨어 악성코드를 유포하는 이메일을 선정했습니다. 지난 12월 예전 템플릿을 사용한데 이어 꾸준히 활용을 하는 모습입니다. 당분간 이와 유사한 이메일을 유포할 가능성이 매우 높아 주의가 필요합니다. 자세한 내용은 다음 글을 확인하시기 바랍니다.

※ 관련글 보기

※ 참고