보안칼럼

이스트시큐리티 보안 전문가의 전문 보안 칼럼입니다.

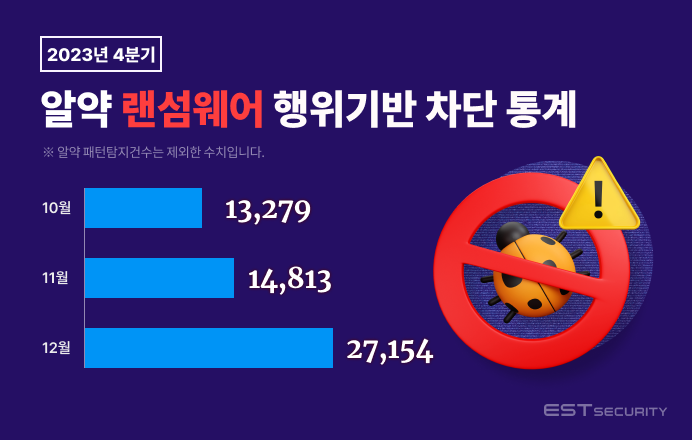

2023년 4분기 알약 랜섬웨어 행위기반 차단 건수 총 55,246건!

안녕하세요! 이스트시큐리티 시큐리티대응센터(ESRC)입니다.

2023년 4분기 자사 백신 프로그램 ‘알약’에 탑재되어 있는 ‘랜섬웨어 행위기반 사전 차단’기능을 통해 총 55,246건의 랜섬웨어 공격을 차단했으며, 이를 일간 기준으로 환산하면 일 평균 601건의 랜섬웨어 공격이 차단된 것으로 볼 수 있습니다.

이번 통계는 개인 사용자를 대상으로 무료 제공하는 공개용 알약 백신프로그램의 ‘랜섬웨어 행위기반 사전 차단 기능’을 통해 차단된 공격만을 집계한 결과입니다.

다음은 ESRC에서 선정한 2023년 4분기 주요 랜섬웨어 동향입니다.

1) 국제 분쟁에 따른 파괴적인 Wiper 공격 지속

2) 활발한 국제 사이버 공조를 통한 랜섬웨어 무력화

3) 랜섬웨어 시장을 지배한 록빗(LockBit 3.0) 랜섬웨어

Wiper 악성코드의 공격이 지속되고 있습니다.

4분기에는 Linux 시스템과 Windows 시스템을 타깃으로 하는 BiBi Wiper 악성코드가 발견되었습니다.

이스라엘 기업에서 사용하는 Linux 시스템을 타깃으로 하는 ‘BiBi-Linux’ 악성코드가 발견되었는데, 이스라엘과 분쟁 중인 하마스(Hamas)와의 연관성이 의심되는 단체인 'Arid Viper'가 수행한 것으로 추정되고 있습니다.

파일 암호화 후 확장자를 "bibi"로 변경하며, 일반적인 랜섬웨어와 같이 파일 복호화를 위한 지불 협상 정보를 제공하지 않으며, 명령줄 매개변수를 통해 암호화할 폴더를 선택할 수 있으며 루트 권한으로 이를 실행하면 전체 운영체제를 파괴할 수 있는 기능을 갖고 있습니다.

윈도우 시스템과 애플리케이션 서버를 표적으로 하는 BiBi 와이퍼의 Windows 버전도 발견 되었습니다.

BiBi-Windows Wiper의 경우 파일 이름에 ".BiBi"를 추가하고 C:\Users 디렉터리의 파일을 손상시켜 복구 불가 상태로 만듭니다. 와이퍼 운영자의 이름은 ‘BiBiGun’으로, 이 또한 이스라엘 정부 및 기업을 타깃으로 삼는 대규모 캠페인의 일부로 밝혀졌습니다.

이러한 Wiper 악성코드들은 공통적으로 난독화 및 보호조치가 부족하다는 점에서 공격 도구를 숨기기보다 공격으로 인한 영향력에 더 집중하고 있으며, 이는 국제 분쟁에 따른 사이버 공격의 뚜렷한 특징입니다. 일례로, 2022년 이후 우크라이나를 타깃으로 하는 러시아 공격그룹도 이와 유사한 Wiper 공격(HermeticWiper, IsaacWipe, CaddyWiper 등)을 지속적으로 수행하고 있습니다.

세계 각 국 사법기관들의 적극적인 협업으로 악명 높은 랜섬웨어 조직들이 소탕되었습니다.

10월, 프랑스 헌병대, FBI, 유로폴, 인터폴, 우크라이나 경찰의 협력으로 활발한 활동을 이어 온 RagnarLocker(라그나락커) 랜섬 조직의 핵심인력이 체포되었습니다.

라그나락커는 2019년 말부터 활동을 시작하였으며, 이스라엘의 병원을 포함해 10개 기반 시설과 52개 조직을 대상으로 하는 광범위한 피해를 입혀 FBI와 CISA에 의해 두 차례 긴급 권고가 발표된 바 있습니다.

11월, EUROPOL은 우크라이나 경찰과 협력하여 우크라이나에서 랜섬웨어 그룹을 운영하는 단체를 소탕했습니다.

이 단체는 LockerGoga, MegaCortex, HIVE 또는 Dharma와 같은 다양한 유형의 랜섬웨어를 운영하여 71개국 1,000대 이상의 서버에서 최소 수천만 유로의 수익을 얻은 것으로 추정되고 있습니다.

12월, 미국 법무부, 미국 비밀경호국, 유로폴, 독일 연방 형사 경찰 등 여러 기관들의 협업으로 BlackCat/ALPHV 랜섬웨어 그룹의 웹사이트 폐쇄 및 내부 네트워크 접근을 통해 무력화하였다고 발표했습니다.

2021년 11월부터 활동한 BlackCat/ALPHV 조직은 Solar Industies INDIA, NJVC, Creos Luxembourg SA, Moncler, Swissport, NCR 및 Western Digital을 포함한 다양한 기관을 표적으로 삼았으며, 복호화 요구액은 수만 달러에서 수천만 달러에 달하는 것으로 알려졌습니다. 이에 FBI는 암호 복호화 도구를 무료로 배포하여 500 여개이상의 피해 그룹의 시스템 복구 진행하였습니다.

우리나라에서도 12월 22일 KISA와 국민대학교 DF&C연구소가 협업하여 정부 조직 및 공급망 업체를 주요 타깃으로 하는 '리시다(Rhysida)' 랜섬웨어의 복구툴을 세계 최초로 개발해 공개하였습니다. 2023년 5월 처음 발견된 Rhysida랜섬웨어는 쿠웨이트 재무부, 중국의 국영 에너지 기업인 CEEC, 슬로베니아 최대 전력 공급업체인 HSE, 미국의 보건 서비스 부서(HHS), 영국의 국립도서관 등 최소 44개의 피해 그룹이 있는 것으로 알려져 있습니다.

이러한 활동들은 피해자 또는 피해 그룹의 자발적이고 능동적인 신고가 기반이 되기 때문에, 랜섬웨어로 피해를 입었다고 하여 공격자에게 금액을 지불하기 보다 사법기관에 제보/신고를 하여 적절한 조치를 안내 받으시는 것을 권고 드립니다.

현 시점 세계 최대 규모의 랜섬웨어 조직인 록빗(LockBit 3.0)의 강력한 공세가 4분기에도 지속되었습니다.

러시아 기반의 록빗 3.0 랜섬웨어 그룹은 지난 10월 시트릭스 소프트웨어 취약점(Citrix Bleed, CVE 2023-4966)을 악용하여 글로벌 항공사 보잉(Boring)을 공격하였습니다.

당시 록빗은 스스로를 공격자로 밝히고 유출 데이터 공개를 빌미로 몸값을 요구하였으나 보잉 측에서 이를 응하지 않자 43GB 가량의 IT 관리 소프트웨어 구성 백업, 모니터링 및 감사 도구 로그, Citrix 어플라이언스의 백업 등 다양한 데이터를 공개하였습니다.

이에 CISA는 #StopRansomware 캠페인의 일환으로, LockBit 3.0 랜섬웨어의 Citrix Bleed 취약점(CVE 2023-4966) 악용에 대한 보안 권고문을 발표하였습니다.

이 권고에는 공격자가 위 취약점을 통해 암호 요구 및 다단계 인증을 우회하여 Citrix NetScaler 장비에서 세션 하이재킹을 수행할 수 있다는 내용과 취약점에 영향을 받는 어플라이언스 및 필수 패치, IoC 등의 업데이트 목록을 제공하고 있습니다.

이와 같은 노력에도 불구하고, 여전히 록빗3.0 조직은 세계 최대 규모의 대출 기관인 중국공상은행(ICBC)을 포함해 이탈리아의 클라우드 업체 웨스트폴(Westpole), 앨런&오퍼리(Allen & Overy) 로펌, 영국 로열메일(Royal Mail) 등 세계 유수의 기관 및 기업을 타깃으로 한 공격으로 이어가고 있으며, BlackCat/ALPHV, NoEscape 와 같은 운영 중단 상태인 랜섬웨어 그룹의 개발자 영입과 피해 그룹의 승계 정황도 발견되어 주의를 기울여야 합니다.

이 밖에 ESRC에서 선정한 2023년 4분기 새로 발견되었거나 주목할 만한 랜섬웨어는 다음과 같습니다.

랜섬웨어명 | 주요 내용 |

Phobos 변종 | 보안 연구원들을 위한 악성코드 아카이브를 제공하는 'VX-Underground'의 로고와 연락처 등을 도용한 랜섬노트를 사용한 Phobos 랜섬웨어의 변종 발견 |

GhostLocker | GhostSec이 주도한 여러 핵티비스트 그룹이 발표한 새로운 서비스형 랜섬웨어 'GhostLocker'는 탐지 불가능한 첨단 기술과 15%의 저렴한 수수료로 홍보 |

Xaro | 크랙된 PDF Writing 소프트웨어로 위장 배포되는 DJVU(Stop) 랜섬웨어의 최신 변종 |

Play | 2022년 6월 Microsoft Exchange Server의 보안 결함을 활용하여 네트워크에 침투 및 랜섬웨어를 배포하는 방식이 발견된 이후 서비스형 랜섬웨어(RaaS) 방식으로 전환됨 |

BlackCat / ALPHV | 2023년 12월 초 사이버 공조를 통해 ALPHV/BlackCat 랜섬조직의 Tor 및 Leak 웹사이트가 압수되었고, FBI에 따르면 이 조직은 2023년 9월 기준 전 세계적으로 1,000명 이상의 피해자로부터 몸값으로 3억 달러 이상 수익을 얻었음 |

Hunters International | 작년 1월 국제 사이버 공조로 중단되었던 Hive 랜섬웨어의 코드 유사성이 밝혀졌으며, 영국의 한 학교가 피해자로 특정되어 네트워크 및 웹 크리덴셜을 포함 학생 및 교사 관련 데이터 5만 여건이 탈취 |

이스트시큐리티는 랜섬웨어 감염으로 인한 국내 사용자 피해를 미연에 방지하기 위해 한국인터넷진흥원(KISA)과의 긴밀한 협력을 통해 랜섬웨어 정보 수집과 유기적인 대응 협력을 진행하고 있습니다.