보안칼럼

이스트시큐리티 보안 전문가의 전문 보안 칼럼입니다.

오리지널 사이트임을 확인시켜주는 자물쇠마크

현재 접속중인 사이트가 오리지날 사이트라고 확신 하십니까?민감한 정보를 입력할 때, 입력된 정보가 어디로 전송되는지 확인하시나요?

먼저 오리지널 사이트 확인의 필요성을 잘 보여주는 피싱 사례 하나를 소개합니다.

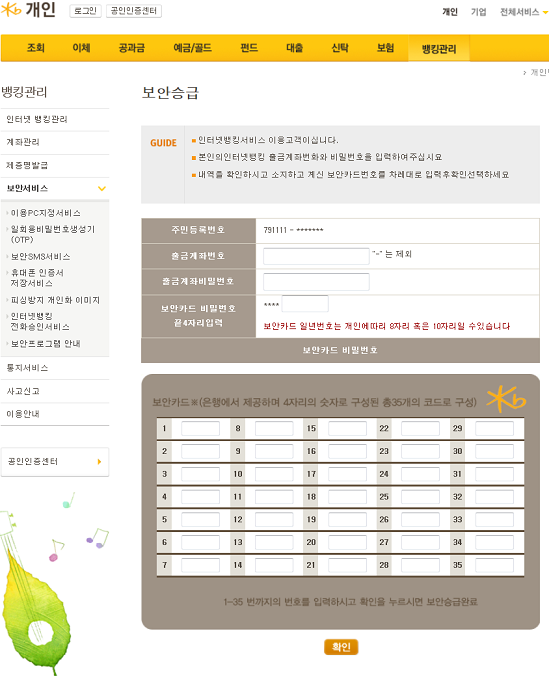

<금융정보를 빼내기 위해 해커가 만들어 놓은 가짜 은행사이트>

위 사이트는 유명 시중은행을 가장한 가짜입니다. 해커들은 매번 다른 비밀번호로 강력한 보안을 제공하는 보안카드를 우회할 방법이 없자, 인터넷뱅킹 이용자가 스스로 보안카드번호를 노출시키도록 유도하는 전략을 세웠습니다.

누군가 면전에서 보안카드 비밀번호를 모두 적어달라고 한다면 아무도 내어주지 않겠지만, 위와 같이 은행이라고 여겨지는 웹사이트에서 요구하는 경우라면 몇 명 정도는 가짜 웹페이지에 속아, 요구하는 모든 정보를 입력할 만도 하군요. 물론 입력된 보안카드 번호는 해커에게 전달됩니다.

이 같은 유형의 사기 피해를 막기 위해서는 현재 접속중인 사이트가 내가 방문하고자 하는 공식 웹사이트가 맞는지(현재 입력하고 있는 정보가 누구에게 전송되는지)를 확인해야 합니다.오리지널 사이트에 안전하게 접속되었다는 것을 보증하려면 ‘전문인증기관의 보증서명이 포함된 웹서버의 공개키 인증서’[이하 SSL인증서]를 사용하여 통신이 SSL로 연결되었는지를 체크해보면 됩니다.

너무 어렵다고 생각되시나요? 맞습니다. 그래서 요즘은 인증서 중에서도 사용자를 배려해 인증여부를 시각적으로 쉽게 확인할 수 있게 한 ‘EV-SSL인증서’가 뜨고 있다는군요.

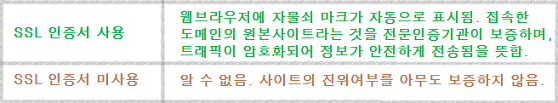

<EV-SSL인증서>

인증서를 확인하려면 일단 주소표시줄의 자물쇠 마크를 확인합니다.자물쇠가 보이면 서버가 공인된 사이트이며, 서버와 나 사이에 암호화된 통신이 연결되었다는 것을 의미합니다.EV인증서가 적용된 사이트에 접속하면, 주소창이 초록색으로 표시되는 추가 효과가 나타나 ‘진짜 사이트’가 맞는지 식별이 더 쉽습니다.EV인증서에는 주소 등의 기관정보도 추가로 표시가 됩니다.

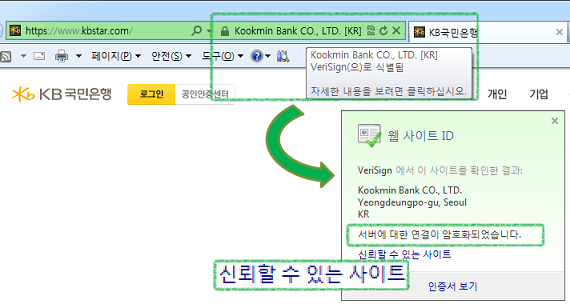

<Internet Explorer 9를 통해서 EV-SSL인증서가 적용된 사이트에 접속한 화면>

<Google Chrome 브라우저를 통해서 SSL인증서가 적용된 사이트에 접속한 화면>

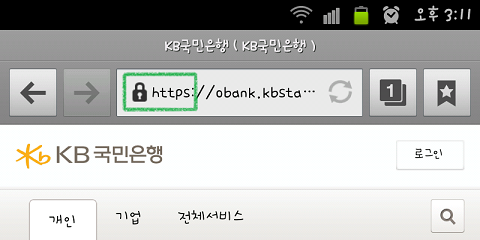

<안드로이드 기본브라우저를 통해서 SSL인증서가 적용된 사이트에 접속한 화면>

이 처럼 자물쇠가 보인다면 ‘일정 수준이상의 안전한 연결이 되었다’라고 생각할 수 있습니다.하지만 정상적인 모든 웹사이트가 이렇게 인증서와 보안연결을 제공하는 것은 아니므로 자물쇠 마크의 존재여부만으로 진짜와 가짜 사이트를 모두 구별할 수는 없습니다.

웹서버의 인증서는 피싱을 예방하는데 도움을 주는 몇 안되는 확인방법 중 하나입니다.그렇기 때문에 방문자와 서버 사이에 중요한 정보를 주고받는 웹사이트라면, 또 피싱의 위험이 존재하는 사이트라면, 오리지널 사이트로 접속한 사용자를 위한 별도의 보안조치가 충분하더라도 웹브라우저가 자물쇠 마크를 표시할 수 있게 인증서를 사용하는 것이 바람직합니다.웹사이트 이용자 입장에서는 출처가 확인되지 않은 링크는 가급적 접속하지 않되, 꼭 필요한 경우라면 접속 전에 정확한 공식사이트 주소를 확인해보는 습관을 가져야 합니다.아마 대부분의 피싱 피해를 예방할 수 있을 것 입니다.

<은행 보안카드번호 탈취를 노린 피싱문자>

피싱을 통해 사용자의 보안카드 비밀번호를 알아내려는 공격, 그와 유사한 공격이 계속되고 있습니다.게다가 스마트폰 사용률이 오르며 휴대폰에서의 정보 입력이 쉬워지자 피싱사이트 주소를 이메일 대신 휴대폰 메시지로 전송하고 있습니다. 만약 속는다면, 해커가 피해자의 공인인증서를 새로 발급해 계좌의 잔액을 가로 챌 수 있는 만큼, 피싱을 단순한 광고메일 쯤으로 여기지 말고, 매우 위험한 공격임을 꼭 기억하시기 바랍니다.